Gli attacchi cyber si evolvono costantemente, introducendo tecniche sofisticate che pongono nuove sfide per la sicurezza. Tra gli ultimi sviluppi, emergono campagne di malware che sfruttano i contratti smart Ethereum e il malware Pygmy Goat, utilizzato per infiltrarsi nelle reti governative tramite firewall Sophos.

Campagna malware con contratti smart Ethereum: targeting dei developer npm

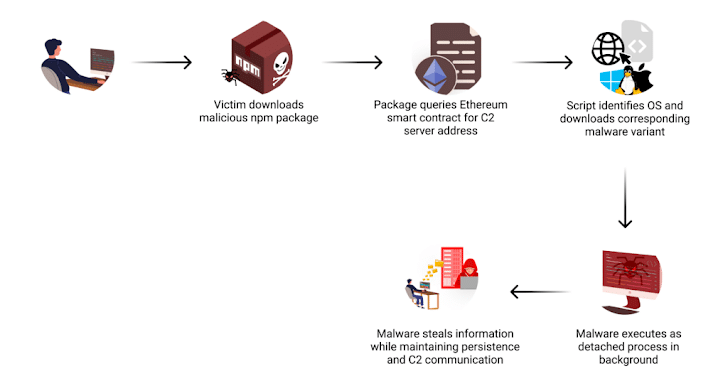

Una nuova campagna malware ha preso di mira sviluppatori npm tramite tecniche di typosquatting, pubblicando 287 pacchetti malevoli su npm con nomi simili a quelli legittimi. Secondo i risultati indipendenti di Checkmarx , Phylum e Socket pubblicati negli ultimi giorni,

l’attacco è degno di nota perché utilizza contratti intelligenti di Ethereum per la distribuzione degli indirizzi del server di comando e controllo (C2).L’obiettivo è ingannare gli sviluppatori che utilizzano librerie popolari come Puppeteer e Bignum.js per compromettere i loro sistemi. Una caratteristica innovativa di questa campagna è l’uso di contratti smart Ethereum per distribuire indirizzi dei server di comando e controllo (C2).

Il malware utilizza un codice JavaScript con la libreria ethers.js per recuperare l’indirizzo IP dei server C2 dal contratto Ethereum, rendendo complessa l’interruzione dell’infrastruttura malevola. La decentralizzazione della blockchain permette infatti agli attaccanti di aggiornare gli indirizzi IP senza interrompere la campagna, rendendo l’infrastruttura resistente ai tentativi di mitigazione. Le analisi indicano messaggi di errore in russo, suggerendo che il gruppo responsabile potrebbe essere di lingua russa.

Malware Pygmy Goat e attacco ai firewall Sophos su reti governative

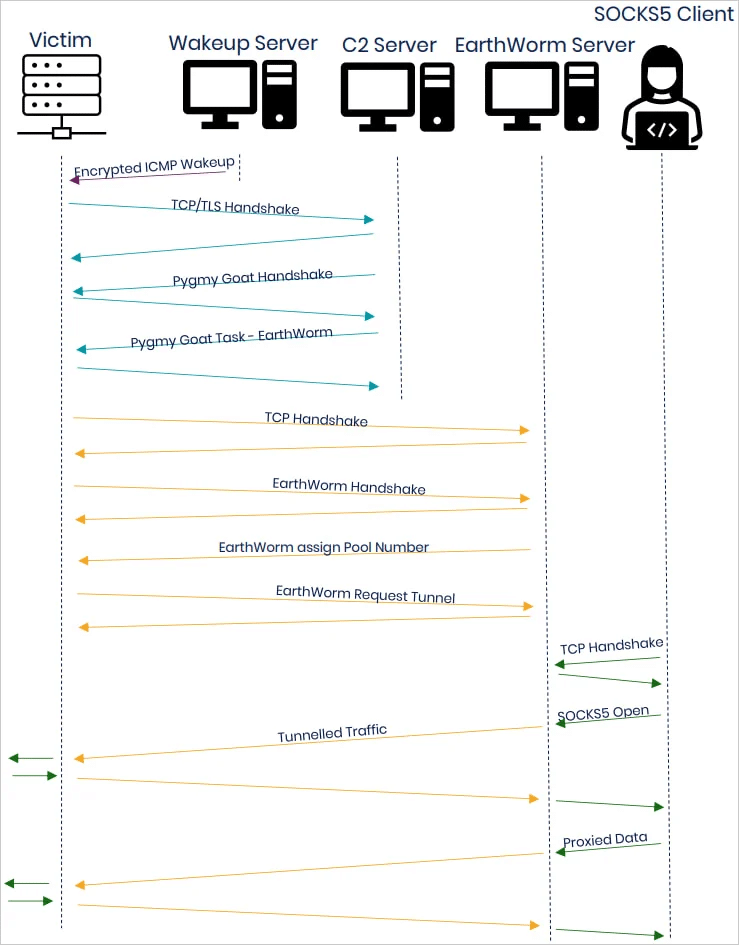

Il malware Pygmy Goat ha colpito reti governative sfruttando vulnerabilità dei firewall Sophos XG. Creato da attori di minaccia cinesi, come riportato da Sophos e dal National Cyber Security Centre (NCSC) del Regno Unito, questo malware utilizza tecniche avanzate di persistenza ed evasione. Dopo l’infiltrazione, si nasconde nella libreria condivisa libsophos.so, usando l’ambiente LD_PRELOAD per iniettarsi nel demone SSH e intercettare le connessioni.

Pygmy Goat riconosce specifiche sequenze di “magic bytes” nelle connessioni SSH, identificando le sessioni di backdoor e indirizzando il traffico verso un socket Unix interno per mantenere il contatto con il C2. Inoltre, il malware utilizza un socket ICMP per ricevere comandi cifrati tramite AES, creando una connessione invisibile alla rete e stabilendo una comunicazione sicura tramite TLS, mascherata come traffico Fortinet legittimo.

Questa sofisticata infrastruttura consente agli attori di minaccia di mantenere il controllo della rete e monitorare il traffico senza essere rilevati. La complessità di Pygmy Goat e le sue somiglianze con malware come Castletap indicano una possibile campagna sponsorizzata da uno stato.

Questi attacchi evidenziano l’evoluzione delle minacce cyber, con tecnologie avanzate come la blockchain per infrastrutture C2 decentralizzate e malware complessi per bypassare i sistemi di difesa. Pygmy Goat rappresenta un grave rischio per le reti governative, mentre la campagna su Ethereum allerta sviluppatori e aziende sui pericoli delle dipendenze open source. Monitorare pacchetti sospetti e adottare misure avanzate di rilevamento diventa fondamentale per la difesa.