Sommario

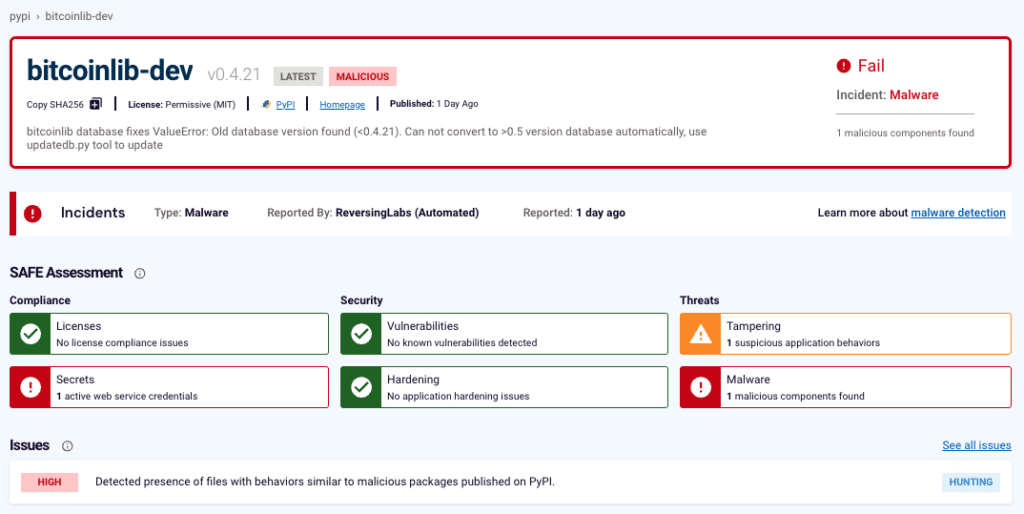

Il panorama della sicurezza nella supply chain del software continua a peggiorare con la crescente sofisticazione degli attacchi contro ambienti di sviluppo e librerie open source. Un’indagine condotta da ReversingLabs rivela una nuova campagna malevola che colpisce l’ecosistema Python, sfruttando pacchetti camuffati per compromettere gli utenti della popolare libreria bitcoinlib, spesso utilizzata in progetti legati alla gestione di wallet e transazioni su blockchain.

Questo nuovo episodio evidenzia, ancora una volta, la vulnerabilità degli ambienti Python in cui la verifica delle dipendenze è spesso trascurata, e dimostra come gli attori malevoli sfruttino l’ingenuità degli sviluppatori, la fiducia nelle librerie ufficiali e la rapidità delle installazioni automatizzate per iniettare malware all’interno di processi critici.

Typosquatting e pacchetti camuffati: la tecnica di avvicinamento al bersaglio

La campagna documentata da ReversingLabs si basa sulla ben nota strategia del typosquatting, ovvero la pubblicazione di pacchetti con nomi simili a quelli di librerie note e affidabili, nella speranza che gli sviluppatori digitino erroneamente il nome corretto al momento dell’installazione. In questo caso specifico, gli attaccanti hanno caricato pacchetti come bitc0inlib, bitcoinlib123, bitcoinlib, bitcoihlib, bitcoinlib-x, bittcoinlib, bitcoinlib2024, tutti creati per confondere gli utenti e deviare il traffico installativo verso versioni compromesse.

Una volta installati, questi pacchetti eseguono codice malevolo in fase di setup, spesso nascosto nei file setup.py o in moduli importati secondariamente. Le funzionalità osservate includono il furto di informazioni di sistema, l’esecuzione di comandi remoti, l’installazione di trojan e la connessione a server C2 che permettono il controllo remoto dei sistemi infetti.

Bitcoin e ambienti crypto: un target sempre più appetibile

L’interesse specifico per la libreria bitcoinlib non è casuale. Questo modulo Python consente di gestire chiavi, portafogli, transazioni e generare indirizzi su diverse blockchain. È quindi utilizzato in ambienti crittografici sia amatoriali che professionali, in contesti che spaziano da bot per trading automatico a strumenti per wallet on-chain. Compromettere tale libreria consente potenzialmente l’accesso a chiavi private, seed phrase, file wallet e token memorizzati localmente, esponendo asset economici concreti al furto.

L’attacco evidenzia come, sempre più frequentemente, i threat actor concentrano i propri sforzi su moduli Python associati al mondo crypto, in quanto ad alta concentrazione di valore economico e, spesso, poco protetti da audit strutturati.

Analisi del comportamento malevolo e delle tecniche di offuscamento

I pacchetti osservati in questa campagna presentano un comportamento coerente con altre campagne supply chain recenti: includono codice offuscato, moduli dropper, e script di connessione remota. In molti casi il codice malevolo è contenuto all’interno del modulo __init__.py o in funzioni apparentemente innocue importate dal modulo principale. Gli script scaricano ulteriori payload da server remoti e raccolgono informazioni del sistema locale, incluse variabili d’ambiente, cronologia shell, file di configurazione e directory di wallet noti.

L’uso di obfuscation base64, stringhe cifrate, e la dinamica di esecuzione “silente” in fase di installazione rendono difficile individuare la minaccia senza strumenti specializzati. Alcuni pacchetti si attivano solo in presenza di particolari directory o file locali, suggerendo una logica di targeting specifico per utenti con wallet attivi o software di gestione crittografica installati.

Distribuzione ed effetto: un attacco a basso rumore e alto impatto

A differenza di attacchi virali che colpiscono migliaia di sistemi in tempi brevi, le campagne di typosquatting hanno come scopo una infiltrazione silenziosa e selettiva. Il numero di download registrato dai pacchetti malevoli è relativamente basso, ma ciò è coerente con l’intenzione di mantenere un profilo basso e concentrarsi su bersagli di alto valore. La potenziale perdita economica associata alla compromissione di un singolo ambiente crypto è infatti molto più alta rispetto a quella di ambienti consumer o tradizionali.

ReversingLabs sottolinea come la campagna sia in pieno sviluppo e potrebbe rappresentare solo un segmento di un’operazione più vasta, coordinata e orientata al furto di asset digitali.

Implicazioni più ampie sulla fiducia nel Python Package Index (PyPI)

Questo nuovo attacco conferma quanto già rilevato in precedenti indagini: PyPI continua a essere un vettore di infezione privilegiato per gli attori malevoli. La semplicità di pubblicazione, unita alla mancanza di processi di verifica rigorosi e all’assenza di meccanismi di validazione avanzata per l’identità dei maintainer, rende il sistema altamente vulnerabile.

Anche in presenza di procedure di rimozione rapida da parte degli amministratori di PyPI, l’arco di tempo tra la pubblicazione e l’eliminazione di un pacchetto malevolo può essere sufficiente per innescare infezioni serie, soprattutto in ambienti di sviluppo automatizzati o CI/CD in cui si scaricano pacchetti all’interno di pipeline continue senza ispezione umana.

Una chiamata all’azione per la comunità Python e l’ambiente crypto

Lo scenario attuale impone una maggiore attenzione alla sicurezza nella gestione delle dipendenze. Gli sviluppatori devono evitare l’installazione diretta di pacchetti con nomi simili a quelli ufficiali e preferire installazioni esplicite tramite file requirements.txt verificati o hash specifici. Allo stesso tempo, le organizzazioni devono dotarsi di strumenti capaci di analizzare il contenuto dei pacchetti, individuare attività sospette e monitorare costantemente i flussi di dipendenze nei loro progetti.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Nel contesto crypto, dove il valore gestito può raggiungere cifre molto elevate, è indispensabile adottare politiche di difesa più rigorose, che includano code auditing, sandboxing in fase di sviluppo, e la verifica incrociata della reputazione dei pacchetti. Solo così sarà possibile limitare la diffusione di minacce che, sfruttando l’apparente innocenza di un pacchetto Python, possono diventare la porta d’accesso per la perdita completa di asset digitali.