Un nuovo attacco informatico, denominato WhoAMI, ha evidenziato una grave vulnerabilità nella gestione delle Amazon Machine Images (AMI) su AWS. Questo exploit sfrutta un errore di configurazione nei sistemi di provisioning delle istanze EC2, consentendo agli attaccanti di eseguire codice malevolo sui sistemi vulnerabili. Secondo gli esperti di sicurezza, circa l’1% delle organizzazioni che utilizzano AWS potrebbe essere esposto a questa minaccia.

Come funziona l’attacco WhoAMI

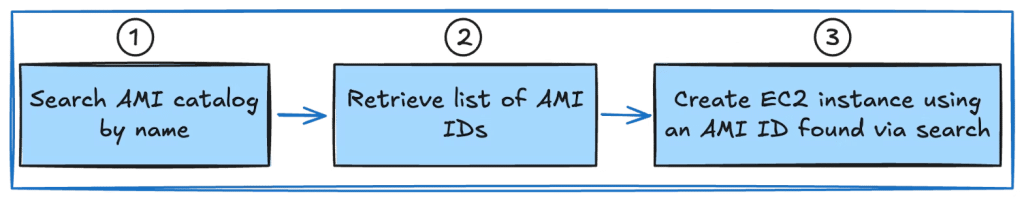

Il problema nasce dal modo in cui molte aziende cercano e selezionano le immagini AMI per le loro istanze EC2. In genere, quando si avvia una nuova macchina virtuale su AWS, è necessario specificare un ID univoco per l’AMI che si desidera utilizzare. Tuttavia, in molti casi, gli sviluppatori non conoscono in anticipo l’ID della versione più recente di un’AMI e si affidano a query automatizzate per recuperarlo.

Molte di queste query usano il comando:

aws ec2 describe-images --filters "Name=name,Values=amzn2-ami-hvm-*-x86_64-gp2" --query "reverse(sort_by(Images, &CreationDate))[:1].{id: ImageId}" --output text

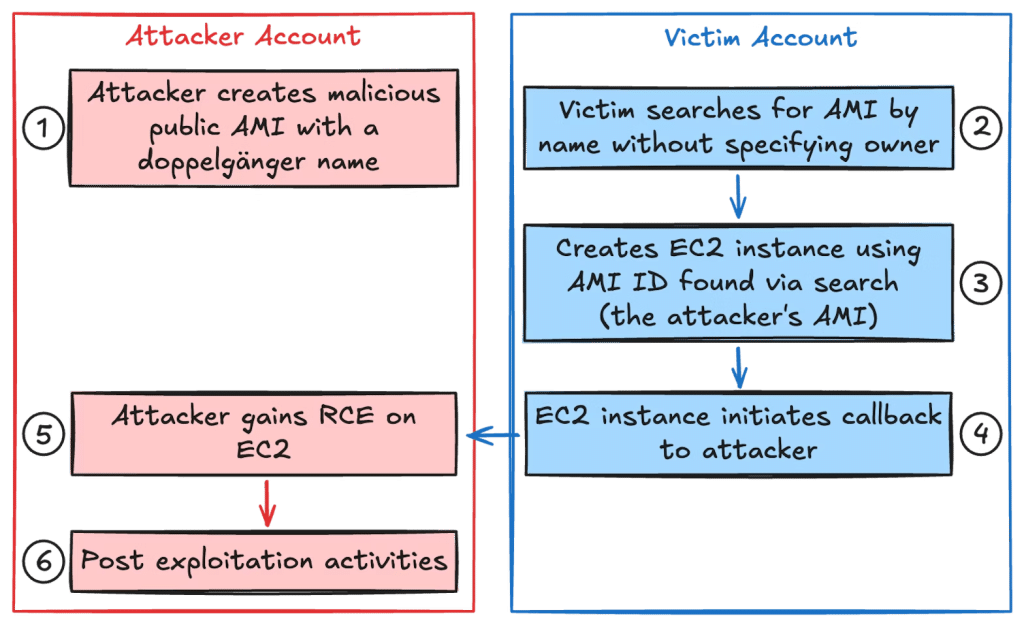

Se il parametro “owners” non viene specificato nella ricerca, AWS restituisce qualsiasi AMI pubblica che corrisponde ai criteri di ricerca. Un attaccante può quindi pubblicare un’AMI malevola con un nome simile a quello delle immagini ufficiali, facendola apparire in cima ai risultati della query e inducendo le aziende a utilizzarla inconsapevolmente.

Implicazioni di sicurezza e rischi concreti

Se un’azienda utilizza un’AMI compromessa, gli attaccanti possono ottenere accesso diretto alle istanze EC2 e ai dati sensibili presenti nei server aziendali. Questo può portare a:

- Furto di credenziali e dati aziendali

- Compromissione della sicurezza delle reti aziendali

- Distribuzione di malware all’interno dell’infrastruttura cloud

- Accesso persistente ai sistemi, con possibilità di esfiltrazione di informazioni critiche

AWS ha confermato che anche alcuni sistemi interni non di produzione della piattaforma erano vulnerabili a questo attacco prima della sua scoperta e correzione.

Le contromisure di AWS: Allowed AMIs

Per mitigare il rischio di attacchi WhoAMI, AWS ha introdotto il sistema di Allowed AMIs, che consente agli utenti di creare una lista di fornitori affidabili da cui è possibile scaricare immagini. Questo nuovo strumento rappresenta una barriera di sicurezza aggiuntiva, poiché impedisce l’uso di AMI provenienti da account non verificati.

Inoltre, AWS ha rilasciato nuove funzionalità di monitoraggio e auditing, che permettono alle aziende di rilevare e bloccare AMI potenzialmente pericolose.

Come proteggersi dall’attacco WhoAMI

Per evitare di essere colpiti da un attacco WhoAMI, è fondamentale adottare alcune misure preventive:

- Utilizzare il parametro “owners” quando si eseguono query per cercare AMI, specificando gli ID verificati dei fornitori ufficiali come Amazon, Canonical, Microsoft o RedHat.

- Evitare di utilizzare wildcard nei nomi delle AMI, poiché facilitano l’inserimento di immagini contraffatte nei risultati della ricerca.

- Abilitare il controllo “Allowed AMIs” per limitare l’uso di immagini solo a quelle provenienti da fornitori affidabili.

- Utilizzare strumenti di sicurezza come il whoAMI-scanner (disponibile su GitHub) per identificare eventuali AMI non verificate all’interno dell’ambiente AWS.

- Monitorare regolarmente i log di AWS CloudTrail per individuare attività sospette legate alla creazione di nuove istanze EC2.

Attacco sofisticato che impone una maggiore attenzione alla sicurezza cloud

L’attacco WhoAMI dimostra come anche semplici errori di configurazione possano avere conseguenze devastanti per la sicurezza aziendale. Grazie all’intervento tempestivo di AWS e alle nuove funzionalità di protezione, il rischio di sfruttamento di questa vulnerabilità è stato ridotto. Tuttavia, è essenziale che le aziende adottino pratiche di sicurezza rigorose per proteggere i propri ambienti cloud da minacce sempre più sofisticate.