Sommario

Dal novembre 2023 all’aprile 2024, Insikt Group ha identificato attività di cyber-spionaggio condotte da RedJuliett, un gruppo probabilmente sponsorizzato dallo stato cinese. Questo gruppo ha principalmente preso di mira organizzazioni governative, accademiche, tecnologiche e diplomatiche a Taiwan, sfruttando vulnerabilità note in dispositivi di rete come firewall, VPN e bilanciatori di carico per ottenere l’accesso iniziale. Si ritiene che RedJuliett operi da Fuzhou, Cina, e le sue attività mirano a sostenere la raccolta di informazioni da parte di Pechino sulle relazioni economiche e diplomatiche di Taiwan, nonché sullo sviluppo tecnologico critico.

Attività e tecniche di RedJuliett

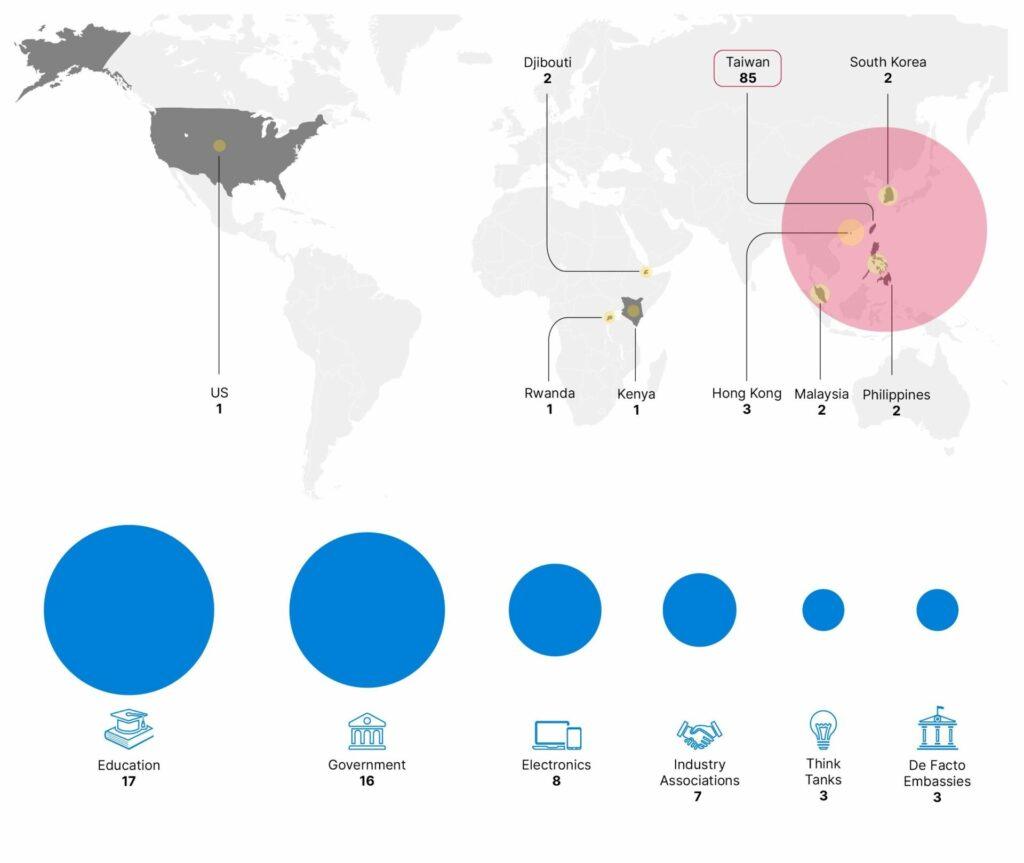

Le attività di RedJuliett si sono espanse per includere organizzazioni a Hong Kong, Malesia, Laos, Corea del Sud, Stati Uniti, Gibuti, Kenya e Ruanda. Oltre a sfruttare le vulnerabilità nei dispositivi di rete esposti a Internet, RedJuliett ha utilizzato tecniche di iniezione SQL e traversal di directory contro applicazioni web e SQL. Le organizzazioni dovrebbero integrare la patching di routine con strategie di difesa approfondite, concentrandosi sulla rilevazione della persistenza post-sfruttamento, della scoperta e delle attività di movimento laterale per contrastare queste minacce. È inoltre raccomandato che le organizzazioni auditino regolarmente i dispositivi esposti a Internet e riducano la loro superficie di attacco ove possibile.

Principali risultati

- Organizzazioni Vittime: RedJuliett ha compromesso 24 organizzazioni, inclusi enti governativi a Taiwan, Laos, Kenya e Ruanda. Il gruppo ha inoltre condotto attività di ricognizione di rete o tentativi di sfruttamento contro oltre 70 organizzazioni accademiche, governative, think tank e tecnologiche a Taiwan, oltre a diverse ambasciate de facto operanti sull’isola.

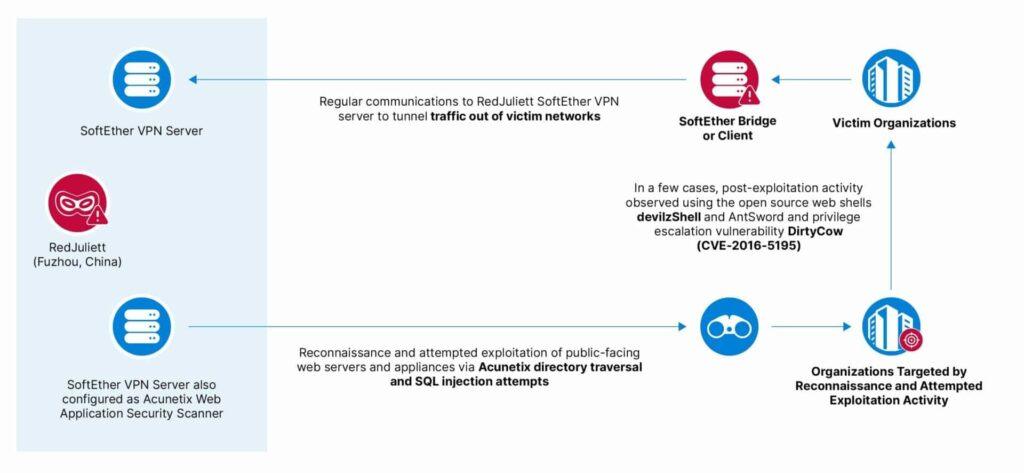

- Tecniche di Sfruttamento: RedJuliett ha creato un ponte o un client VPN SoftEther nelle reti vittime. Inoltre, il gruppo ha condotto attività di ricognizione e tentativi di sfruttamento utilizzando Acunetix Web Application Security Scanners. RedJuliett ha tentato anche tecniche di iniezione SQL e traversal di directory contro applicazioni web e SQL. Dopo lo sfruttamento, il gruppo ha utilizzato web shell open-source e ha sfruttato una vulnerabilità di elevazione dei privilegi nel sistema operativo Linux.

- Infrastruttura: RedJuliett gestisce l’infrastruttura operativa utilizzando SoftEther VPN, sfruttando sia server controllati dagli attori delle minacce sia infrastrutture compromesse appartenenti a università taiwanesi.

- Implicazioni per Taiwan: Le attività di RedJuliett sono allineate agli obiettivi di Pechino di raccogliere informazioni sulla politica economica, commerciale e sulle relazioni diplomatiche di Taiwan. Il gruppo ha preso di mira anche diverse aziende tecnologiche critiche, evidenziando l’importanza strategica di questo settore per gli attori delle minacce sponsorizzati dallo stato cinese.

Raccomandazioni per le Organizzazioni

Le organizzazioni che potrebbero essere prese di mira da RedJuliett dovrebbero adottare le seguenti misure:

- Segmentazione della Rete: Praticare la segmentazione della rete isolando i servizi esposti a Internet in una zona demilitarizzata (DMZ).

- Monitoraggio della Sicurezza: Garantire capacità di monitoraggio e rilevazione della sicurezza per tutti i servizi e dispositivi esterni. Monitorare attività successive come l’uso di web shell, backdoor o reverse shell e movimento laterale all’interno delle reti interne.

- Revisione delle Linee Guida Pubbliche: Rivedere le linee guida pubbliche sulla mitigazione delle TTP comuni utilizzate dai gruppi sponsorizzati dallo stato cinese e il rapporto di Insikt Group sulle tendenze e raccomandazioni per mitigare l’attività APT cinese.

- Patching Basato sul Rischio: Assicurare un approccio basato sul rischio per la patching delle vulnerabilità, dando priorità alle vulnerabilità ad alto rischio e a quelle sfruttate in natura, come identificato dall’Intelligence sulle Vulnerabilità di Recorded Future.

- Priorità alle Vulnerabilità RCE: Concentrarsi sulla risoluzione delle vulnerabilità di esecuzione di codice remoto (RCE) nei popolari dispositivi VPN, server di posta, firewall e bilanciatori di carico, in particolare dispositivi F5 BIG-IP, Fortinet FortiGate e ZyXEL ZyWALL.

- Analisi del Traffico Malevolo: Monitorare l’Analisi del Traffico Malevolo (MTA) per rilevare e allertare proattivamente sulle infrastrutture che comunicano con indirizzi IP di comando e controllo (C2) noti di RedJuliett.

- Monitoraggio delle Catene di Fornitura: Utilizzare l’Intelligence di Terze Parti di Recorded Future per monitorare in tempo reale e identificare attività sospette di intrusione che coinvolgono fornitori e partner chiave.

- Estensione dell’Intelligence sulle Minacce: Installare l’Estensione del Browser per l’Intelligence sulle Minacce di Recorded Future per accedere istantaneamente all’intelligence sulle minacce da qualsiasi risorsa web, abilitando un’elaborazione più rapida degli allarmi all’interno dei sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM) e priorizzando le vulnerabilità da patchare.

Insikt Group prevede che RedJuliett e altri gruppi di minacce sponsorizzati dallo stato cinese continueranno a prendere di mira Taiwan per la raccolta di informazioni, concentrandosi su università, organizzazioni governative, think tank e aziende tecnologiche. Questi gruppi continueranno le loro attività di ricognizione e sfruttamento dei dispositivi esposti al pubblico, una tattica che si è dimostrata efficace per scalare le loro operazioni e ottenere l’accesso iniziale a una vasta gamma di obiettivi globali.

Per leggere l’analisi completa, clicca qui per scaricare il rapporto in formato PDF.