Nel panorama della sicurezza informatica, le vulnerabilità zero-day e gli attacchi ransomware continuano a rappresentare una delle principali preoccupazioni per le aziende e i fornitori di servizi cloud. Recenti analisi condotte da Google e Microsoft mostrano come l’escalation di queste minacce stia evolvendo rapidamente, mettendo a dura prova la capacità di difesa delle organizzazioni. Nel 2023, secondo i dati di Google, la maggior parte delle vulnerabilità sfruttate è stata classificata come zero-day. Parallelamente, il report Microsoft evidenzia un aumento dei tentativi di attacco ransomware, anche se le difese sono migliorate, prevenendo l’encryption in molti casi.

Le vulnerabilità zero-day aumentano del 70% nel 2023

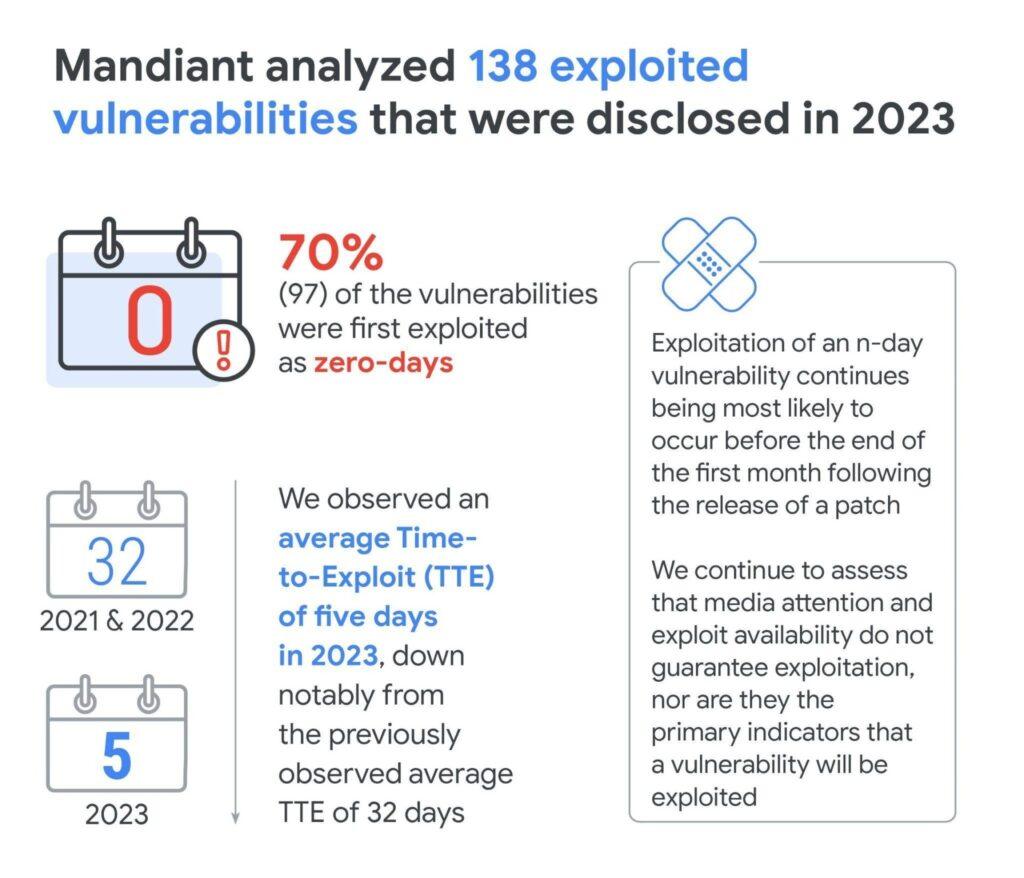

Un rapporto di Google ha rivelato che nel 2023 il 70% delle vulnerabilità sfruttate erano zero-day, una tipologia di attacco particolarmente pericolosa poiché le falle vengono utilizzate prima che i produttori abbiano il tempo di sviluppare e distribuire patch. Su 138 vulnerabilità rilevate, ben 97 sono state sfruttate come zero-day, rappresentando una significativa escalation rispetto agli anni precedenti, dove si manteneva un rapporto di 4:6 tra vulnerabilità zero-day e n-day (vulnerabilità già corrette ma ancora sfruttate).

Il tempo di sfruttamento (TTE) di queste vulnerabilità si è ridotto drasticamente a 5 giorni nel 2023, una riduzione notevole rispetto ai 63 giorni osservati nel 2018-2019. Questo rende fondamentale per le organizzazioni applicare le patch il più rapidamente possibile. La velocità con cui gli attaccanti sfruttano le vulnerabilità, combinata con l’aumento delle falle scoperte, rappresenta una sfida enorme per i team di sicurezza. Google ha anche sottolineato che il numero di fornitori colpiti è cresciuto, raggiungendo un record di 56 nel 2023.

Tuttavia, nonostante il rapido sfruttamento, Google non ha riscontrato una correlazione diretta tra la disponibilità pubblica delle exploit e la velocità con cui vengono sfruttate. Fattori come la complessità dell’attacco, la motivazione degli attaccanti e il valore del target influenzano la tempistica dello sfruttamento.

L’evoluzione degli attacchi ransomware secondo Microsoft

Nel report sulla sicurezza digitale di Microsoft, si evidenzia un aumento del 2,75 volte degli attacchi ransomware rispetto all’anno precedente. Nonostante ciò, la percentuale di attacchi che raggiungono la fase di encryption è diminuita di tre volte negli ultimi due anni, grazie a difese migliorate che riescono a fermare i criminali prima che possano crittografare i dati.

Il modello predominante resta quello della doppia estorsione, dove i criminali rubano prima i dati, li crittografano e poi chiedono un riscatto per decrittarli e non divulgarli. Secondo Microsoft, gran parte degli attacchi riusciti (90%) sfrutta dispositivi non gestiti all’interno della rete aziendale per ottenere accesso e crittografare i file da remoto.

Varianti di ransomware come Akira, LockBit, e Play continuano a dominare la scena, con Akira che rappresenta il 17% degli attacchi globali. Un altro dato preoccupante è il crescente uso di tecniche di social engineering per aggirare le difese come l’autenticazione multi-fattore (MFA). Il gruppo Octo Tempest ha condotto attacchi mirati sfruttando il SIM swapping e attacchi basati su MFA per aggirare le difese, mentre altri gruppi come Midnight Blizzard (Nobelium) hanno utilizzato tecniche di phishing sofisticate per ottenere credenziali 2FA da remoto.

Le minacce cyber continuano a evolversi, con un aumento delle vulnerabilità zero-day e attacchi ransomware più sofisticati. Mentre Google sottolinea l’importanza della velocità di risposta nel patching, Microsoft evidenzia il ruolo crescente della social engineering come vettore di attacco. Le organizzazioni devono migliorare le loro strategie di difesa, concentrandosi su un’efficace gestione delle patch, la segmentazione della rete e la formazione del personale per resistere agli attacchi di ingegneria sociale.