Sommario

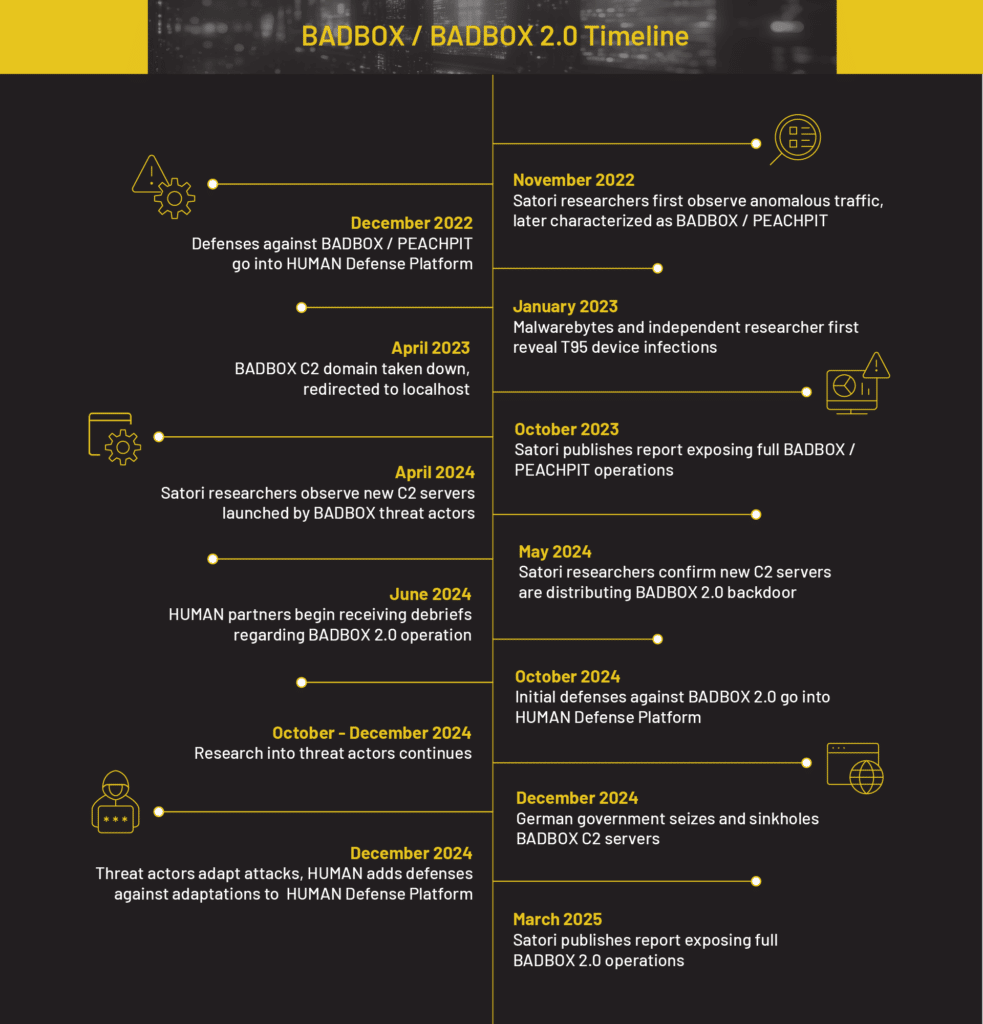

Un’indagine condotta dal Satori Threat Intelligence and Research team di Human Security, in collaborazione con Google, Trend Micro e Shadowserver, ha rivelato una vasta operazione di frode informatica denominata Badbox 2.0. Questa operazione rappresenta un’evoluzione di Badbox, scoperta nel 2023, e si distingue per essere il più grande botnet mai rilevato di dispositivi connected TV (CTV) infetti.

Badbox 2.0 sfrutta backdoor preinstallate su dispositivi di consumo a basso costo, permettendo ai cybercriminali di caricare moduli fraudolenti da remoto. Il malware consente di trasformare tablet, TV box, proiettori digitali e altri dispositivi in nodi di un botnet, utilizzati per frode pubblicitaria, furto di credenziali, attacchi DDoS e altre attività illecite.

Il meccanismo di infezione e la rete globale di dispositivi compromessi

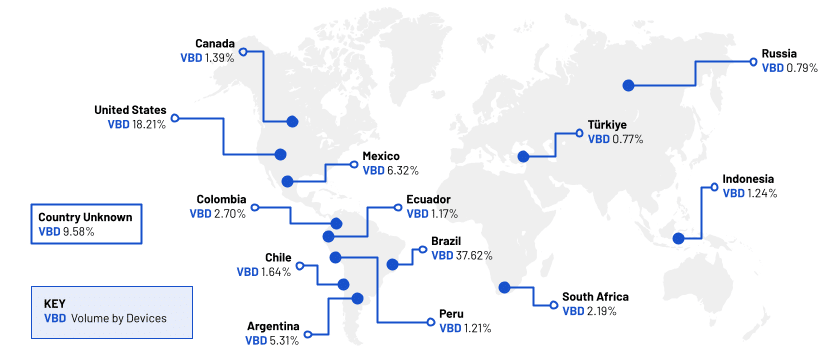

Badbox 2.0 è progettato per infettare dispositivi economici e non certificati, prevalentemente prodotti in Cina e distribuiti a livello globale. Il botnet ha impattato oltre 1 milione di dispositivi in 222 paesi e territori, dimostrando la portata internazionale dell’operazione.

I dispositivi vulnerabili includono:

- Smart TV box basati su Android Open Source Project (AOSP).

- Tablet economici non certificati da Google Play Protect.

- Proiettori digitali e sistemi di infotainment per veicoli.

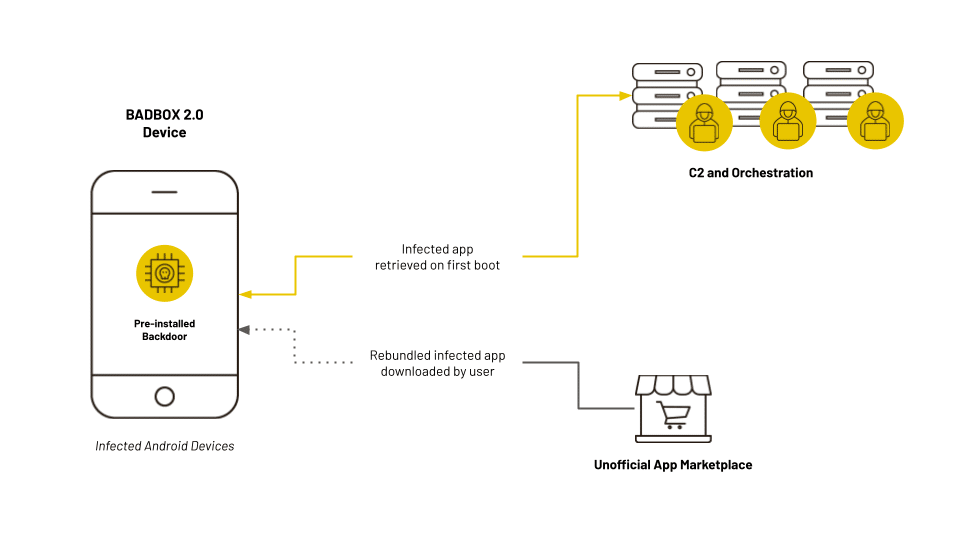

L’infezione avviene attraverso tre modalità principali:

- Backdoor preinstallata direttamente nel firmware del dispositivo.

- Scaricamento automatico da un server C2 al primo avvio del dispositivo.

- Installazione di app infette da store di terze parti.

Una volta attivata, la backdoor consente ai cybercriminali di controllare il dispositivo da remoto, caricando moduli malevoli specifici per diversi tipi di frode.

Le quattro principali attività fraudolente di Badbox 2.0

L’operazione Badbox 2.0 supporta molteplici schemi di frode, che vanno oltre la semplice compromissione dei dispositivi. I ricercatori di Human Security hanno individuato quattro attività principali legate all’infrastruttura del botnet:

- Servizi proxy residenziali: i dispositivi infetti vengono trasformati in nodi proxy e affittati a terzi, permettendo a criminali di nascondere la loro identità online e condurre attacchi come furto di credenziali, creazione di account falsi e attacchi DDoS.

- Frode pubblicitaria: gli attaccanti utilizzano i dispositivi infetti per generare traffico pubblicitario fasullo, caricando annunci nascosti e utilizzando il cosiddetto “evil twin” method, che replica app legittime per mascherare la frode.

- Click fraud: il botnet manipola la pubblicità online facendo apparire che gli utenti stiano interagendo con annunci pubblicitari, generando guadagni illeciti per i cybercriminali.

- Distribuzione di malware: il botnet viene utilizzato per scaricare ed eseguire malware su richiesta, consentendo agli attaccanti di diffondere virus e trojan in base alle esigenze operative.

La collaborazione tra Google e Human Security per fermare l’attacco

Human Security ha collaborato con Google per limitare l’impatto di Badbox 2.0, ottenendo alcuni importanti risultati:

- Google Play Protect ora blocca automaticamente le app associate a Badbox 2.0 su dispositivi certificati da Google Play Services.

- Eliminazione degli account degli inserzionisti fraudolenti coinvolti nella monetizzazione del traffico generato dal botnet.

- Rimozione delle applicazioni malevole dai marketplace di terze parti non ufficiali.

Nonostante questi interventi, Badbox 2.0 rimane attivo e continua a evolversi, adattandosi alle contromisure adottate dalle piattaforme di sicurezza.

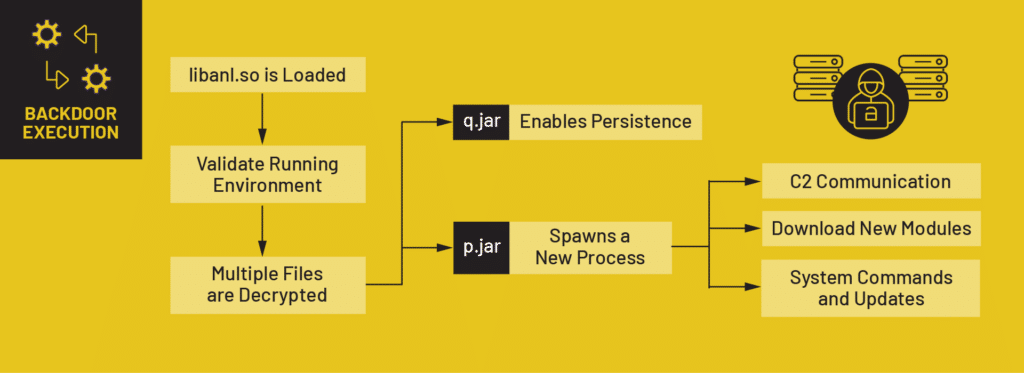

Il funzionamento della backdoor BB2DOOR

Il cuore dell’operazione Badbox 2.0 è rappresentato dalla backdoor BB2DOOR, un modulo che fornisce accesso privilegiato e persistente ai dispositivi infetti. Una volta installata, questa backdoor consente ai cybercriminali di scaricare ed eseguire codice arbitrario, trasformando ogni dispositivo compromesso in una risorsa controllata da remoto.

BB2DOOR viene distribuita attraverso diverse modalità:

- Preinstallazione su dispositivi economici: il malware è integrato direttamente nel firmware prima che il prodotto venga venduto.

- Scaricamento automatico al primo avvio: i dispositivi contattano server di comando e controllo (C2) per ricevere il payload malevolo.

- Installazione tramite app di terze parti: gli utenti scaricano involontariamente applicazioni compromesse che attivano la backdoor.

Una volta attivata, BB2DOOR utilizza moduli crittografati per garantire la persistenza nel sistema e per evitare il rilevamento da parte degli antivirus.

Le tecniche di evasione del malware

Badbox 2.0 implementa una serie di tecniche avanzate di occultamento, rendendone difficile la rilevazione. Tra le più efficaci ci sono:

- Offuscamento del codice: le funzioni del malware sono nascoste attraverso l’uso di crittografia avanzata e nomi di file casuali.

- Manipolazione delle API di Android: l’infezione sfrutta vulnerabilità nel sistema per ottenere privilegi elevati senza richiedere autorizzazioni.

- Persistenza tramite servizi di sistema: la backdoor viene eseguita automaticamente all’accensione del dispositivo.

- Esecuzione silenziosa in background: il malware evita di mostrare notifiche o segni visibili di attività anomala.

Grazie a queste tecniche, Badbox 2.0 riesce a rimanere attivo per mesi senza essere scoperto dagli utenti o dai sistemi di sicurezza.

L’uso dei dispositivi infetti per frodi pubblicitarie

Uno degli obiettivi principali di Badbox 2.0 è la generazione di traffico pubblicitario fraudolento. I dispositivi infetti vengono utilizzati per visualizzare e cliccare su annunci senza il consenso dell’utente, generando profitti per i cybercriminali.

Le due tecniche principali impiegate sono:

- Hidden WebViews: il malware carica pagine pubblicitarie in finestre nascoste, aumentando artificialmente il numero di visualizzazioni.

- Click fraud automatizzato: i dispositivi vengono instradati su siti controllati dai criminali, eseguendo clic fasulli sugli annunci.

Questa operazione coinvolge centinaia di migliaia di dispositivi in tutto il mondo, alterando il mercato della pubblicità digitale e causando perdite economiche per gli inserzionisti.

L’impatto globale e le misure di sicurezza adottate

Secondo le stime di Human Security, Badbox 2.0 ha infettato oltre 1 milione di dispositivi in tutto il mondo, con una concentrazione particolarmente elevata in Brasile, Stati Uniti, Messico e Argentina.

Le autorità e le aziende di cybersecurity stanno lavorando per contrastare l’operazione, ma il malware continua a evolversi per sfuggire al rilevamento.

Per proteggersi da Badbox 2.0, gli esperti consigliano di:

- Acquistare dispositivi certificati da Google Play Protect, evitando prodotti economici senza certificazioni di sicurezza.

- Evitare l’installazione di app da store non ufficiali, che potrebbero contenere malware.

- Verificare la presenza di attività anomale nei dispositivi, come rallentamenti improvvisi o consumo eccessivo di dati.

- Utilizzare software di sicurezza avanzati, in grado di rilevare e bloccare comportamenti sospetti.

L’operazione Badbox 2.0 rappresenta una delle minacce informatiche più complesse e pericolose degli ultimi anni, dimostrando come i cybercriminali siano sempre più abili nello sfruttare le vulnerabilità dei dispositivi connessi.