Sommario

Il panorama delle minacce informatiche continua a evolversi con la recente scoperta di due varianti malware specificamente progettate per sistemi Linux, noti come Bifrost e GTPDOOR. Questi malware, sebbene diversi nelle loro funzionalità e obiettivi, rappresentano una crescente preoccupazione per la sicurezza nel dominio Linux.

Bifrost: Mimicry per Evasione

Il RAT (Remote Access Trojan) Bifrost, esistente da vent’anni, ha introdotto una nuova variante Linux che adotta tecniche di evasione sofisticate. Utilizzando un dominio ingannevole che simula essere parte di VMware, questa variante mira a eludere il rilevamento durante le ispezioni. Il dominio fittizio, “download.vmfare[.]com”, è risolto tramite un resolver DNS pubblico taiwanese, aumentando la difficoltà di tracciamento e blocco.

Questa nuova tattica, insieme alla raccolta di informazioni sensibili dall’host infetto, sottolinea l’evoluzione di Bifrost verso una minaccia più occulta e potenzialmente più pericolosa.

GTPDOOR: Focus sul Settore delle Telecomunicazioni

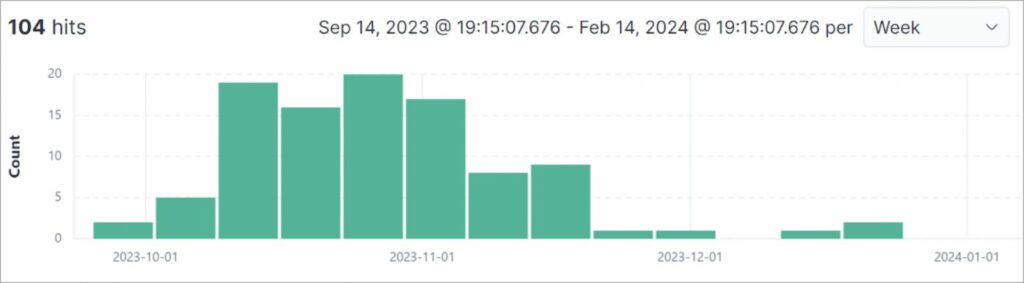

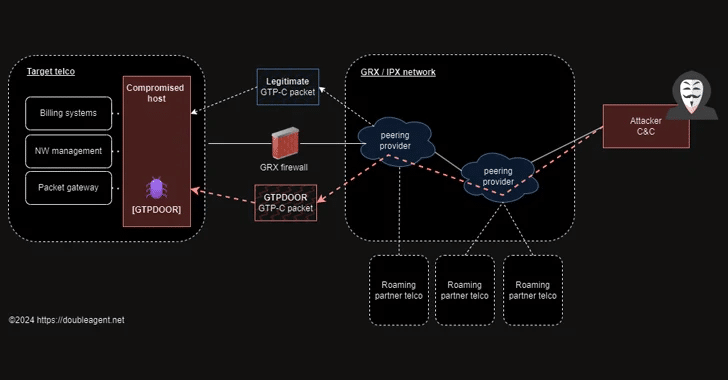

Dall’altra parte, GTPDOOR si rivolge specificamente al settore delle telecomunicazioni, sfruttando la rete di roaming GPRS. Questo malware sfrutta il Protocollo di Tunnelling GPRS (GTP) per le comunicazioni di comando e controllo (C2), posizionandosi nelle reti di telecomunicazione adiacenti agli scambi di roaming GPRS (GRX).

GTPDOOR si camuffa come un processo di sistema legittimo e utilizza socket raw per ricevere messaggi UDP, consentendo agli attori della minaccia di eseguire comandi sul dispositivo infetto e ricevere i risultati. La sua capacità di essere indagato in modo occulto da una rete esterna rende GTPDOOR particolarmente insidioso.

Implicazioni e Risposte

Queste scoperte evidenziano la necessità di una vigilanza continua e di strategie di mitigazione efficaci nel panorama della sicurezza informatica. Mentre Bifrost cerca di diventare una minaccia più occulta, GTPDOOR rappresenta una preoccupazione specifica per il settore delle telecomunicazioni, sfruttando infrastrutture critiche per esfiltrare dati e eseguire comandi remoti. La presenza di tali malware sottolinea l’importanza di adottare misure di sicurezza robuste e di mantenere aggiornati i sistemi per proteggersi da queste e future minacce.