Sommario

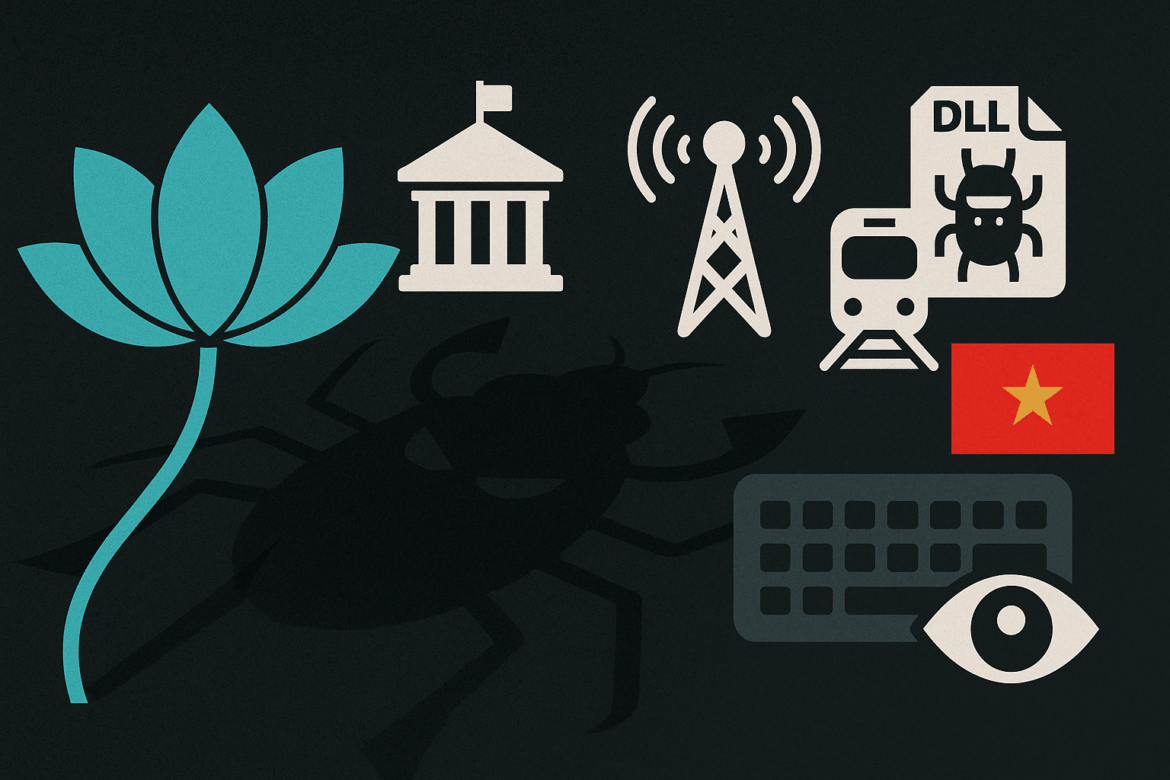

Il gruppo di cyber spionaggio Billbug, noto anche come Lotus Blossom, Bronze Elgin e Thrip, ha condotto una sofisticata campagna offensiva tra agosto 2024 e febbraio 2025 contro istituzioni governative, enti di trasporto, aziende delle telecomunicazioni e infrastrutture critiche in più paesi del sud-est asiatico. Le attività, recentemente documentate da Symantec e Cisco Talos, rivelano un’escalation tattica nella strategia operativa del gruppo, con l’impiego di tecniche avanzate come DLL sideloading, backdoor persistenti, strumenti di offuscamento, e malware progettati per il furto di credenziali e il controllo remoto.

Le operazioni, tuttora attive, rappresentano una minaccia di alto livello sia per la sicurezza nazionale degli stati colpiti sia per la riservatezza di dati sensibili legati a trasporti, difesa, politica estera e informazione, con ramificazioni che interessano anche infrastrutture civili e ambienti cloud protetti.

Target e perimetro geografico dell’operazione

Nel periodo analizzato, Billbug ha compromesso più enti in un unico paese del sud-est asiatico, tra cui un ministero governativo, un’organizzazione di controllo del traffico aereo, un operatore di telecomunicazioni e una società di costruzioni. A questi si aggiungono almeno altri due obiettivi esterni: un’agenzia di stampa in un secondo paese della regione e un’organizzazione di trasporto aereo merci in una terza nazione limitrofa.

La scelta di obiettivi multisettoriali e distribuiti rivela una strategia ben orchestrata, mirata alla raccolta sistematica di intelligence su scala regionale, con l’intento di ottenere vantaggi geopolitici, industriali e militari. In particolare, l’intrusione in un ente del traffico aereo e un’agenzia di stampa suggerisce l’interesse a monitorare flussi logistici e informativi, spesso centrali nei momenti di tensione diplomatica o manovre militari.

Tecniche di attacco: sideloading e strumenti legittimi manipolati

L’operazione ha fatto largo uso della tecnica del DLL sideloading, che consiste nell’utilizzare software legittimo per caricare codice malevolo senza destare sospetti. Gli attaccanti hanno impiegato due noti programmi antivirus per questa attività:

- Trend Micro: il file tmdbglog.exe, eseguibile genuino, è stato utilizzato per caricare una DLL dannosa (tmdglog.dll) capace di leggere e decifrare file log appositamente alterati nella cartella temporanea di Windows, per poi registrarne le operazioni su un file di output.

- Bitdefender: un binario denominato bds.exe ha caricato una DLL dannosa (log.dll), programmata per decifrare un file chiamato winnt.config e iniettare il payload nel processo systray.exe, garantendo l’esecuzione furtiva in background e l’aggiramento dei controlli di sicurezza standard.

In alcuni casi, sono state osservate varianti della stessa DLL o utilizzi alternativi di moduli con nomi simili (sqlresourceloader.dll), lasciando intendere un impianto modulare altamente adattivo capace di essere riconfigurato in tempo reale in base all’ambiente bersaglio.

Sagerunex: la backdoor d’élite firmata Billbug

Tra gli strumenti più sofisticati impiegati, spicca una nuova versione della backdoor Sagerunex, già nota agli analisti di sicurezza e tracciata in passato come firma del gruppo. Questa variante è stata scoperta grazie all’analisi dei registri di sistema, dove veniva eseguita come servizio Windows mediante modifica diretta del registro, ottenendo così persistenza e invisibilità a lungo termine.

Sagerunex rappresenta il fulcro della capacità di controllo remoto del gruppo, permettendo l’esecuzione di comandi, la raccolta di dati e la comunicazione cifrata con i server C2. La sua esclusività e la sua architettura interna suggeriscono un alto livello di sviluppo autonomo, con poche somiglianze con altri malware noti.

Nuovi strumenti per il furto di credenziali e il tunneling di rete

Accanto ai loader e alle backdoor, gli attaccanti hanno distribuito strumenti specifici per il furto di credenziali da Chrome, tra cui:

- ChromeKatz: capace di estrarre credenziali e cookie dalla memoria del browser.

- CredentialKatz: focalizzato esclusivamente su username e password salvati localmente.

In parallelo, è stato distribuito un Reverse SSH Tool personalizzato, in grado di ricevere connessioni SSH in ascolto sulla porta 22. Questo strumento agisce come backdoor alternativa, fornendo accesso diretto e protetto a segmenti di rete isolati.

È stato inoltre osservato l’uso di Zrok, un software open source per il tunneling peer-to-peer, sfruttato per esporre servizi interni senza modifiche firewall. Anche datechanger.exe, tool legittimo utilizzato per alterare i timestamp dei file, è stato impiegato per offuscare l’analisi forense post-attacco, rendendo più complessa la ricostruzione della catena d’azione.

Billbug: evoluzione storica e continuità strategica

Attivo dal 2009, Billbug ha affinato nel tempo le proprie tecniche attraverso decine di operazioni documentate. La sua notorietà crebbe nel 2015 con il report di Palo Alto Networks sull’Operation Lotus Blossom, che legava il gruppo a oltre 50 attacchi mirati nel sud-est asiatico. La campagna usava email di spear phishing con allegati trojanizzati dal malware Trensil.

Nel 2018, Symantec identificò nuove campagne del gruppo sotto il nome Thrip, che includevano attacchi a telecomunicazioni, geospazio e difesa attraverso malware sconosciuti come Catchamas. In seguito, le analisi hanno confermato che Thrip e Billbug fossero manifestazioni dello stesso attore, dando unità alle osservazioni.

Nel 2019, l’adozione di backdoor come Hannotog e Sagerunex dimostrava la crescente personalizzazione degli strumenti del gruppo. Gli attacchi coinvolgevano Hong Kong, Indonesia, Malesia, Filippine, Vietnam e Macau, colpendo anche settori civili quali media ed educazione.

Nel 2022, Symantec documentò un attacco a una certificate authority asiatica, con il rischio che il gruppo potesse generare certificati firmati digitalmente per eludere i controlli e intercettare traffico HTTPS. Ciò elevava l’attività da semplice spionaggio a sabotaggio crittografico potenziale.

Struttura operativa e finalità dell’attacco

Il modello operativo di Billbug può essere ricostruito secondo il paradigma a diamante, in cui:

- Avversario: gruppo APT sponsorizzato dalla Cina, con mandato governativo implicito.

- Infrastruttura: combinazione di strumenti legittimi, loader proprietari, C2 cifrati e tunneling P2P.

- Capacità: evasione difese, persistente accesso, furto credenziali, impianto moduli backdoor.

- Obiettivi: intelligence strategica, mappatura sistemi critici, indebolimento di enti statali.

La sovrapposizione di strumenti personalizzati, tecniche di offuscamento e infrastrutture diversificate indica una pianificazione su più livelli, con risorse e know-how pari a quelle di un’unità militare dedicata.

La nuova offensiva firmata Billbug rappresenta un pericolo concreto per la sicurezza cibernetica nella regione asiatica e oltre. Il gruppo dimostra continuità, adattabilità e un arsenale aggiornato in grado di superare difese convenzionali, colpendo con precisione strutture chiave. Per contrastare queste minacce, è necessario un approccio multilivello, che includa aggiornamenti tempestivi, analisi comportamentali, segmentazione delle reti e intelligence condivisa.

Gli attacchi non sono più eventi isolati, ma parte di una strategia globale di influenza e raccolta dati, nella quale la tecnologia è l’arma principale e l’infrastruttura digitale il campo di battaglia.