Il gruppo di ransomware Black Basta è sospettato di aver sfruttato una vulnerabilità di escalation dei privilegi di Windows (CVE-2024-26169) come zero-day prima che venisse rilasciata una correzione. Questa vulnerabilità, considerata di alta gravità (CVSS v3.1: 7.8), risiede nel servizio di segnalazione degli errori di Windows, consentendo agli attaccanti di elevare i loro privilegi a livello di SYSTEM.

Dettagli della Vulnerabilità

CVE-2024-26169: Escalation dei Privilegi

Microsoft ha corretto questa vulnerabilità il 12 marzo 2024 tramite gli aggiornamenti di Patch Tuesday. Tuttavia, il gruppo di cybercriminali noto come Cardinal (Storm-1811, UNC4394), operatori del ransomware Black Basta, è stato identificato come sfruttatore attivo di questa falla. Symantec ha riferito che l’exploit è stato utilizzato come zero-day, ovvero prima che fosse disponibile una correzione.

Investigazione di Symantec

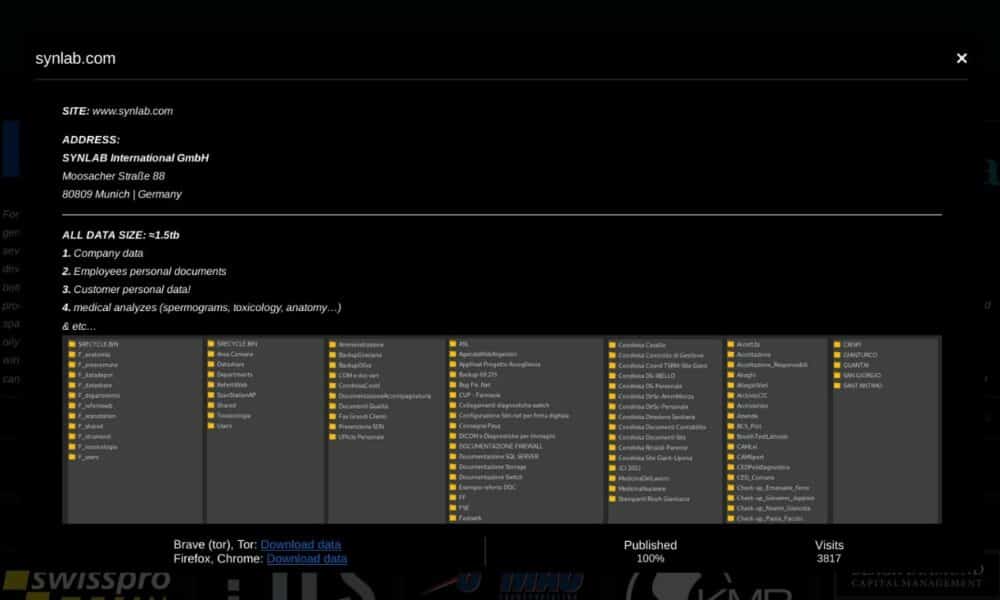

Symantec ha indagato su un tentativo di attacco ransomware in cui è stato utilizzato uno strumento di exploit per CVE-2024-26169 dopo un’iniziale infezione da parte del loader DarkGate, utilizzato da Black Basta dopo la chiusura di QakBot. Gli analisti hanno collegato l’attacco a Black Basta basandosi sull’uso di script batch che simulavano aggiornamenti software per eseguire comandi malevoli e stabilire la persistenza sui sistemi compromessi.

Metodo di sfruttamento

Dettagli tecnici dell’Exploit

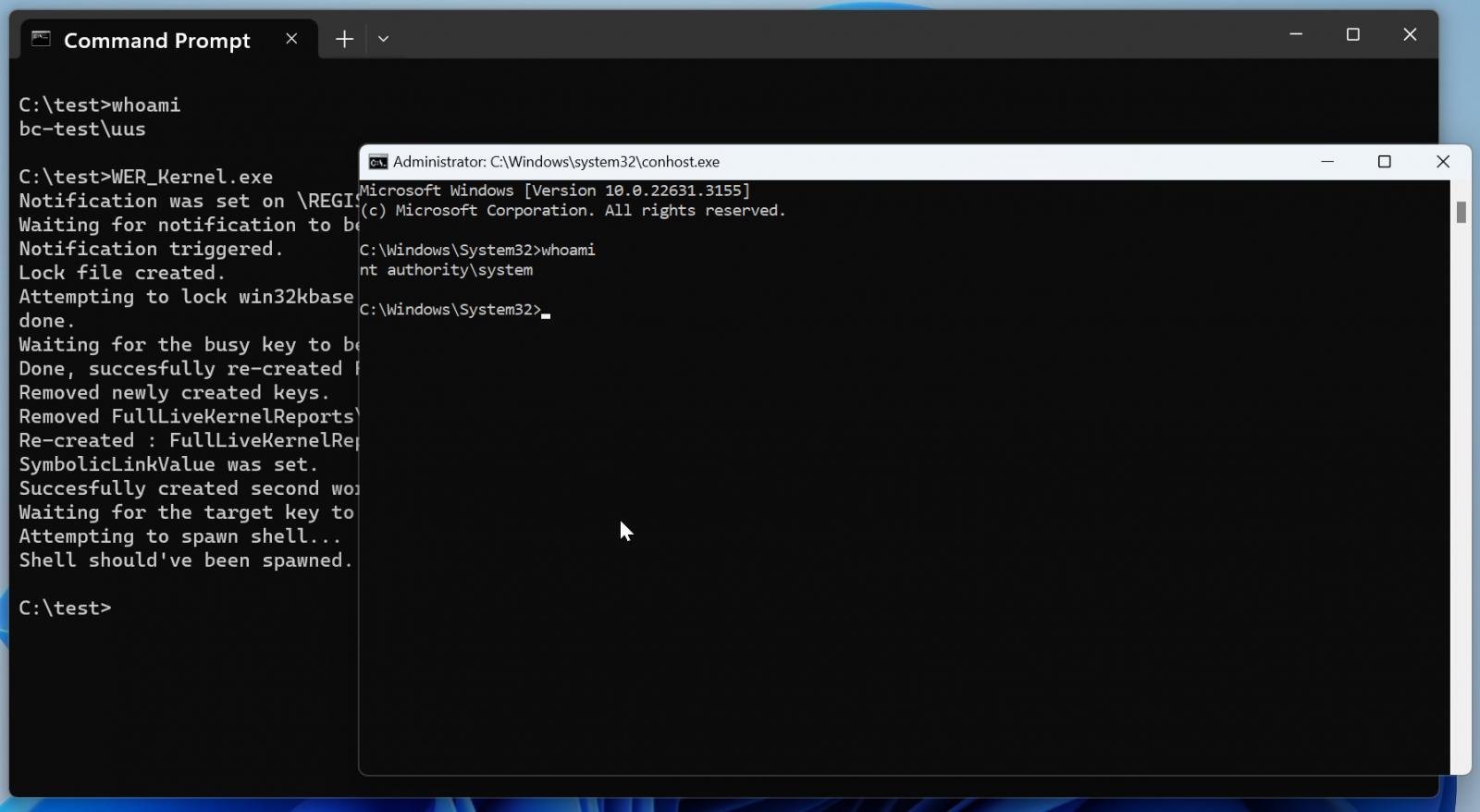

Lo strumento di exploit sfrutta il fatto che il file di Windows werkernel.sys utilizza un descrittore di sicurezza nullo durante la creazione delle chiavi di registro. Questo consente di creare una chiave di registro (HKLM\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\WerFault.exe) e impostare il valore “Debugger” al percorso del proprio eseguibile, permettendo di avviare una shell con privilegi SYSTEM.

Esempio di Utilizzo

Una dimostrazione di BleepingComputer ha mostrato l’uso dell’exploit su un dispositivo Windows 11 che aveva installati solo gli aggiornamenti di sicurezza di febbraio, prima che la vulnerabilità fosse corretta a marzo.

Fonte: BleepingComputer

Fonte: BleepingComputer

Tempistiche e implicazioni

Timestamps degli Strumenti di Exploit

Un aspetto interessante dei risultati di Symantec è che una variante dello strumento di exploit ha un timestamp di compilazione datato 27 febbraio 2024, mentre un secondo campione è stato costruito ancora prima, il 18 dicembre 2023. Ciò implica che Black Basta aveva uno strumento di exploit funzionante tra i 14 e gli 85 giorni prima che Microsoft rilasciasse la correzione.

Motivi e conclusioni

Sebbene i timestamp nei file eseguibili portabili possano essere modificati, Symantec ritiene improbabile che gli attaccanti abbiano falsificato questi dati, suggerendo che l’exploit è stato effettivamente utilizzato come zero-day.

Attività e Impatti di Black Basta

Attività del Gruppo

Black Basta, legato al sindacato cybercriminale Conti, ora defunto, ha dimostrato una notevole competenza nell’abuso degli strumenti di Windows e una comprensione approfondita della piattaforma. Un avviso del maggio 2024 da parte di CISA e FBI ha evidenziato l’elevata attività di Black Basta, responsabile di oltre 500 violazioni dal lancio dell’operazione nell’aprile 2022.

Riscatti e Perdite

Secondo la società di analisi blockchain Elliptic, il ransomware Black Basta ha generato oltre 100 milioni di dollari in pagamenti di riscatto fino a novembre 2023.

Misure di Mitigazione

Aggiornamenti di Sicurezza

Per mitigare l’uso di questa vulnerabilità Zero-Day da parte di Black Basta, è essenziale applicare gli ultimi aggiornamenti di sicurezza di Windows e seguire le linee guida condivise da CISA.