Sommario

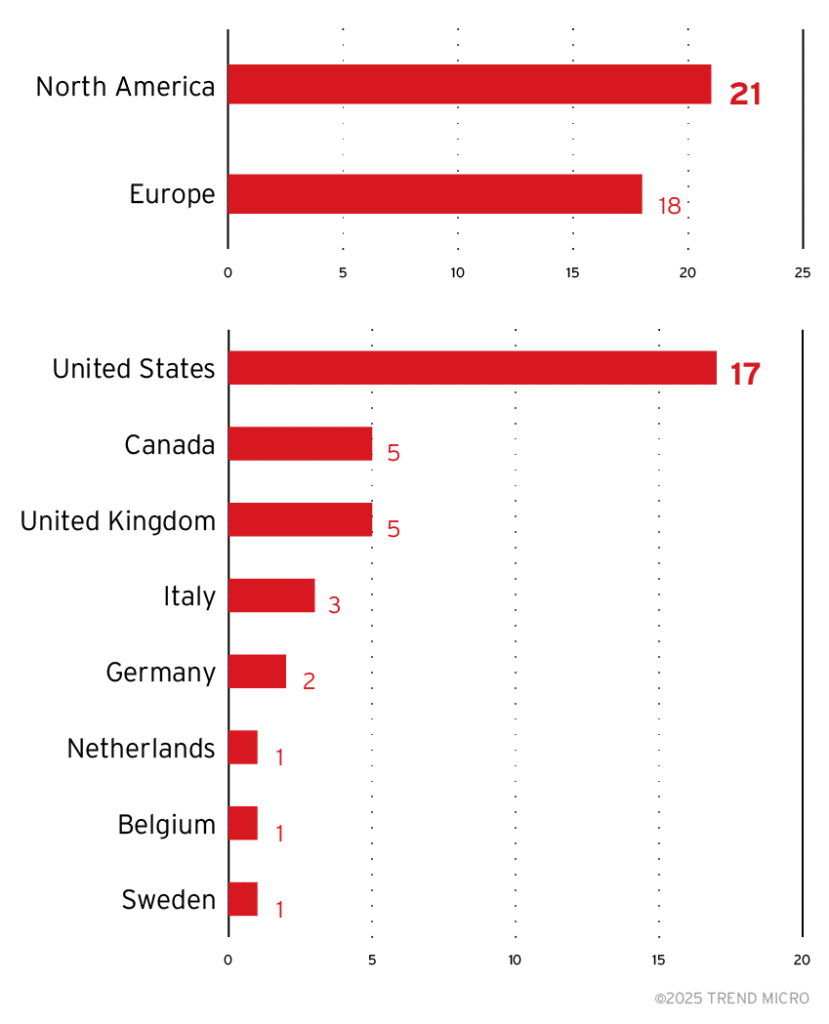

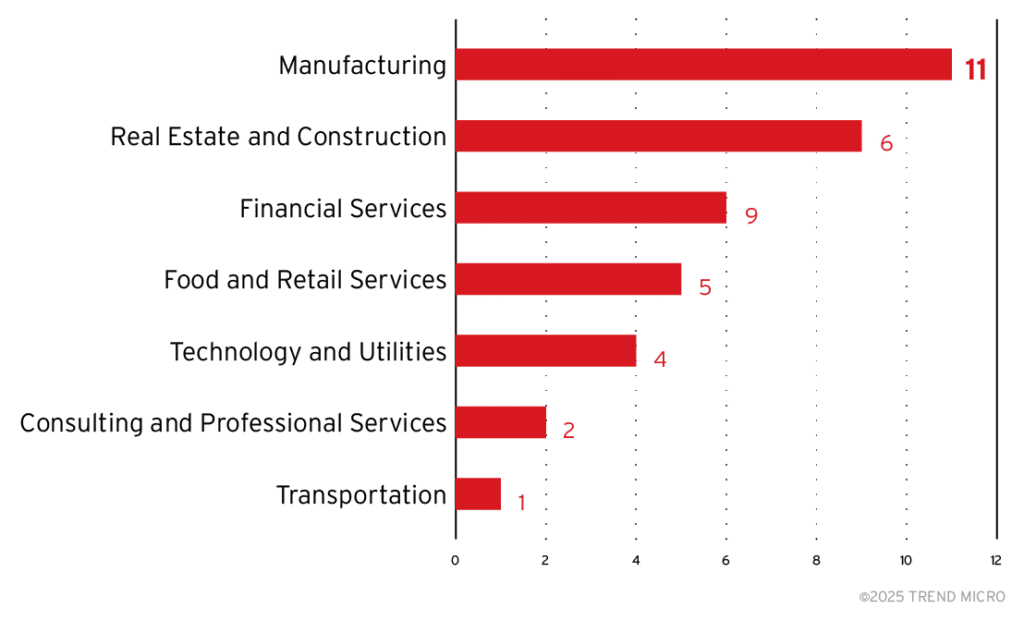

I gruppi ransomware Black Basta e Cactus hanno aggiornato le loro tecniche di attacco introducendo il malware BackConnect, una backdoor avanzata che permette agli hacker di mantenere il controllo remoto delle reti compromesse. La nuova strategia, individuata dai ricercatori di Trend Micro, sfrutta tecniche di social engineering, abuso di strumenti di supporto remoto e attacchi laterali per massimizzare l’impatto delle infezioni.

Attacco iniziale: il ruolo del social engineering

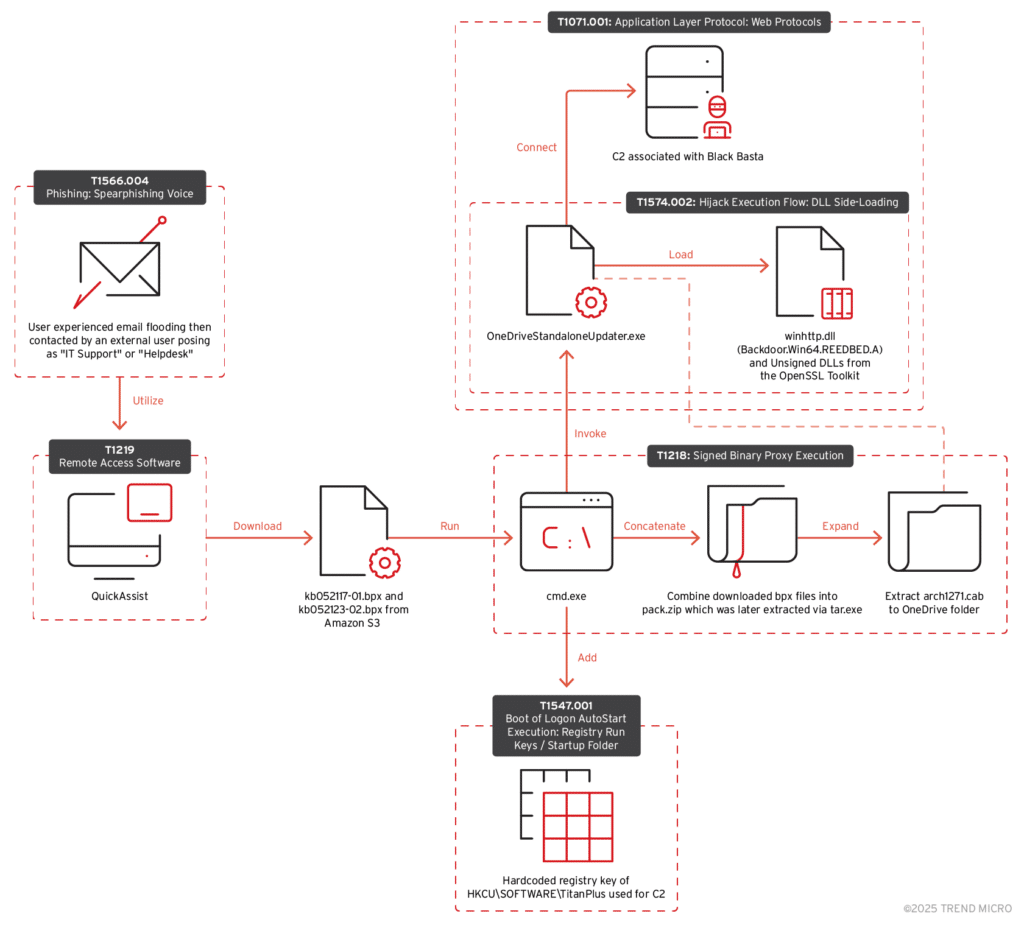

L’attacco inizia con una tecnica sofisticata di email bombing, in cui la vittima riceve centinaia di email spam nel giro di pochi minuti. Questo bombardamento ha lo scopo di nascondere email malevole legittime che contengono istruzioni per compromettere il dispositivo.

Successivamente, gli hacker contattano la vittima tramite Microsoft Teams o email, fingendosi tecnici IT aziendali. Durante la chiamata, convincono l’utente a concedere l’accesso remoto tramite lo strumento Windows Quick Assist, un software di assistenza remota integrato in Windows. Questo metodo consente loro di prendere il controllo completo del computer della vittima senza dover installare software di terze parti.

Esecuzione del ransomware e infezione della rete

Dopo aver ottenuto l’accesso iniziale, i criminali scaricano file dannosi con estensione .bpx da servizi di cloud storage, concatenandoli in un unico archivio pack.zip. Una volta estratti, i file vengono nascosti nella cartella di Microsoft OneDrive, utilizzando il file OneDriveStandaloneUpdater.exe per eseguire codice malevolo senza destare sospetti.

A questo punto, il malware BackConnect entra in azione, creando un canale di comunicazione nascosto con i server di comando e controllo (C&C). Il codice dannoso viene iniettato in file legittimi come winhttp.dll, rendendo difficile il rilevamento da parte dei software di sicurezza.

Trend Micro ha identificato numerosi indirizzi IP utilizzati per le connessioni BackConnect, tra cui 38.180.25[.]3, 45.8.157[.]199 e 5.181.3[.]164, tutti classificati come server di controllo ransomware.

Movimenti laterali e crittografia dei dati

Dopo l’infezione iniziale, gli hacker utilizzano tecniche avanzate per espandere la loro presenza nella rete:

- SMB e Windows Remote Management (WinRM) vengono sfruttati per muoversi lateralmente all’interno della rete aziendale.

- Server ESXi vengono compromessi per ottenere l’accesso a macchine virtuali e dati sensibili.

- WinSCP viene impiegato per il trasferimento di file dannosi su server remoti.

L’obiettivo finale è crittografare i dati e distribuire una richiesta di riscatto, con il gruppo Cactus Ransomware che ha preso il posto di alcuni ex membri di Black Basta, rendendo la minaccia ancora più pericolosa.

Leaked chat di Black Basta: problemi interni e transizione verso Cactus

Un evento significativo nella storia del gruppo è stato il leak delle chat interne di Black Basta, avvenuto l’11 febbraio 2025. I file trapelati contengono comunicazioni riservate tra i membri del gruppo, rivelando dettagli su attacchi a banche russe, phishing, indirizzi di criptovalute e credenziali di accesso rubate.

I messaggi interni mostrano che Trend Micro è considerato uno degli ostacoli più difficili da superare, con discussioni su come bypassare le sue protezioni. Alcuni hacker di Black Basta hanno lasciato il gruppo per unirsi a Cactus Ransomware, il che potrebbe indicare una graduale scomparsa di Black Basta a favore della nuova organizzazione criminale.

Come proteggersi dai ransomware Black Basta e Cactus

Per mitigare il rischio di infezione, le aziende dovrebbero adottare misure di sicurezza avanzate:

- Bloccare l’uso non autorizzato di strumenti di supporto remoto, limitando l’accesso a Quick Assist e implementando un sistema di verifica per le richieste di assistenza IT.

- Formare i dipendenti sulle tecniche di social engineering, insegnando loro a riconoscere tentativi di phishing e attacchi via Microsoft Teams.

- Seguire le best practice di sicurezza per Microsoft Teams, trattandolo come un canale di comunicazione critico e applicando restrizioni ai contatti esterni.

- Monitorare le connessioni verso indirizzi IP sospetti, utilizzando soluzioni di threat intelligence per identificare eventuali anomalie nella rete aziendale.

Black Basta è in declino, ma la minaccia rimane alta

L’evoluzione degli attacchi ransomware mostra una chiara transizione da Black Basta a Cactus, con una maggiore sofisticazione nelle tecniche di attacco e un uso più diffuso di strumenti AI per eludere le difese aziendali. Sebbene Black Basta sia stato colpito da fughe di dati interne, il gruppo continua a rappresentare una minaccia, e la sua eredità viene portata avanti dai membri che si sono uniti a Cactus.