Sommario

Nel luglio 2024, i ricercatori di Intel 471 Malware Intelligence hanno scoperto il nuovo trojan bancario per Android chiamato BlankBot. Questo malware presenta una serie di capacità dannose, tra cui iniezioni personalizzate, keylogging, registrazione dello schermo e comunicazione con un server di controllo tramite una connessione WebSocket.

Obiettivi principali

In base ai nomi delle applicazioni e ad alcune stringhe trovate all’interno delle applicazioni, è molto probabile che BlankBot abbia come obiettivi principali gli utenti turchi. Tuttavia, durante l’analisi non sono state identificate istituzioni finanziarie specifiche come target, il che significa che questo malware potrebbe essere distribuito in campagne contro utenti di diversi paesi.

Capacità tecniche

Registrazione schermo

BlankBot può registrare lo schermo utilizzando le API di Android MediaProjection e MediaRecorder. Il malware è in grado di catturare un video dello schermo del dispositivo tramite l’API MediaProjection, salvando il contenuto come file MP4 all’interno dell’archiviazione interna dell’applicazione. Tuttavia, questa funzionalità sembra essere ancora in fase di sviluppo poiché l’implementazione varia in diversi campioni.

Keylogging

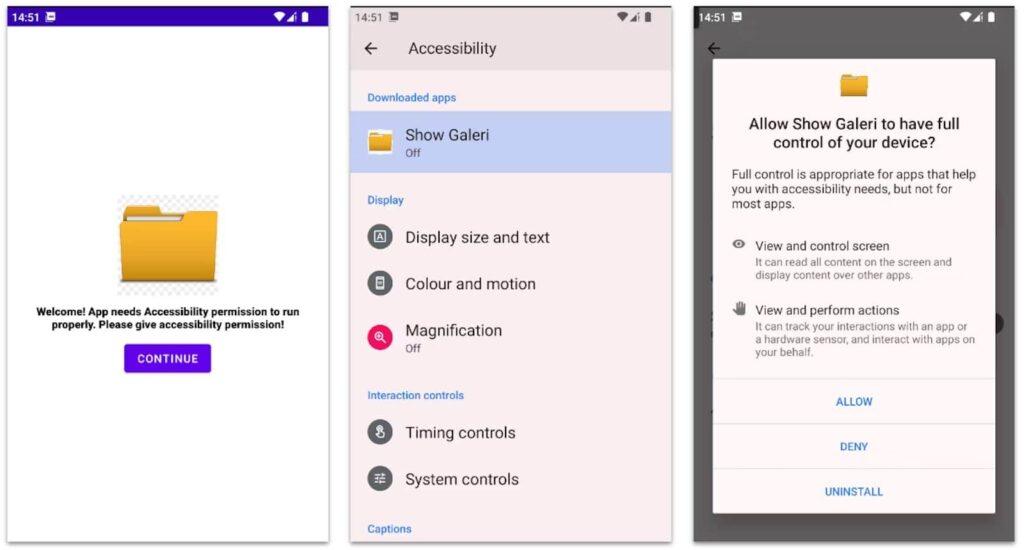

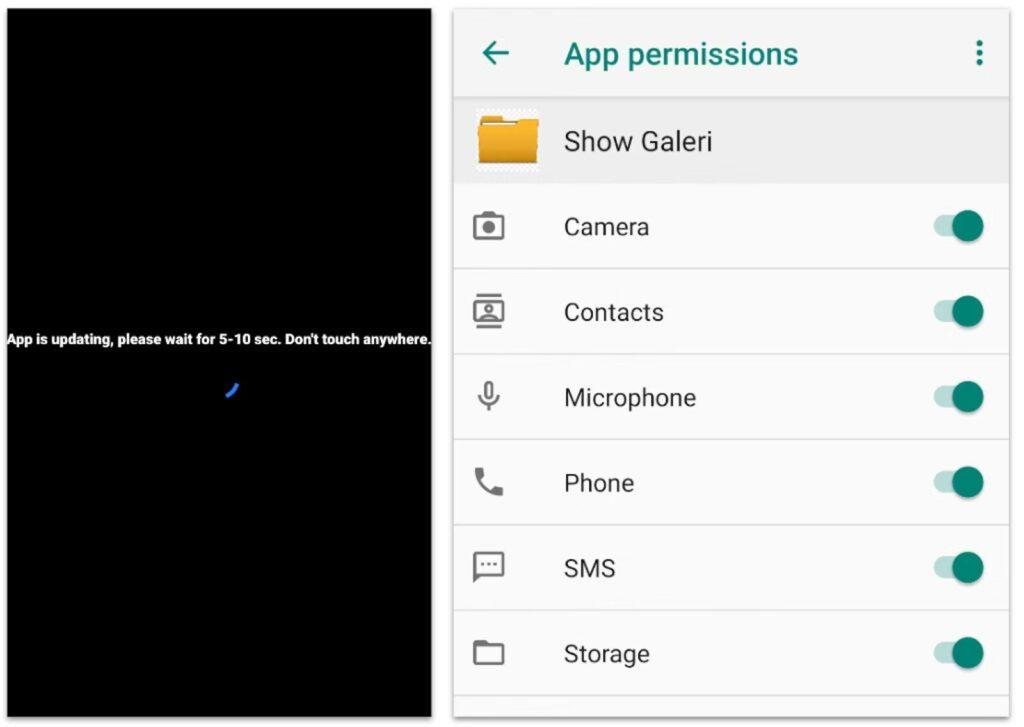

Come molti altri trojan bancari per Android, BlankBot utilizza i servizi di accessibilità per ottenere il controllo completo dei dispositivi infetti. Il malware è in grado di registrare tutto ciò che appare sul dispositivo infetto, inclusi SMS, informazioni sensibili e un elenco delle applicazioni utilizzate. Inoltre, BlankBot utilizza una tastiera virtuale personalizzata implementata tramite la classe “InputMethodService” di Android per intercettare e inviare i tasti premuti dall’utente.

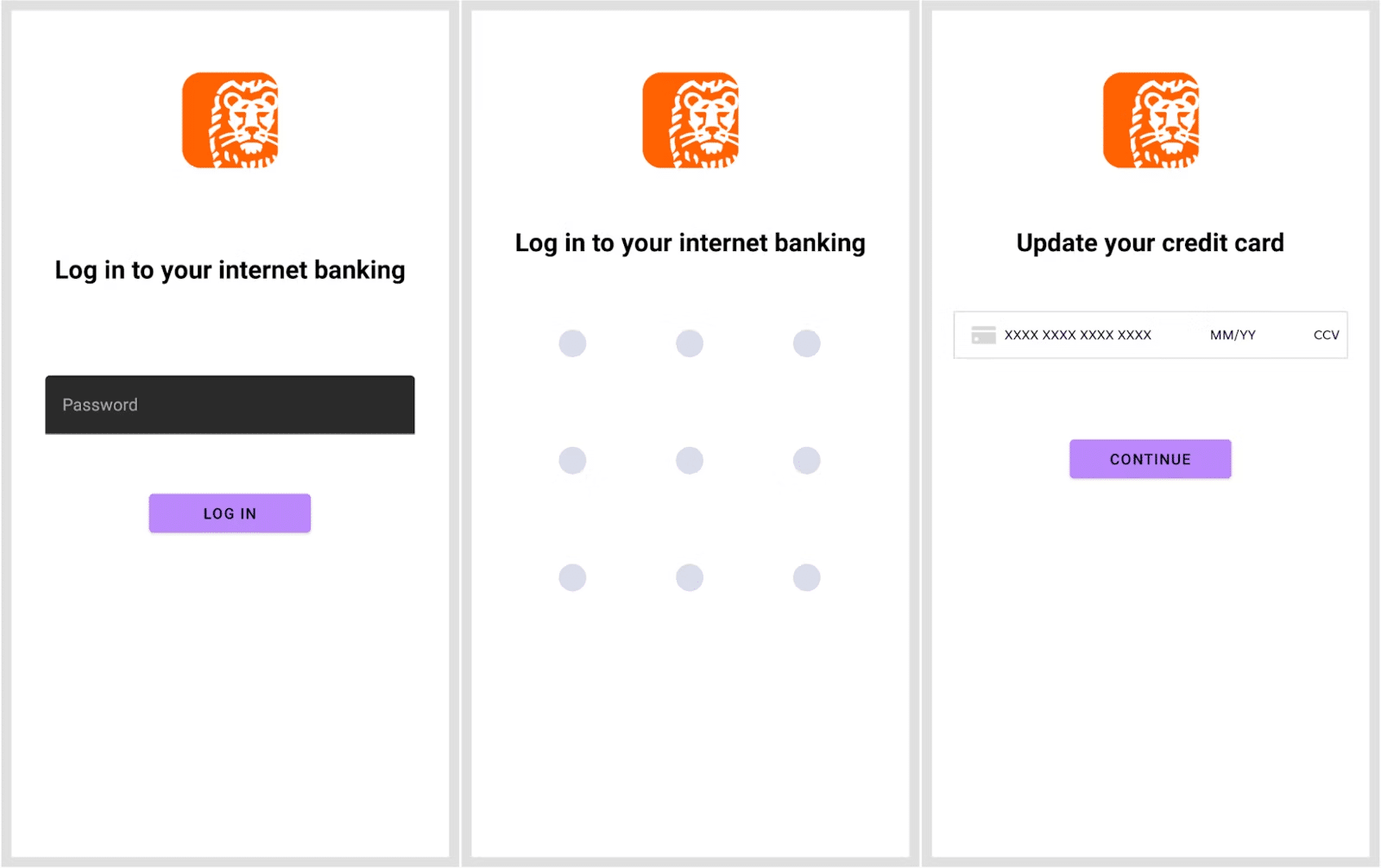

Iniezioni personalizzate

Il bot è in grado di creare sovrapposizioni personalizzabili in base alle esigenze degli attori delle minacce. Queste sovrapposizioni possono essere utilizzate per chiedere credenziali bancarie, informazioni personali, dati di carte di pagamento o per rubare il pattern di blocco del dispositivo. Gli sviluppatori del malware hanno incluso due librerie open source esterne per implementare i modelli di iniezione personalizzati.

Comunicazione e comandi

BlankBot comunica con il server di controllo tramite una connessione WebSocket su porta 8080. Il botmaster è in grado di avviare e interrompere la registrazione dello schermo, ricevere una visualizzazione live del display del dispositivo infetto, creare sovrapposizioni, raccogliere contatti, SMS e un elenco delle applicazioni installate, tra altre azioni.

Evasione della difesa

Il malware verifica se è in esecuzione su un emulatore e, se il dispositivo infetto è considerato legittimo, tenta di mantenere la persistenza impedendo all’utente di accedere a impostazioni o applicazioni antivirus. BlankBot utilizza i servizi di accessibilità per monitorare tutti gli eventi sul dispositivo infetto e impedire l’accesso a determinate parole chiave.

BlankBot è un nuovo trojan bancario per Android ancora in fase di sviluppo, come dimostrato dalle multiple varianti di codice osservate in diverse applicazioni. Nonostante ciò, il malware è in grado di eseguire azioni dannose una volta infettato un dispositivo Android, tra cui attacchi di iniezione personalizzati, frodi sul dispositivo (ODF) o il furto di dati sensibili come credenziali, contatti, notifiche e messaggi SMS.

Questa ricerca dimostra come il panorama delle minacce mobili continui a evolversi e come i cybercriminali continuino a creare nuovi tipi di malware per rimanere sotto il radar fino a ricevere attenzione dai media o dalle principali aziende antivirus.