Sicurezza Informatica

BlueNoroff cala “Hidden Risk” e ruba criptovalute

Campagna Hidden Risk di BlueNoroff contro il settore crypto: attacco a utenti Mac con nuove tecniche di persistenza e targeting di alto profilo.

Il gruppo di cybercriminali BlueNoroff, collegato al regime nordcoreano, ha recentemente avviato una campagna di attacchi denominata Hidden Risk, indirizzata agli utenti Mac nel settore delle criptovalute. Questo attacco sfrutta email di phishing e un malware multistadio per compromettere sistemi macOS, introducendo nuove tecniche di persistenza e targeting sofisticato. La strategia rappresenta un ulteriore tentativo di BlueNoroff di rubare fondi e installare malware di accesso remoto sui dispositivi delle vittime.

Meccanismo di infezione e vettori di attacco

L’attacco Hidden Risk si basa su un metodo di phishing semplice ma efficace. Le vittime ricevono email che sembrano provenire da influenti personalità del mondo delle criptovalute e contengono allegati mascherati da documenti PDF su argomenti caldi come il Bitcoin e gli investimenti DeFi. In realtà, cliccando sul link, viene avviato il download di un’applicazione macOS contenente un primo stadio del malware. Quest’app, sviluppata in Swift e dotata di firma digitale Apple, sfrutta una tecnica di “bait-and-switch” per aprire un documento PDF legittimo come esca, mentre in background scarica ed esegue un payload dannoso.

Persistenza tramite configurazione Zshenv

Una caratteristica innovativa di questa campagna è l’utilizzo del file di configurazione zshenv per ottenere la persistenza sul sistema compromesso. A differenza di altre configurazioni come ~/.zshrc, zshenv viene caricato in ogni sessione di terminale, aumentando la durata e la copertura dell’infezione. Questo metodo è efficace anche contro le notifiche di sicurezza di macOS, poiché evita di attivare avvisi relativi ai metodi di persistenza noti come LaunchAgents, aumentando così la capacità del malware di restare invisibile.

Secondo stadio: backdoor e comandi remoti

Il payload del secondo stadio, denominato “growth”, consente al malware di raccogliere informazioni e inviare comandi remoti al server C2 (command-and-control). La backdoor consente agli attaccanti di raccogliere dati di sistema e inviare istruzioni eseguibili, utilizzando la funzione DoPost per comunicare con il server C2 e garantire il controllo continuo. Attraverso un comando specifico, il malware può anche eseguire file nascosti sul dispositivo, mantenendo l’accesso remoto.

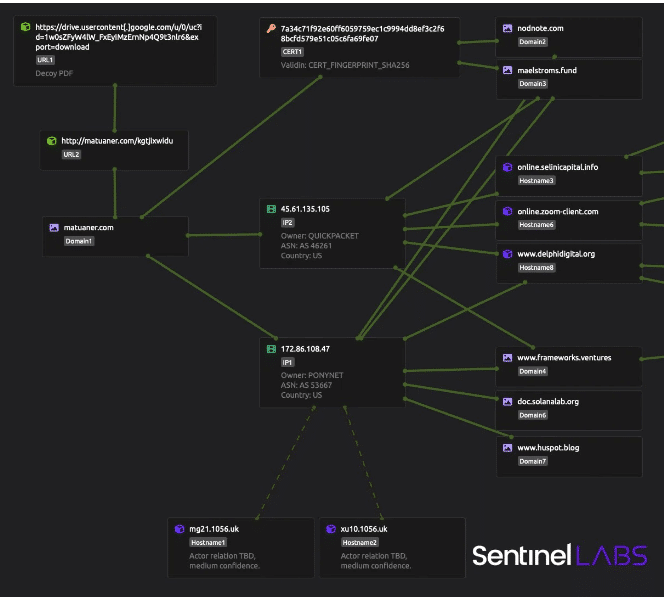

Infrastruttura di rete e targeting di crypto e finanza

L’infrastruttura di rete del gruppo BlueNoroff include domini falsi e server dedicati a truffare utenti di settori crypto e DeFi, sfruttando email marketing automatizzato e tecniche avanzate di spoofing. Il gruppo ha registrato una vasta rete di domini simili a nomi di aziende finanziarie e di investimenti, utilizzando registri DNS e certificati falsi per aumentare la credibilità degli attacchi come analizzato da Sentinel Lab.