La scoperta di Bootkitty, il primo UEFI bootkit progettato per sistemi Linux, rappresenta una pietra miliare nel panorama delle minacce informatiche. Identificato dai ricercatori di ESET nel novembre 2024, Bootkitty sfida la convinzione che i bootkit UEFI fossero esclusivamente una minaccia per sistemi Windows, segnando una nuova era per la sicurezza informatica su Linux.

Cos’è un bootkit UEFI e perché Bootkitty è significativo

I bootkit UEFI (Unified Extensible Firmware Interface) sono malware sofisticati che si insediano nella sequenza di avvio del sistema, compromettendola per ottenere un controllo persistente. Bootkitty è il primo di questo genere a prendere di mira specificamente alcune versioni di Ubuntu Linux, utilizzando tecniche avanzate per bypassare i controlli di sicurezza.

Firmato con un certificato auto-signed, Bootkitty non può operare su sistemi con UEFI Secure Boot abilitato senza modifiche. Questo limita il suo impatto immediato, ma la sua esistenza dimostra che i cybercriminali stanno affinando le loro competenze anche per i sistemi Linux.

Come opera Bootkitty

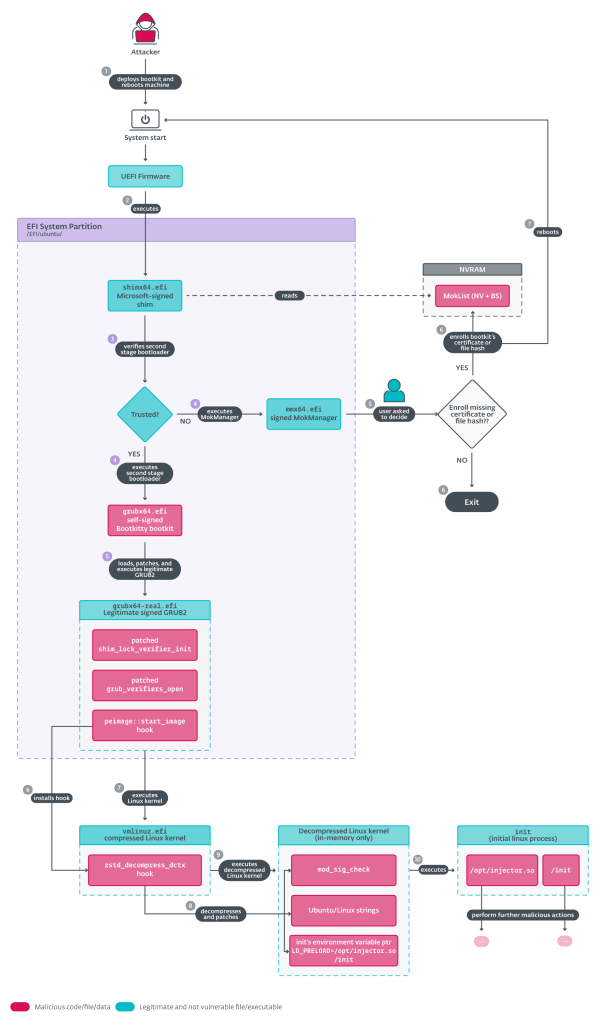

Bootkitty segue un processo articolato per compromettere i sistemi Linux:

- Patch del bootloader GRUB: Modifica funzioni cruciali per disabilitare la verifica delle firme dei file.

- Iniezione nel kernel Linux: Durante la decompressione del kernel, il malware inserisce codice malevolo a indirizzi hardcoded.

- Precaricamento di librerie malevole: Utilizzando la variabile

LD_PRELOAD, Bootkitty forza il caricamento di ELF binari progettati per eseguire ulteriori modifiche.

Queste azioni consentono al malware di caricare moduli non firmati e bypassare le normali protezioni del sistema.

Obiettivi e limiti del malware

Bootkitty sembra più un proof of concept che un malware progettato per un uso su vasta scala. La sua capacità di funzionare è limitata a configurazioni specifiche e, se mal configurato, può causare crash del sistema. Tuttavia, il suo design dimostra che i sistemi Linux possono essere vulnerabili alle stesse minacce avanzate che storicamente colpivano Windows.

Tecniche di evasione: focus sull’architettura

Il malware sfrutta tecniche di elusione avanzate, come l’hooking delle funzioni di autenticazione di UEFI. Modificando parametri chiave, Bootkitty riesce a far credere al sistema che i binari siano validi, aggirando i controlli di sicurezza. Questo include:

- Patching del kernel: Alterazioni che disabilitano la verifica delle firme.

- Hijacking delle funzioni di decompressione del kernel: Consentono l’iniezione di codice durante l’avvio.

L’implementazione di Bootkitty include anche funzionalità non attive, come ASCII art e stringhe hardcoded, che suggeriscono una fase preliminare del suo sviluppo.

Difendersi da Bootkitty

Per proteggere i sistemi da minacce come Bootkitty, ESET consiglia:

- Abilitare il Secure Boot UEFI, che blocca binari non autorizzati.

- Aggiornare regolarmente il firmware e il sistema operativo, applicando patch di sicurezza.

- Monitorare il comportamento del bootloader per individuare anomalie, come modifiche al file GRUB.

Oltre a queste misure, è essenziale educare gli amministratori di sistema sui rischi associati ai bootkit UEFI.

Implicazioni future

Bootkitty rappresenta un campanello d’allarme per l’intera comunità Linux. Sebbene il malware non sia attualmente diffuso, la sua esistenza dimostra che i criminali informatici stanno espandendo il loro raggio d’azione. La protezione dei sistemi Linux richiederà un’attenzione crescente, specialmente per coloro che operano in ambienti aziendali critici.