Sommario

ASEC (AhnLab Security Emergency Response Center) ha recentemente scoperto una campagna che avrebbe violato server Linux SSH per sferrare attacchi DDoS e per il mining della criptovaluta Monero.

La catena di attacco

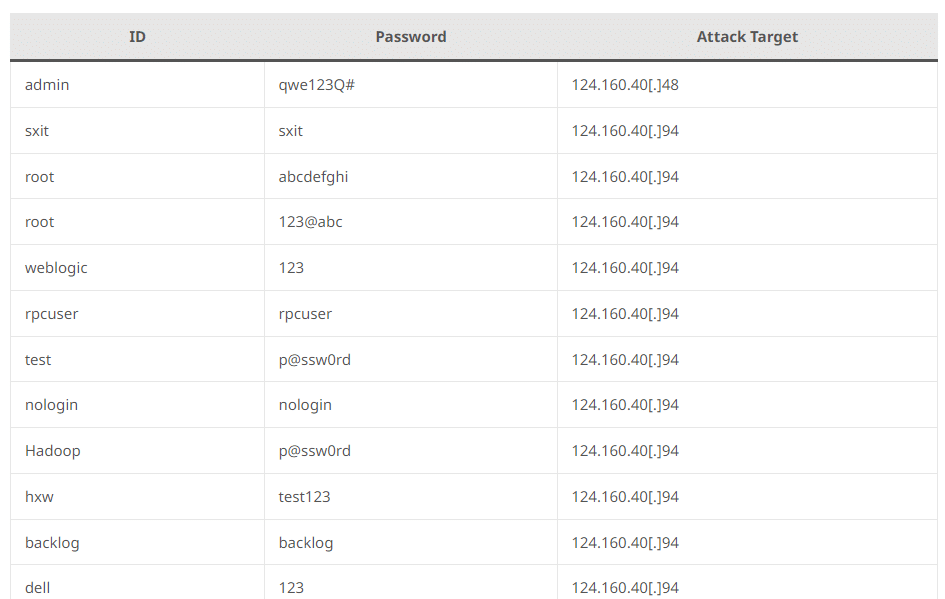

Gli attaccanti avrebbero dapprima scansionato Internet alla ricerca di server SSH Linux esposti pubblicamente con vulnerabilità, tentandovi di accedere tramite attacchi brute force provando diverse combinazioni di coppie username-password possibili.

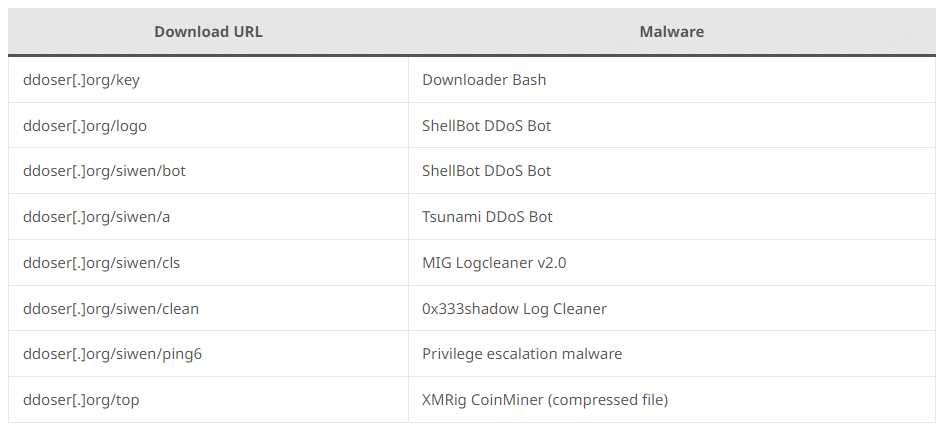

Dopo aver stabilito l’accesso, gli attaccanti avrebbero così installato una serie di malware tramite uno script bash downloader (“key”) includendo botnet DDoS, tool per la pulizia registri, l’escalation di privilegi e per il cryptomining.

La lista dei malware

Ecco la lista dei malware a disposizione degli attaccanti:

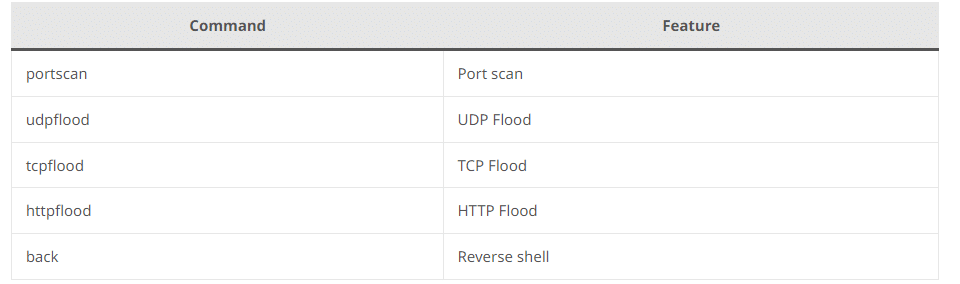

- ShellBot sarebbe un bot DDoS basato su Pearl che utilizza il protocollo IRC per la comunicazione e supporta attacchi di tipo port scanning, UDP, TCP, HTTP flood e reverse shell.

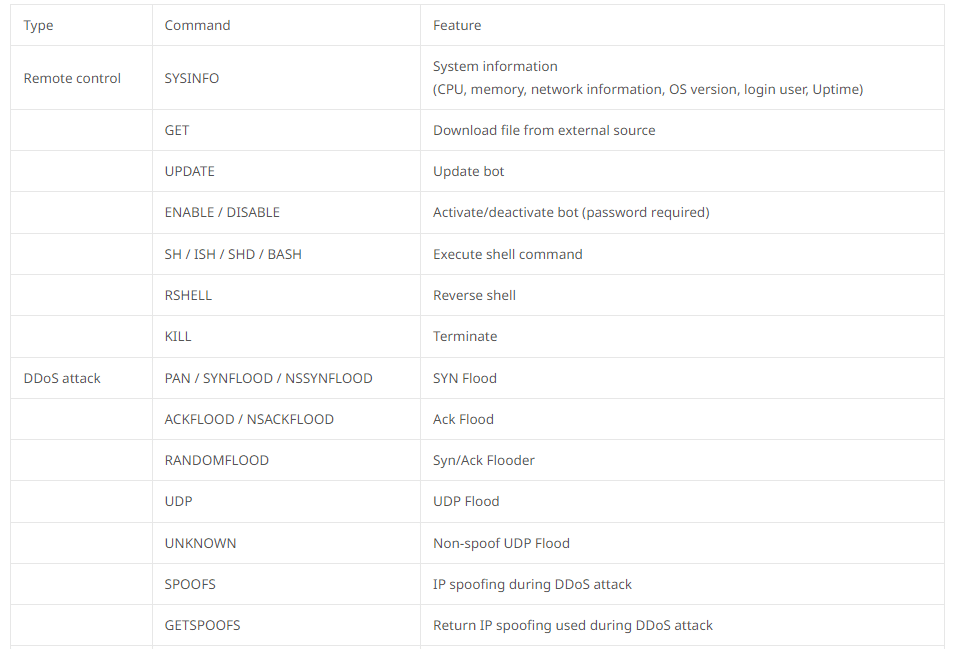

- Tsunami sarebbe un altro malware botnet DDoS che utilizza anch’esso il protocollo IRC per la comunicazione con il proprio server C2. La versione della botnet rilevata sarebbe una variante chiamata “Ziggy”, capace di garantire persistenza e antirilevamento e supportare diversi comandi per il controllo remoto, attacchi DDoS e download di payload aggiuntivi da fonti esterne.

“Quando Tsunami viene eseguito, scrive il proprio percorso nel file “/etc/rc.local”, facendo in modo che funzioni anche dopo il riavvio. Successivamente, tenta di modificare il nome del processo attualmente in esecuzione in “[kworker/0:0]” con quello di un normale processo, rendendo difficile per gli utenti notarlo. Una volta raggiunto questo punto, Tsunami si connette al server IRC, si unisce a un canale e attende i comandi dell’autore della minaccia“, si legge nel rapporto ASEC.

- MIG Logcleaner v2.0 e 0x333Shadow Logcleaner , sarebbero invece due strumenti che supportano argomenti di comando specifici per eliminare, modificare o aggiungere nuovi registri al sistema.

- “ping6” sarebbe un un file ELF (Executable and Linkable Format) per l’escalation dei privilegi che consentirebbe all’attaccante di ottenere l’accesso a una shell con privilegi di root.

- Infine il Coinminer impiegato sarebbe un cryptominer XMRig per sfruttare le risorse computazionali dei server colpiti ed estrarre Monero su un pool determinato.

Misure di mitigazione

Per mitigare i rischi di questi tipi di attacchi, sarebbe auspicabile utilizzare password di account complesse, limitare gli accessi ai server e aggiornare sempre i sistemi con le ultime patch disponibili.

“Gli amministratori dovrebbero utilizzare password difficili da indovinare per i propri account e modificarle periodicamente per proteggere il server Linux da attacchi brute force e a dizionario e aggiornare all’ultima patch per prevenire attacchi di vulnerabilità.”, raccomandano gli esperti e aggiungono, “Dovrebbero inoltre utilizzare programmi di sicurezza come i firewall per i server accessibili dall’esterno per limitare l’accesso da parte degli attaccanti.”.