Sicurezza Informatica

BrazenBamboo sfrutta FortiClient per credenziali VPN con DEEPDATA e LIGHTSPY

BrazenBamboo sfrutta vulnerabilità in FortiClient con DEEPDATA e una nuova variante LIGHTSPY per Windows. Ecco le implicazioni per la sicurezza.

Le vulnerabilità nei software critici rappresentano una minaccia crescente per la sicurezza informatica. Recentemente, il gruppo BrazenBamboo, affiliato a operazioni sponsorizzate dallo stato cinese, ha sfruttato una falla zero-day nel client VPN FortiClient di Fortinet. Utilizzando il malware DEEPDATA, gli attaccanti hanno sottratto credenziali sensibili memorizzate nella memoria del processo, ampliando la portata delle loro operazioni. Parallelamente, Volexity ha individuato una nuova variante del malware LIGHTSPY per Windows, dimostrando l’evoluzione di attacchi multipiattaforma. Queste scoperte evidenziano la necessità di aggiornamenti tempestivi e misure di sicurezza avanzate per mitigare i rischi.

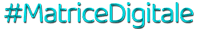

DEEPDATA: un tool modulare per lo sfruttamento post-intrusione

BrazenBamboo utilizza DEEPDATA per raccogliere dati sensibili da dispositivi compromessi. Questo malware, progettato come una piattaforma modulare, consente agli attaccanti di personalizzare le loro operazioni a seconda del target. Tra le sue funzionalità principali spiccano:

- Raccolta di credenziali: DEEPDATA può sottrarre informazioni di accesso da applicazioni come browser, client email e VPN, inclusi dettagli chiave come username, password e configurazioni di rete.

- Monitoraggio delle applicazioni di messaggistica: Il malware estrae dati da piattaforme come WeChat, WhatsApp e Signal, ampliando la gamma di informazioni accessibili agli attaccanti.

- Accesso remoto: DEEPDATA consente l’esecuzione di comandi, la registrazione di eventi e la raccolta di file da sistemi compromessi.

Il plugin FortiClient, sviluppato appositamente per sfruttare una vulnerabilità zero-day, si focalizza sulla memoria del processo per estrarre dati. Questa tecnica, simile a un exploit documentato nel 2016, dimostra come BrazenBamboo combini vulnerabilità nuove e approcci consolidati per massimizzare l’efficacia degli attacchi. Nonostante Fortinet sia stata avvisata di questa falla nel luglio 2024, non sono ancora disponibili patch correttive, esponendo gli utenti a rischi significativi.

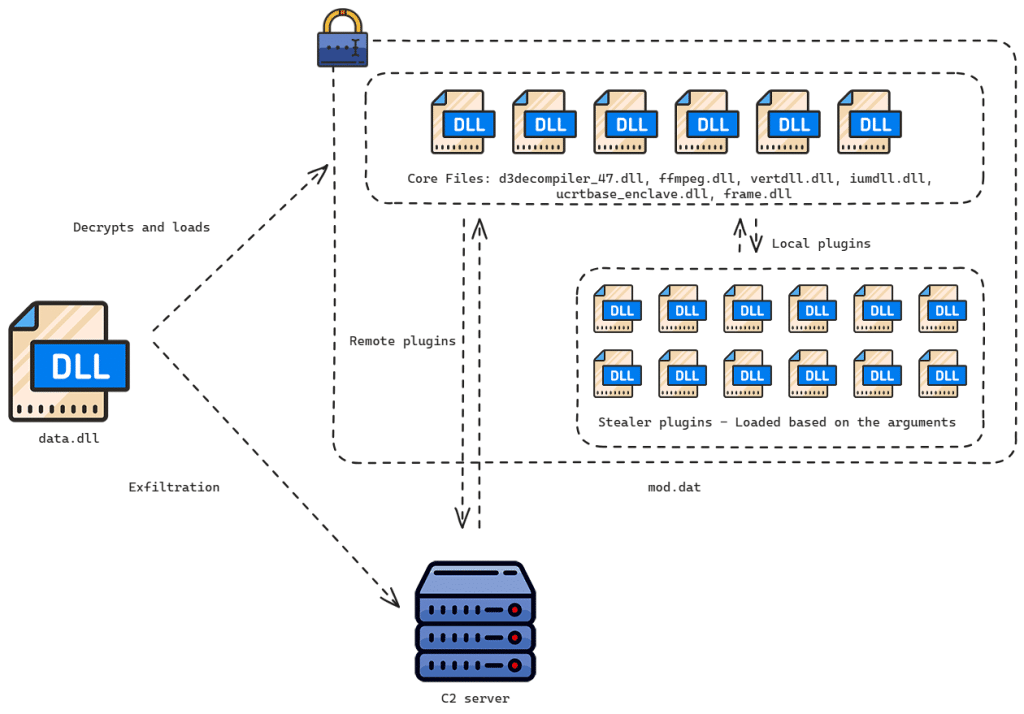

LIGHTSPY: evoluzione di una minaccia multipiattaforma

Volexity ha inoltre analizzato una nuova variante di LIGHTSPY per Windows, ampliando il raggio d’azione di questo malware precedentemente associato a sistemi iOS, Android e macOS. LIGHTSPY utilizza una struttura modulare con plugin che permettono di:

- Monitorare browser web: Raccolta di cronologie, cookie e credenziali memorizzate.

- Registrare attività degli utenti: Inclusi keystroke logging, cattura dello schermo e registrazioni audio/video.

- Gestire file e processi remoti: Fornendo agli attaccanti un controllo completo sui dispositivi infetti.

La nuova variante Windows adotta tecniche avanzate per evadere la rilevazione, tra cui l’esecuzione in memoria e l’uso di algoritmi di codifica complessi. Questo sviluppo dimostra che BrazenBamboo sta adattando continuamente i propri strumenti per aggirare le difese moderne.

C2 e infrastruttura di comando e controllo

Entrambi i malware utilizzano infrastrutture di comando e controllo (C2) sofisticate. Per DEEPDATA, i server C2 sono configurati con applicazioni di gestione, incluse API dedicate per il caricamento di file e il controllo dei plugin. LIGHTSPY, invece, utilizza una combinazione di WebSocket e HTTPS per comunicazioni sicure e efficienti.

L’analisi di Volexity ha identificato diverse sovrapposizioni tra le infrastrutture di DEEPDATA e LIGHTSPY, come URL comuni, certificati TLS condivisi e operatori che gestiscono server multipli. Questo suggerisce una stretta connessione tra i due malware, probabilmente sviluppati dalla stessa entità.

Implicazioni per la sicurezza e raccomandazioni

Le operazioni di BrazenBamboo, che combinano vulnerabilità zero-day e malware avanzati, dimostrano il crescente livello di sofisticazione delle minacce sponsorizzate da stati nazionali. Organizzazioni che utilizzano FortiClient o sistemi Windows sono particolarmente esposte.

Per mitigare i rischi Violexyty consiglia:

- Aggiornare regolarmente i software critici, quando disponibili patch di sicurezza.

- Implementare strumenti di monitoraggio della memoria per rilevare attività anomale.

- Limitare l’accesso remoto ai sistemi sensibili, proteggendo le VPN con autenticazione multi-fattore.

BrazenBamboo rappresenta una minaccia significativa nel panorama della sicurezza informatica, sfruttando vulnerabilità zero-day in FortiClient e strumenti avanzati come DEEPDATA e LIGHTSPY. Questi attacchi sottolineano l’importanza di un approccio proattivo alla sicurezza, combinando aggiornamenti tempestivi e strategie di monitoraggio avanzato.