Gli esperti di sicurezza informatica non dormono mai. Di recente, hanno scoperto una nuova minaccia che potrebbe mettere a rischio la sicurezza di milioni di smartphone in tutto il mondo. Questa tecnica di attacco, chiamata BrutePrint, utilizza due vulnerabilità zero-day nel framework di autenticazione delle impronte digitali degli smartphone (SFA) per bypassare i limiti imposti al fallimento dell’autenticazione biometrica.

BrutePrint: come funziona l’attacco

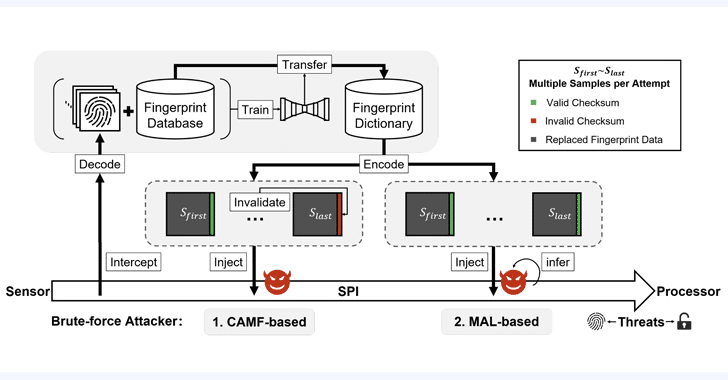

Le due falle, conosciute come Cancel-After-Match-Fail (CAMF) e Match-After-Lock (MAL), sfruttano difetti logici nel framework di autenticazione, che nascono a causa della protezione insufficiente dei dati delle impronte digitali nell’Interfaccia Seriale Periferica (SPI) dei sensori di impronte digitali. Il risultato è un approccio hardware per effettuare attacchi man-in-the-middle per il dirottamento dell’immagine dell’impronta digitale.

BrutePrint funge da intermediario tra il sensore delle impronte digitali e l’ambiente di esecuzione affidabile (TEE). L’obiettivo finale è quello di permettere un numero illimitato di invii dell’immagine dell’impronta digitale fino a quando non si trova una corrispondenza. Tuttavia, questo presuppone che un attore minaccioso sia già in possesso del dispositivo di destinazione in questione.

Inoltre, è necessario che l’avversario disponga di un database di impronte digitali e di un set-up composto da una scheda microcontrollore e un auto-clicker che possa dirottare i dati inviati da un sensore di impronte digitali. Il costo per realizzare l’attacco è di soli 15 dollari.

Le vulnerabilità che rendono possibile l’Attacco BrutePrint

La prima delle due vulnerabilità che rendono possibile questo attacco è CAMF, che permette di aumentare le capacità di tolleranza ai guasti del sistema invalidando il checksum dei dati delle impronte digitali, dando così a un attaccante tentativi illimitati.

MAL, invece, sfrutta un canale laterale per inferire le corrispondenze delle immagini delle impronte digitali sui dispositivi di destinazione, anche quando entra in una modalità di blocco a seguito di troppi tentativi di login ripetuti.

Nonostante la modalità di blocco venga ulteriormente verificata in Keyguard per disabilitare lo sblocco, il risultato dell’autenticazione è stato deciso dal TEE. Gli esperti Yu Chen e Yiling He spiegano che, dato che il risultato dell’autenticazione di successo viene restituito immediatamente quando si trova un campione corrispondente, è possibile per gli attacchi a canale laterale inferire il risultato da comportamenti come il tempo di risposta e il numero di immagini acquisite.