Recentemente, il team di ricerca di Securonix ha scoperto una sofisticata campagna di spionaggio chiamata SLOW#TEMPEST, mirata a utenti cinesi. Questa campagna utilizza strumenti avanzati come Cobalt Strike e Mimikatz per eseguire attacchi mirati, implementando tecniche di phishing e movimenti laterali per compromettere e mantenere l’accesso a sistemi informatici.

Dettagli della Campagna SLOW#TEMPEST

La campagna SLOW#TEMPEST è iniziata con l’invio di file ZIP malevoli, progettati per distribuire payload di Cobalt Strike sui sistemi delle vittime. Questi file erano principalmente indirizzati a utenti cinesi, come indicato dai nomi dei file e dalle esche scritte in cinese. I server di comando e controllo (C2) utilizzati dagli attori delle minacce erano tutti ospitati in Cina, suggerendo un obiettivo specifico verso utenti di questo paese.

Tecniche di Attacco Utilizzate:

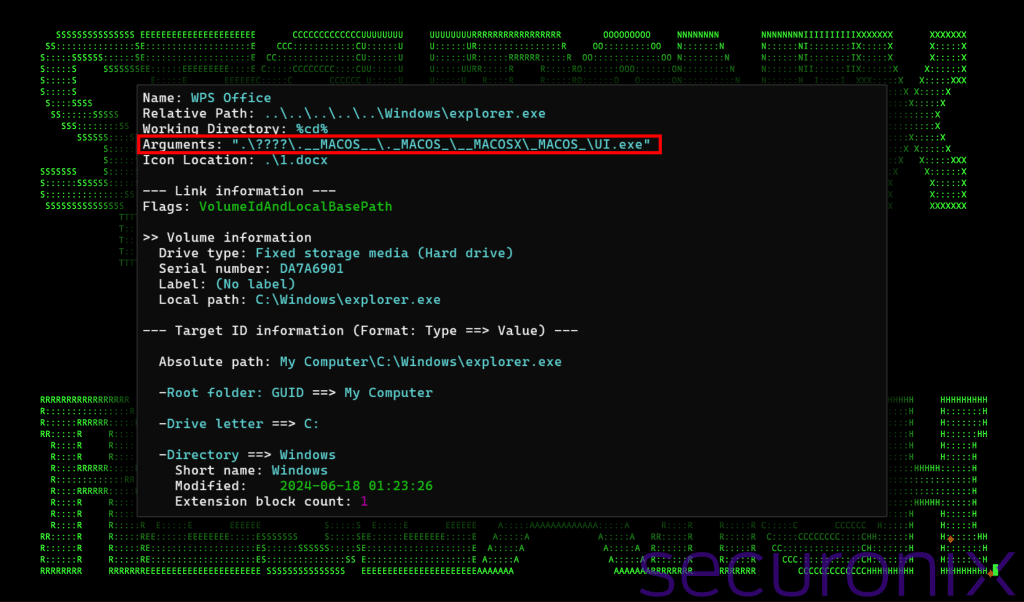

- Infezione Iniziale: L’infezione comincia con un file di collegamento (.lnk) contenuto in un archivio ZIP, spesso protetto da password. Questo file finge di essere un documento Word, ma è in realtà un collegamento a un eseguibile dannoso.

- DLL Hijacking e Esecuzione di Cobalt Strike: Il file eseguibile legittimo di Microsoft LicensingUI.exe è stato utilizzato per caricare una DLL malevola, dui70.dll, sfruttando una vulnerabilità di traversamento del percorso DLL. Questo ha permesso l’esecuzione del payload di Cobalt Strike, fornendo agli attaccanti accesso persistente e furtivo al sistema compromesso.

- Post-Sfruttamento e Movimento Laterale: Dopo l’accesso iniziale, gli attaccanti hanno eseguito attività di post-sfruttamento, inclusa la creazione di directory di staging, il download di strumenti di enumerazione e attacco, e la configurazione di tunnel per esfiltrare dati. Sono stati utilizzati strumenti come

Mimikatzper il furto di credenziali eBloodHoundper la ricognizione Active Directory.

Persistenza e escalation dei Privilegi

Gli attaccanti hanno creato una task pianificata per eseguire periodicamente un eseguibile dannoso, lld.exe, garantendo persistenza anche dopo riavvii del sistema. Inoltre, hanno modificato l’account Guest integrato per aumentare i privilegi e hanno creato un servizio Windows maligno per eseguire codice malevolo ad ogni avvio del sistema.

La campagna SLOW#TEMPEST dimostra l’uso avanzato di tecniche di attacco sofisticate, combinando strumenti di attacco come Cobalt Strike con metodi di post-sfruttamento per mantenere il controllo a lungo termine su sistemi compromessi. Securonix consiglia di implementare misure di sicurezza robuste per prevenire simili compromissioni.