Sommario

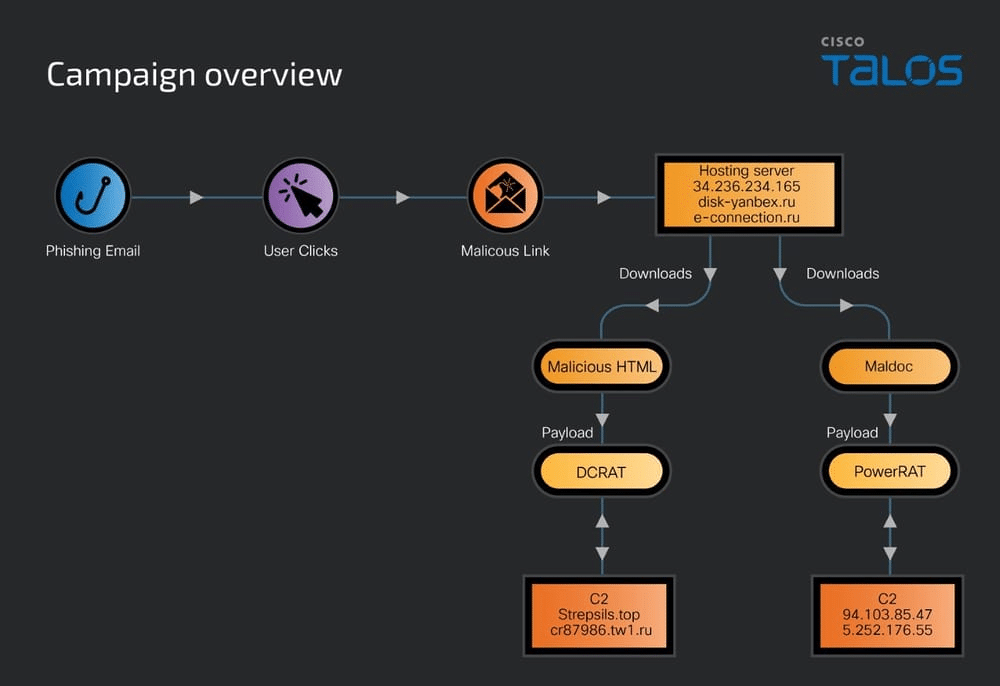

Cisco Talos ha recentemente scoperto una sofisticata campagna di phishing in cui gli attori malevoli utilizzano il toolkit open-source Gophish, tipicamente impiegato per scopi di formazione sulla sicurezza. In questa campagna, però, Gophish viene sfruttato per inviare email di phishing e distribuire malware come il nuovo PowerRAT e il già noto DCRAT (Dark Crystal Remote Access Trojan). Questa campagna è stata progettata con una struttura modulare per infettare i dispositivi, con attacchi indirizzati principalmente a utenti di lingua russa, come indicato dai contenuti delle email e dai siti web coinvolti.

Struttura della campagna: Gophish e i vettori di attacco

La campagna di phishing analizzata da Talos si distingue per l’uso del toolkit Gophish, una piattaforma di phishing facile da implementare, solitamente utilizzata per simulazioni di attacchi e formazione aziendale. Tuttavia, in questo contesto, Gophish è stato utilizzato in modo malevolo per distribuire email di phishing contenenti link a file Word malevoli o file HTML con JavaScript. Le email sono state inviate da server che utilizzano domini compromessi, tra cui disk-yanbex[.]ru, che ospitano i file dannosi.

Gli attacchi sono stati suddivisi in due principali vettori di infezione:

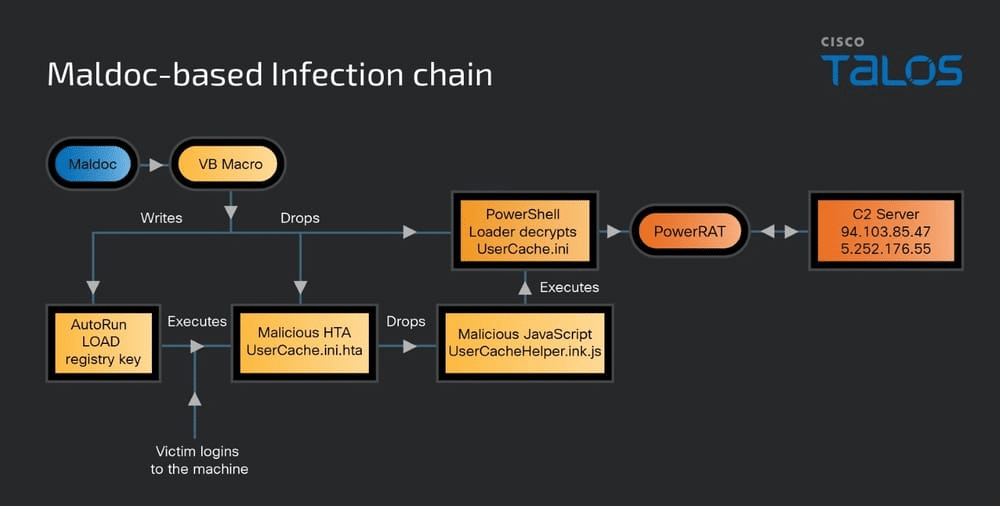

- Documenti Word con macro malevole: quando la vittima apre il documento e abilita le macro, viene attivato uno script PowerShell nascosto, che scarica e avvia PowerRAT.

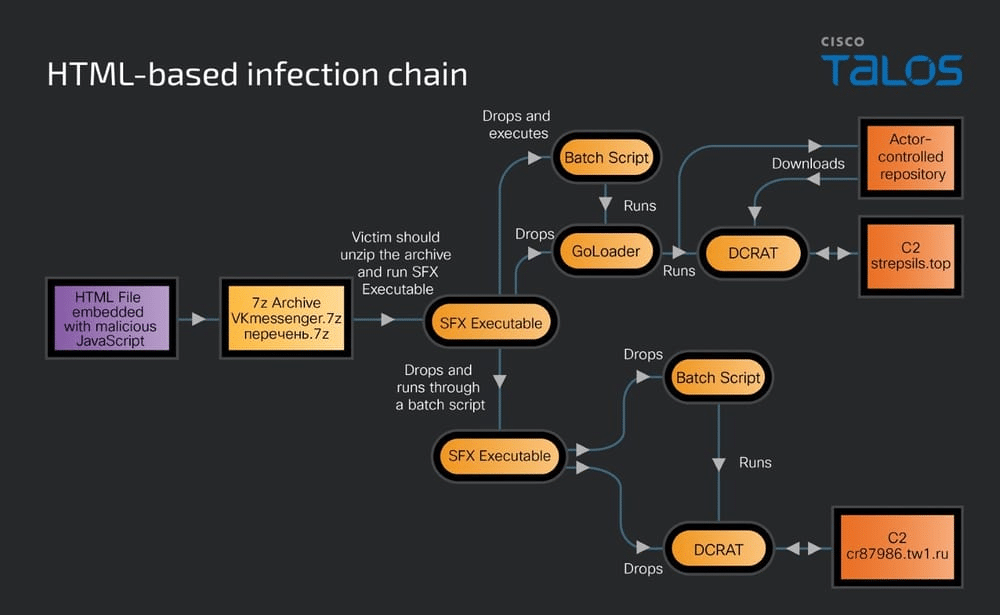

- File HTML con codice JavaScript: cliccando su un link nell’email, si apre un file HTML nel browser della vittima, che esegue codice JavaScript per scaricare un archivio compresso che contiene DCRAT mascherato da un file legittimo.

PowerRAT: un nuovo strumento di controllo remoto

Durante l’analisi di Cisco Talos, è stato scoperto un nuovo malware denominato PowerRAT, un trojan di accesso remoto (RAT) basato su PowerShell. Questo strumento è progettato per consentire agli attori malevoli di eseguire comandi da remoto sul sistema compromesso, raccogliere informazioni sensibili e mantenere il controllo persistente della macchina infetta. PowerRAT si attiva dopo che la vittima ha aperto il documento Word malevolo e ha abilitato le macro. Il malware sfrutta uno script PowerShell per decodificare dati nascosti all’interno del documento e avviare il payload malevolo.

Una volta attivato, PowerRAT esegue una serie di comandi per raccogliere informazioni di sistema, come nome utente, nome del computer e numero di serie del disco rigido. Queste informazioni vengono inviate a un server di comando e controllo (C2) situato in Russia. Il malware include anche funzioni per evitare il rilevamento: nasconde file critici nel sistema della vittima e si auto-ripara in caso di rimozione parziale. Se il server C2 non risponde, PowerRAT è in grado di eseguire codice PowerShell preinstallato, mantenendo l’infezione attiva anche in modalità offline.

DCRAT: un trojan di accesso remoto modulare

Parallelamente all’infezione con PowerRAT, il DCRAT viene distribuito tramite il vettore di attacco basato su file HTML e JavaScript. DCRAT è un noto malware di controllo remoto modulare, che consente agli attori malevoli di eseguire una serie di operazioni dannose sui dispositivi compromessi. Quando una vittima clicca su un link phishing, viene scaricato un archivio 7-Zip contenente un file eseguibile SFX (Self-Extracting Archive), che, una volta eseguito, avvia l’infezione. Il trojan ha una vasta gamma di funzionalità, tra cui:

- Accesso remoto completo alla macchina della vittima, consentendo agli attaccanti di eseguire comandi, gestire file, monitorare l’attività e rubare dati.

- Funzioni di furto di credenziali, file sensibili e informazioni finanziarie.

- Monitoraggio dell’attività utente, con capacità di registrazione di screenshot e keylogging.

- Persistenza nel sistema tramite la creazione di attività pianificate in Windows, che riattivano il malware a intervalli regolari o al login dell’utente.

DCRAT utilizza un metodo di persistenza avanzato, sfruttando i task di Windows per eseguire i suoi componenti in background. Il malware copia i suoi file in cartelle di sistema standard come ProgramData o Start Menu e li camuffa come processi di Windows, usando nomi comuni come csrss.exe o dllhost.exe.

Impatto e mitigazione

La campagna descritta da Cisco Talos mostra una crescente sofisticazione nelle tecniche utilizzate dagli attori malevoli per evitare il rilevamento e mantenere il controllo sulle macchine infette. PowerRAT e DCRAT sono strumenti estremamente pericolosi, capaci di eseguire comandi remoti, rubare informazioni sensibili e compromettere ulteriormente la sicurezza delle reti aziendali. Gli attori dietro questa campagna hanno dimostrato di essere attivamente impegnati nello sviluppo di nuovi strumenti e tecniche per migliorare l’efficacia delle loro infezioni.

Per mitigare il rischio, Cisco Talos raccomanda l’uso di soluzioni di sicurezza avanzate, come Cisco Secure Endpoint e Cisco Secure Web Appliance, per bloccare l’accesso a siti web malevoli e prevenire l’esecuzione di malware. Le aziende dovrebbero anche implementare sistemi di autenticazione a più fattori come Cisco Duo per ridurre il rischio di accessi non autorizzati.

La campagna di phishing scoperta da Cisco Talos dimostra come gli attori malevoli stiano sfruttando strumenti open-source come Gophish per distribuire malware modulari avanzati come PowerRAT e DCRAT. Questi strumenti consentono agli attaccanti di ottenere il pieno controllo delle macchine infette, rubare dati e mantenere la persistenza nelle reti compromesse. Le aziende devono rafforzare le proprie difese adottando soluzioni di sicurezza complete e proattive per prevenire queste minacce sempre più sofisticate.