Sommario

Il team di risposta alle emergenze globali di Kaspersky (GERT) ha scoperto una complessa campagna di cybercriminali di lingua russa denominata Tusk. Questa campagna comprende diverse sotto-campagne che imitano progetti legittimi, modificando leggermente i nomi e utilizzando account sui social media per aumentare la credibilità. La campagna ha preso di mira sia utenti Windows che macOS, utilizzando malware come Danabot e StealC per rubare informazioni sensibili e fondi di criptovaluta.

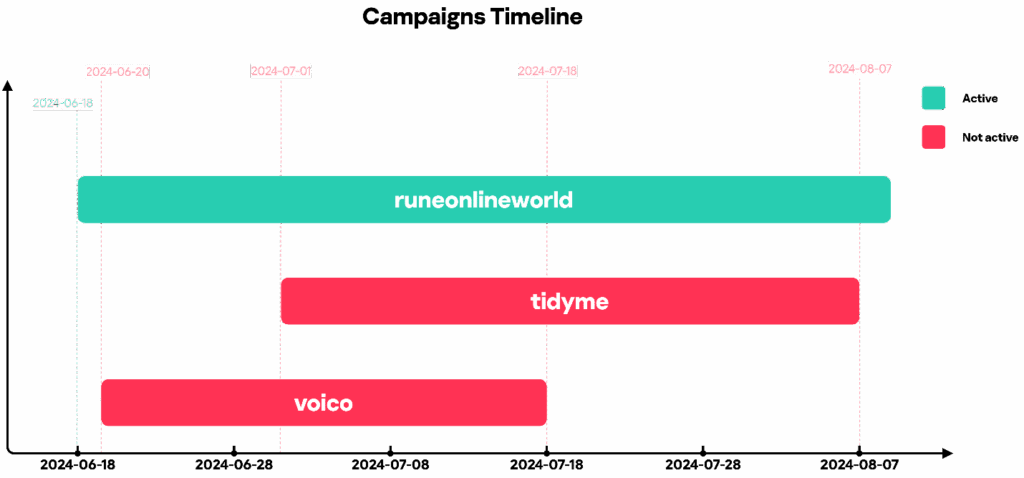

“Sotto-Campagne” Attive

Durante l’analisi, Kaspersky ha identificato tre sotto-campagne attive e 16 inattive legate a questa attività. Le sotto-campagne attive utilizzano file ospitati su Dropbox per distribuire malware ai dispositivi delle vittime. Gli attori dietro Tusk si affidano a tecniche di phishing per raccogliere ulteriori informazioni sensibili, come le credenziali di accesso, che vengono poi vendute sul dark web o utilizzate per accedere a conti di gioco e portafogli di criptovaluta.

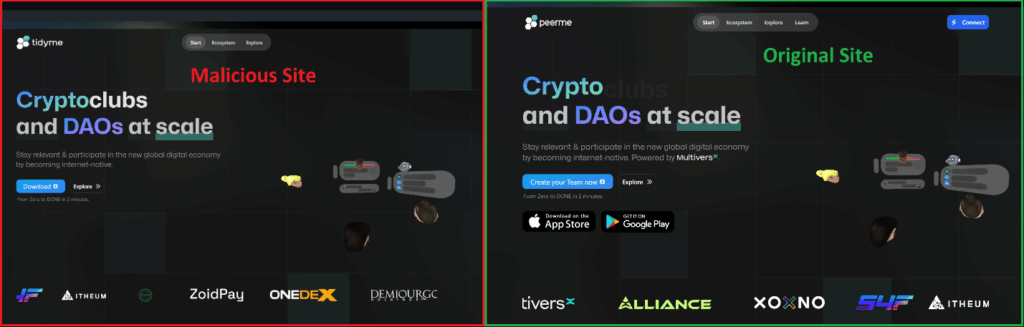

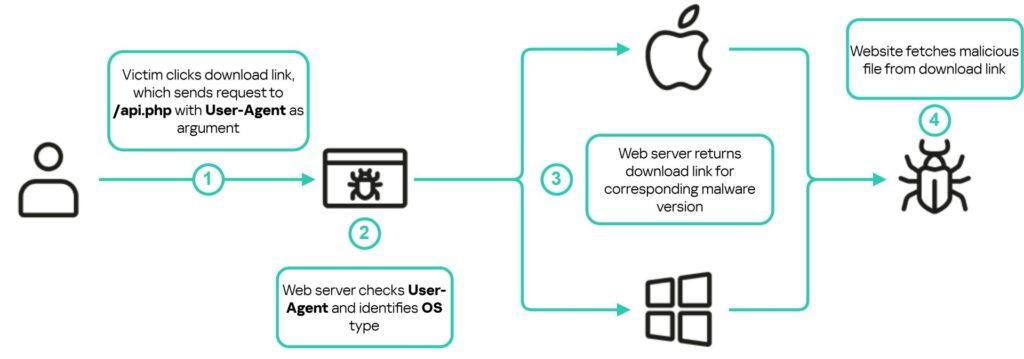

Una delle sotto-campagne più significative ha simulato la piattaforma peerme.io con un sito web chiamato tidyme[.]io. Il sito falso presenta un pulsante di download che invia una richiesta al server web, il quale determina quale versione del file dannoso inviare alla vittima in base al sistema operativo. Il malware distribuito include file dannosi per macOS e Windows.

Processo di Distribuzione del Malware

Il malware viene distribuito attraverso un’applicazione Electron che, dopo essere stata eseguita, mostra un form CAPTCHA. Solo dopo che la vittima supera il CAPTCHA, il malware scarica ed esegue ulteriori file dannosi in background. Questo meccanismo di distribuzione è progettato per evitare l’analisi automatizzata da parte di sandbox e strumenti di analisi dinamica.

Il payload principale utilizza il HijackLoader, un caricatore modulare con diverse capacità, tra cui bypass UAC, tecniche di iniezione di processo e evasione dei hook delle API. Una volta eseguito, il malware inizia a comunicare con il server di comando e controllo (C2) dell’attore di minaccia, scaricando DLL legittime e raccogliendo informazioni dettagliate sul sistema infetto.

Tusk: una minaccia persistente

La campagna Tusk dimostra la persistenza e l’evoluzione delle minacce informatiche, con cybercriminali capaci di mimetizzarsi come progetti legittimi per ingannare le vittime come svelato da Kaspersky. La sofisticazione delle tecniche utilizzate, insieme alla capacità di evadere il rilevamento, rende questa campagna una delle più complesse e pericolose attualmente in circolazione. Gli utenti e le organizzazioni devono rimanere vigili e adottare misure proattive per difendersi da queste minacce in evoluzione.