Sommario

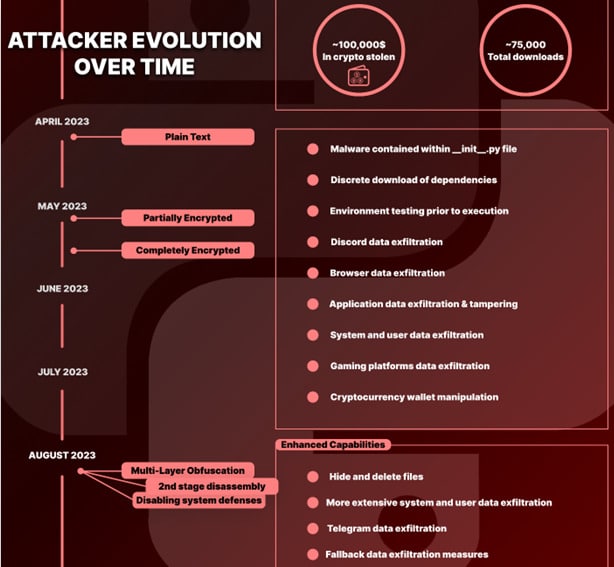

Una campagna malevola, che gli esperti hanno osservato diventare sempre più complessa nell’arco di sei mesi, ha piazzato su piattaforme open-source centinaia di pacchetti progettati per rubare informazioni. Questi pacchetti hanno raggiunto circa 75.000 download. Il team di sicurezza della catena di fornitura di Checkmarx ha monitorato la campagna da aprile, scoprendo 272 pacchetti con codici per sottrarre dati sensibili dai sistemi bersaglio. L’attacco è evoluto notevolmente da quando è stato identificato per la prima volta, con gli autori dei pacchetti che hanno implementato strati di offuscamento sempre più sofisticati e tecniche per eludere il rilevamento.

Furto di dati e criptovalute

I ricercatori hanno iniziato a notare un modello “all’interno dell’ecosistema Python a partire da aprile 2023”. Un esempio fornito è il file “_init_py”, che si carica solo dopo aver verificato che sia in esecuzione su un sistema bersaglio e non in un ambiente virtualizzato. Una volta lanciato, prende di mira le seguenti informazioni sui sistemi infettati:

- Strumenti antivirus in esecuzione sul dispositivo.

- Lista delle attività, password Wi-Fi e informazioni di sistema.

- Credenziali, cronologia di navigazione, cookie e informazioni di pagamento memorizzate sui browser web.

- Dati nelle app di portafoglio di criptovaluta come Atomic ed Exodus.

- Badge Discord, numeri di telefono, indirizzi email e stato nitro.

- Dati degli utenti di Minecraft e Roblox.

Inoltre, il malware può catturare screenshot e rubare singoli file dal sistema compromesso, come Desktop, Immagini, Documenti, Musica, Video e cartelle di Download. L’appunti della vittima vengono anche monitorati costantemente per gli indirizzi delle criptovalute, e il malware li sostituisce con l’indirizzo dell’attaccante per deviare i pagamenti ai portafogli sotto il loro controllo. Si stima che la campagna abbia rubato direttamente circa $100.000 in criptovaluta.

Manipolazione delle app

Checkmarx riferisce che il malware utilizzato in questa campagna va oltre le tipiche operazioni di furto di informazioni, intervenendo nella manipolazione dei dati delle app per infliggere un colpo più decisivo. Ad esempio, l’archivio elettronico dell’app di gestione del portafoglio di criptovaluta Exodus viene sostituito per alterare i file principali. Su Discord, se certe impostazioni sono attivate, il malware inietta codice JavaScript che si esegue quando il client si riavvia. Il malware utilizza anche uno script PowerShell per manipolare gli “host” di Windows in modo che i prodotti di sicurezza in esecuzione sul dispositivo compromesso non possano contattare i loro server.

Evoluzione dell’attacco

Secondo i ricercatori, il codice malevolo di questa campagna nei pacchetti di aprile era chiaramente visibile, poiché era in chiaro. Tuttavia, a maggio, gli autori dei pacchetti hanno iniziato ad aggiungere cifratura per ostacolare l’analisi. Ad agosto, il ricercatore ha notato che era stata aggiunta un’offuscamento multi-strato ai pacchetti. In un rapporto separato di Yahuda Gelb di Checkmarx, è stato menzionato che due dei pacchetti più recenti utilizzavano non meno di 70 strati di offuscamento. Sempre ad agosto, gli sviluppatori del malware hanno incluso la capacità di disattivare i prodotti antivirus, hanno aggiunto Telegram alla lista delle app bersaglio e hanno introdotto un sistema di esfiltrazione dei dati di riserva.

Raccomandazioni

I ricercatori avvertono che le comunità open-source e gli ecosistemi di sviluppatori continuano ad essere suscettibili agli attacchi alla catena di fornitura. Gli attori delle minacce caricano pacchetti malevoli su repository e sistemi di controllo delle versioni ampiamente utilizzati, come GitHub, o registri di pacchetti come PyPi e NPM, quotidianamente. Si raccomanda agli utenti di esaminare attentamente i progetti e gli editori di pacchetti di cui si fidano e di essere vigili riguardo ai nomi dei pacchetti con errori di battitura.