Sicurezza Informatica

CGIL denuncia attacco Hacker. Allertata la Polizia Postale

Un articolo apparso sul sito on line de La Stampa (e su altri quotidiani e notiziari) riporta ufficialmente la notizia di un attacco hacker ai danni della CGIL. La CGIL parla di attacco “occorso in più riprese a partire da Sabato scorso e attualmente ancora in essere. Circa 130mila i tentativi di connessione contemporanea da più Paesi“.

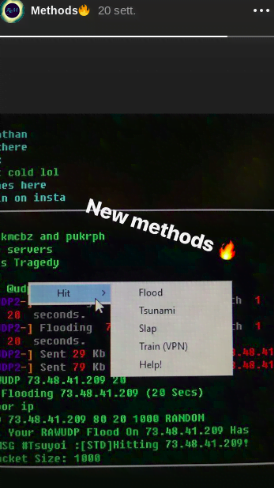

Per i non esperti ricordiamo che un attacco di tipo DDoS (Distributed Denial of Service): un tipo di attacco scatenato da una botnet, ovvero una rete di computer infetti che sono pilotati da qualcuno per commettere atti di vandalismo come quello accaduto in questi giorni. Queste botnet possono anche essere noleggiate da qualcuno per un certo tempo con lo scopo di colpire e annientare siti web, ad esempio il sito della concorrenza, il sito del giornale scomodo, il blog del giornalista controcorrente. Bisogna anche ricordare che questo tipo di botnet sono spesso gestite da adolescenti, che si divertono a sviluppare malware e “buttare giù” siti web istituzionali gareggiando con potenze di fuoco sempre più devastanti. Un caso su tutti la “Cayosin Botnet”

Se la CGIL parla di 130.000 connessioni contemporanee sembrerebbe che la botnet utilizzata possa essere molto ampia ed in grado di raggiungere una potenza di fuoco notevole. Gli esperti della CGIL hanno identificato gli indirizzi IP degli attacchi e si sono resi conto (come essi stessi hanno affermato) che la stragrande maggioranza degli attacchi provenivano da paesi esteri, in particolare Germania, Stati uniti e Cina. Questo fa presagire che i dispositivi infetti (fossero computer, telecamere, videoregistratori, dispositivi comunque connessi ad internet) fossero residenti in quei paesi. Per questa ragione hanno disattivato l’accesso al loro sito per le connessioni provenienti da Germania, Stati Uniti e Cina.

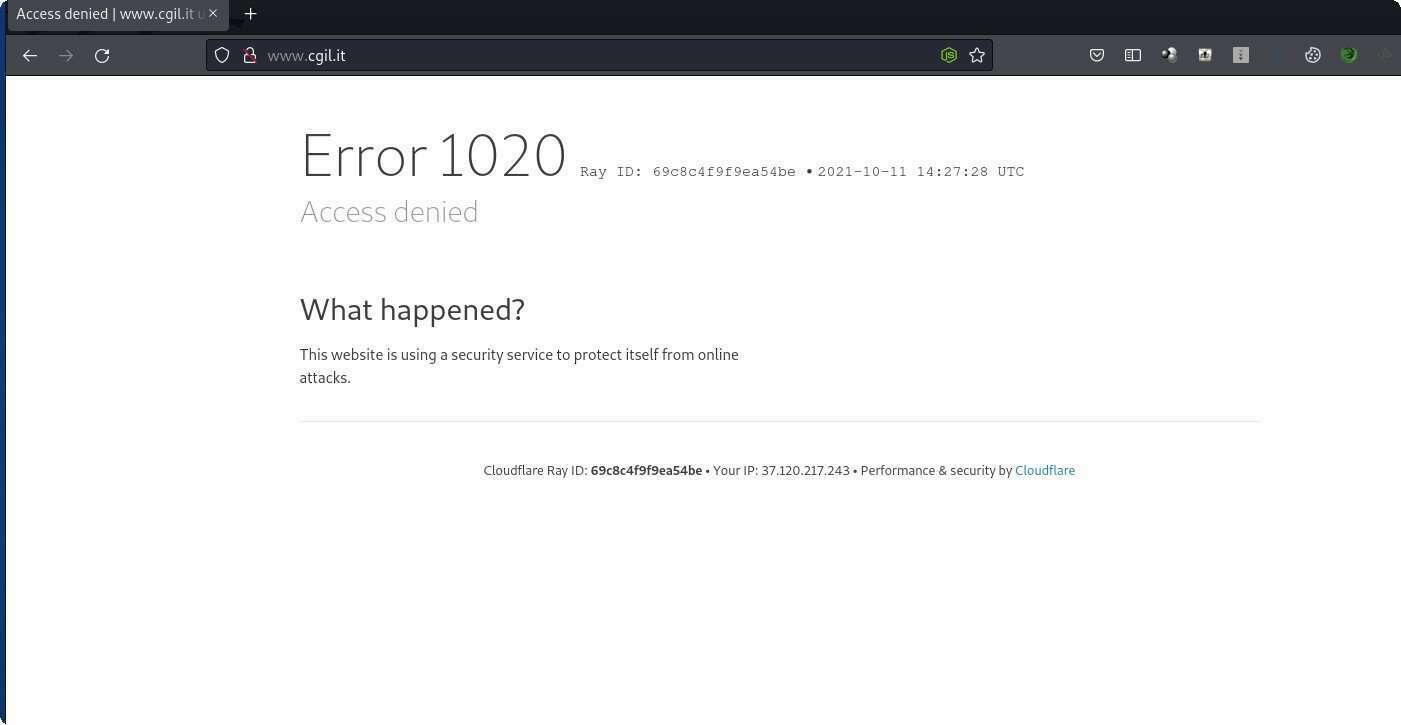

Alle 16:38 il sito della CGIL era ancora irraggiungibile dalla Germania, quindi questo fa presagire che c’era ancora un attacco in corso in quanto il filtro era ancora in azione. Il Tweet di Odisseus, come fatto giustamente notare da @thelazza faceva riferimento a un accesso dalla Germania, ancora oscurata dalla CGIL molto probabilmente perchè ancora attiva nel cannoneggiare verso il sito del sindacato italiano.

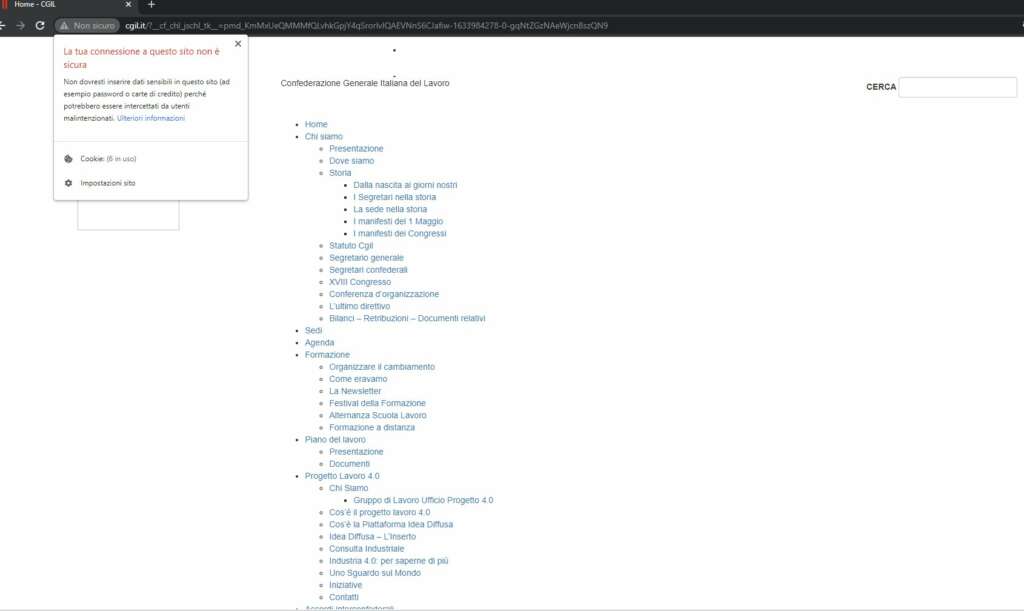

Verso le ore 22.30 e fino alle ore 8.35 in data odierna il sito non forniva una navigazione fluida ad alcuni utenti, nonostante la presenza di Cloudflare, e tra le varie pecche si è manifestata l’assenza di un certificato ssl scaduto congiuntamente alla versione “puramente testuale” e non di certo per colpa dell’attacco hacker, ma per una differenza nella selezione del dominio con www o senza.

Aggiornamento ore 13.30: secondo alcuni esperti, il sito della CGIL potrebbe essere stato compromesso semplicemente dalle eccessive richieste di accesso dall’estero dovute non per un attacco informatico, ma per la curiosità globale alla luce della notizia dell’invasione del gruppo di Forza Nuova nella sede. La richiesta di 130.000 connessioni simultanee non rappresenterebbe una vera propria forza di fuoco, ma un picco di interesse collegabile alle notizie di cronaca che hanno coinvolto il sindacato. A questo punto resta all’Autorità interpellata se confermare la tesi dell’attacco DDoS o se consigliare alla CGIL di appoggiarsi su un provider con maggiore capacità di banda per scongiurare un evento simile a questo, che riporta, nel caso di eventualità della saturazione di banda, al click day che colpì l’INPS.

Sicurezza Informatica

Aggiornamenti Fortimanager e CISA per ICS e vulnerabilità note

Tempo di lettura: 2 minuti. CISA e Fortinet: aggiornamenti per FortiManager, ICS e nuove vulnerabilità conosciute. Scopri come proteggere sistemi critici e reti aziendali.

CISA ha rilasciato aggiornamenti fondamentali per rafforzare la sicurezza delle infrastrutture critiche, affrontando minacce rilevanti legate a FortiManager, sistemi di controllo industriale (ICS) e una nuova vulnerabilità aggiunta al catalogo delle vulnerabilità sfruttate attivamente. Questi aggiornamenti sono cruciali per la protezione di reti aziendali, infrastrutture pubbliche e private.

Fortinet FortiManager: aggiornamento critico contro RCE

Fortinet ha rilasciato aggiornamenti per FortiManager, riportate da CISA, per mitigare una vulnerabilità critica che consente l’esecuzione remota di codice (RCE). Questa falla, se sfruttata, potrebbe permettere agli attori malevoli di prendere il controllo completo di un sistema compromesso, con il rischio di accesso non autorizzato e compromissione dei dati aziendali.

I dettagli tecnici e le istruzioni per l’aggiornamento sono disponibili nel bollettino ufficiale di Fortinet. Gli amministratori di sistema devono applicare immediatamente la patch per evitare potenziali exploit che potrebbero compromettere reti sensibili.

Sicurezza nei sistemi ICS: otto nuovi advisory da CISA

CISA ha pubblicato otto nuovi avvisi dedicati alla sicurezza dei sistemi di controllo industriale (ICS), evidenziando vulnerabilità in software e dispositivi utilizzati in settori critici, come energia, trasporti e sanità.

- ICSA-24-354-01 Hitachi Energy RTU500 series CMU

- ICSA-24-354-02 Hitachi Energy SDM600

- ICSA-24-354-03 Delta Electronics DTM Soft

- ICSA-24-354-04 Siemens User Management Component

- ICSA-24-354-05 Tibbo AggreGate Network Manager

- ICSA-24-354-06 Schneider Electric Accutech Manager

- ICSA-24-354-07 Schneider Electric Modicon Controllers

- ICSMA-24-354-01 Ossur Mobile Logic Application

Questi avvisi includono:

- Vulnerabilità nei firmware di dispositivi industriali.

- Problemi nei protocolli di comunicazione SCADA e in sistemi legacy non aggiornati.

- Rischi derivanti da configurazioni insicure o esposizioni involontarie su reti pubbliche.

Gli operatori di infrastrutture critiche sono incoraggiati a consultare i dettagli tecnici forniti da CISA e a implementare misure di mitigazione per ridurre i rischi di attacchi mirati.

Catalogo delle vulnerabilità conosciute: aggiunta di CVE-2024-12356

CISA ha aggiornato il Known Exploited Vulnerabilities Catalog aggiungendo la vulnerabilità CVE-2024-12356, che interessa BeyondTrust Privileged Remote Access (PRA) e Remote Support (RS). Questa falla consente un’injection command attivamente sfruttata da attori malevoli per accedere a sistemi critici.

L’inclusione nel catalogo fa parte della Binding Operational Directive (BOD) 22-01, che obbliga le agenzie federali statunitensi a correggere tali vulnerabilità entro una data stabilita. Tuttavia, CISA raccomanda anche alle organizzazioni private di prioritizzare la risoluzione di queste vulnerabilità come parte delle loro strategie di gestione del rischio.

Le iniziative di CISA e Fortinet dimostrano l’importanza di agire rapidamente per mitigare le vulnerabilità note, soprattutto in settori critici dove un attacco potrebbe avere conseguenze catastrofiche. Aggiornamenti regolari, analisi proattive e collaborazione tra enti pubblici e privati sono essenziali per rafforzare le difese contro minacce sempre più sofisticate.

Sicurezza Informatica

Italia, propaganda filonazista online: 12 indagati

Tempo di lettura: 2 minuti. Operazione della Polizia contro propaganda filonazista su Telegram: 12 indagati, armi e materiale sequestrato, piani di azioni violente scoperti.

La Polizia di Stato ha condotto una vasta operazione contro la propaganda neonazista e suprematista su internet, coordinata dal Centro operativo per la sicurezza cibernetica della Lombardia con il coinvolgimento di diverse regioni, tra cui Veneto, Lazio, Toscana, Puglia, Campania, Calabria e Basilicata.

L’operazione ha portato a 12 perquisizioni domiciliari, che hanno coinvolto studenti universitari e un minorenne, oltre a un 24enne impiegato in Svizzera. Gli indagati sono accusati di propaganda e istigazione a delinquere per motivi di discriminazione razziale, etnica e religiosa.

L’uso di Telegram per la diffusione di ideologie suprematiste

Le indagini sono partite dal monitoraggio costante delle attività online da parte della Polizia Postale, che ha individuato un gruppo attivo su Telegram, utilizzato per discutere temi di estrema destra suprematista, neonazista e per diffondere l’odio razziale. Gli indagati promuovevano la superiorità della razza bianca e ideologie antisemite, utilizzando il linguaggio della propaganda per alimentare tensioni e discriminazioni.

Materiale sequestrato durante le perquisizioni

Le perquisizioni hanno portato al sequestro di:

- Armi ad aria compressa e da soft-air.

- Bandiere con simboli nazisti e fascisti.

- Volantini di propaganda filonazista.

- Account social e dispositivi elettronici.

Grazie all’uso di strumenti di digital forensics, le analisi effettuate sul materiale elettronico hanno confermato l’appartenenza degli indagati al movimento “Terza Posizione”, un gruppo neofascista eversivo nato negli anni ’70.

Piani per azioni violente e raduni

Le indagini hanno rivelato che il gruppo progettava di passare all’azione, organizzando raduni e promuovendo attività concrete per “tirare fuori i camerati dal virtuale”. Questi intenti includevano azioni violente dirette contro persone percepite come non conformi alla cosiddetta “razza ariana”.

Tra i sequestri, sono stati ritirati tre fucili da caccia, considerati un potenziale pericolo e trattenuti a scopo cautelativo.

Questa operazione dimostra l’efficacia delle attività di prevenzione e repressione della Polizia di Stato, che continua a monitorare il web per contrastare le ideologie estremiste e prevenire azioni violente. L’impegno nel controllo delle piattaforme online e nell’identificazione delle reti di propaganda è essenziale per garantire la sicurezza e la coesione sociale.

Sicurezza Informatica

Minacce npm, firewall Sophos e spyware su Android

Tempo di lettura: 3 minuti. Ultime minacce informatiche: pacchetti npm malevoli, vulnerabilità nei firewall Sophos e spyware Android su Amazon Appstore.

Le minacce informatiche continuano a evolversi, colpendo piattaforme diverse come repository di sviluppo, firewall aziendali e app store per dispositivi mobili. Recentemente, sono emersi casi di pacchetti npm malevoli, vulnerabilità critiche nei firewall Sophos e un’app spyware su Amazon Appstore mascherata da strumento per la salute.

Pacchetti npm malevoli: compromessi gli sviluppatori

Gli attori malevoli hanno pubblicato pacchetti su npm utilizzando token rubati, diffondendo codice malevolo in librerie popolari come Rspack e Vant. Questi pacchetti erano progettati per eseguire codice arbitrario sui sistemi degli sviluppatori, aprendo potenzialmente la strada al furto di dati sensibili o all’inserimento di vulnerabilità nei progetti software.

La compromissione di token npm rappresenta un pericolo crescente per l’integrità del software open source, sottolineando la necessità di una migliore gestione delle chiavi e l’adozione di strumenti di monitoraggio delle dipendenze. Gli sviluppatori sono invitati a verificare i pacchetti installati e a implementare pratiche di sicurezza più rigorose, come l’uso di strumenti per il rilevamento automatico delle vulnerabilità.

Vulnerabilità nei firewall Sophos: rischi per le reti aziendali

Sophos ha recentemente risolto tre vulnerabilità critiche nei suoi firewall, identificate come CVE-2024-12727, CVE-2024-12728 e CVE-2024-12729. Questi problemi includevano:

- Un’iniezione SQL pre-autenticazione nel modulo di protezione email.

- Credenziali SSH prevedibili nei cluster ad alta disponibilità (HA).

- Esecuzione remota di codice attraverso il portale utente.

Queste falle, presenti nelle versioni precedenti alla 21.0, consentivano ad attori non autenticati di accedere ai sistemi e comprometterli. Sophos ha distribuito hotfix automatici e patch permanenti, oltre a suggerire misure di mitigazione, come limitare l’accesso SSH e disabilitare l’esposizione di interfacce critiche al WAN.

Spyware su Amazon Appstore: una minaccia nascosta

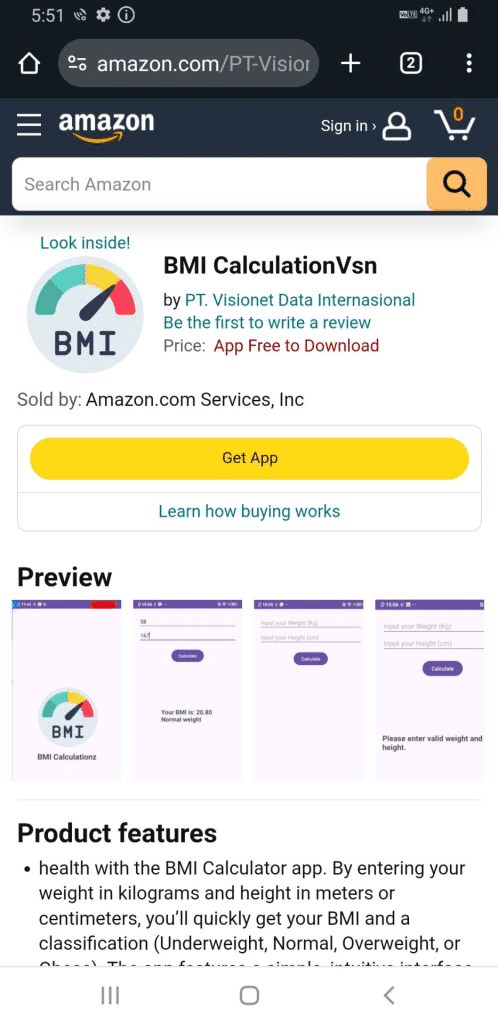

McAfee ha scoperto un’app Android chiamata BMI CalculationVsn sull’Amazon Appstore, progettata per rubare dati sensibili come SMS e OTP. L’app, pubblicata da “PT Visionet Data Internasional”, simulava una calcolatrice BMI ma registrava segretamente lo schermo e scansionava le app installate per pianificare ulteriori attacchi.

Gli utenti che avevano installato l’app sono stati invitati a rimuoverla immediatamente e a eseguire una scansione completa del dispositivo. Questo caso dimostra che anche piattaforme affidabili come Amazon Appstore possono ospitare minacce, enfatizzando l’importanza di controllare attentamente le autorizzazioni richieste dalle app.

Implicazioni e consigli per la sicurezza degli utenti e delle aziende

Questi recenti episodi di minacce evidenziano la complessità del panorama della sicurezza informatica, con attacchi che colpiscono sviluppatori, reti aziendali e dispositivi mobili. Affrontare queste sfide richiede un approccio multiplo che comprenda aggiornamenti regolari, formazione sulla sicurezza e l’uso di strumenti avanzati per il rilevamento delle minacce.

Per gli sviluppatori: proteggere i propri ambienti di lavoro

Il caso dei pacchetti npm malevoli sottolinea la necessità di adottare pratiche di sviluppo sicure:

- Gestione dei token: Utilizzare sistemi di gestione delle chiavi per proteggere i token di autenticazione e limitare i permessi a quelli strettamente necessari.

- Monitoraggio delle dipendenze: Integrare strumenti di scansione delle vulnerabilità nei workflow di sviluppo per identificare rapidamente pacchetti compromessi.

- Verifica delle fonti: Evitare di installare pacchetti da sviluppatori sconosciuti o non verificati.

Queste misure possono prevenire compromissioni che potrebbero propagarsi attraverso l’intera catena di distribuzione del software.

Per le aziende: rafforzare la sicurezza delle reti

Le vulnerabilità critiche nei firewall Sophos dimostrano l’importanza di una gestione proattiva della sicurezza delle reti aziendali. I passi fondamentali includono:

- Aggiornamenti tempestivi: Applicare patch di sicurezza non appena vengono rilasciate dal produttore, soprattutto per dispositivi esposti a internet.

- Segmentazione della rete: Limitare l’accesso ai sistemi critici, riducendo il rischio di compromissioni laterali.

- Monitoraggio continuo: Utilizzare soluzioni di rilevamento delle intrusioni (IDS) e monitoraggio dei log per individuare attività sospette.

Con l’aumento della complessità degli attacchi, un approccio integrato alla sicurezza informatica è indispensabile per proteggere dati e infrastrutture.

Per gli utenti mobile: difendersi dalle app malevole

L’incidente del spyware su Amazon Appstore evidenzia l’importanza di un comportamento consapevole nella gestione delle app:

- Controllo delle autorizzazioni: Evitare di concedere permessi non necessari, come l’accesso agli SMS o alla fotocamera, senza una chiara motivazione.

- Scansioni regolari: Utilizzare software antivirus e antimalware per rilevare applicazioni potenzialmente pericolose.

- Installazione da fonti fidate: Limitarsi a installare app di sviluppatori noti e con recensioni verificate.

Questi accorgimenti possono proteggere i dispositivi mobili, che rappresentano un obiettivo sempre più attraente per i criminali informatici.

Dal furto di token su npm alle vulnerabilità nei firewall Sophos e allo spyware su Amazon Appstore, questi episodi dimostrano che nessun settore è immune dalle minacce informatiche. Con un impegno collettivo per migliorare la sicurezza digitale, sia da parte delle aziende che degli utenti, è possibile mitigare i rischi e costruire un ecosistema tecnologico più sicuro e affidabile.

-

Economia3 giorni ago

Economia3 giorni agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Smartphone1 settimana ago

Smartphone1 settimana agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica20 ore ago

Sicurezza Informatica20 ore agoMinacce npm, firewall Sophos e spyware su Android

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano