Sommario

ChamelGang, un gruppo APT sospettato di essere cinese, ha condotto numerosi attacchi informatici utilizzando ransomware come strumento finale per ottenere guadagni finanziari, causare disservizi, distrarre e rimuovere prove. Questi attacchi hanno preso di mira infrastrutture critiche e istituzioni governative in vari paesi.

Attività di ChamelGang

Tra il 2021 e il 2023, ChamelGang ha attaccato settori critici, inclusi istituzioni sanitarie in India e l’ufficio della Presidenza del Brasile nel 2022, utilizzando il ransomware CatB. L’attribuzione di questi attacchi non è stata rilasciata pubblicamente. Inoltre, il gruppo ha preso di mira un’organizzazione governativa in Asia orientale e un’organizzazione aeronautica nel subcontinente indiano.

| Target | Dettagli |

|---|---|

| India | Istituto Sanitario AIIMS |

| Brasile | Presidenza del Brasile |

| Asia Orientale | Organizzazione governativa non specificata |

| Subcontinente Indiano | Organizzazione aeronautica |

Strumenti e Tecniche

ChamelGang utilizza strumenti pubblicamente disponibili e malware personalizzati come BeaconLoader. L’uso di CatB ransomware è associato a ChamelGang grazie a sovrapposizioni nel codice, meccanismi di staging e artefatti di malware come certificati, stringhe e icone.

BestCrypt e BitLocker

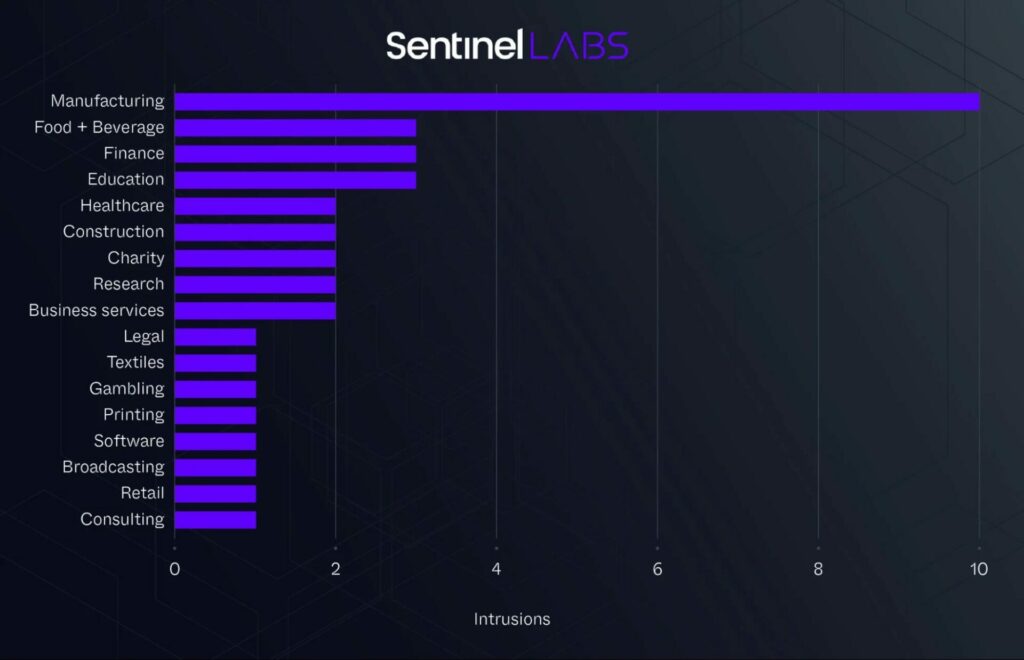

Inoltre, sono stati osservati attacchi con BestCrypt e BitLocker per criptare endpoint e chiedere riscatti. Questi strumenti, legittimamente usati per la protezione dei dati, sono stati abusati per scopi malevoli, colpendo vari settori in Nord America, Sud America ed Europa, con il settore manifatturiero americano maggiormente colpito.

| Strumento | Settori Colpiti |

|---|---|

| BestCrypt & BitLocker | Manifatturiero, Educazione, Finanza, Sanità, Legale |

Implicazioni della Cyber Espionage

L’uso strategico del ransomware da parte di attori della cyberespionage sfuma le linee tra cybercriminalità e spionaggio, complicando l’attribuzione e la risposta agli attacchi. La collaborazione continua tra forze dell’ordine e agenzie di intelligence è cruciale per migliorare la condivisione delle informazioni e la consapevolezza situazionale.

La ricerca sottolinea l’importanza di un’analisi dettagliata degli artefatti osservati e del contesto più ampio degli incidenti di ransomware. SentinelLabs, autore della ricerca, è interessato nel seguire il gruppo per trovare nuovi riscontri.