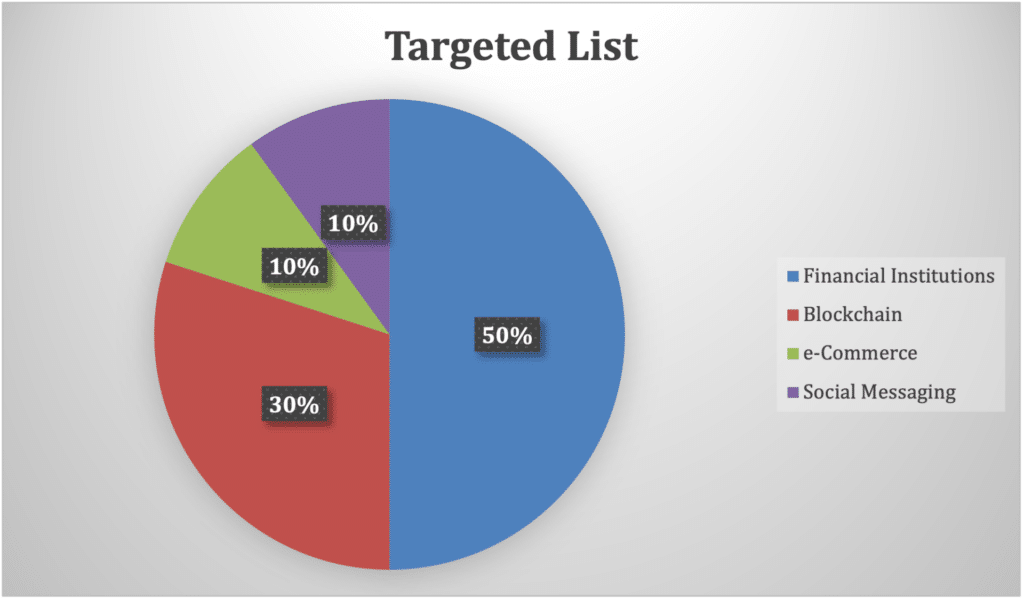

L’IBM Security Lab ha notato un aumento preoccupante delle campagne correlate alle estensioni di Chrome malevole, che mirano all’America Latina, concentrandosi su istituzioni finanziarie, siti di prenotazione e messaggistica istantanea. Questa tendenza è particolarmente preoccupante considerando che Chrome è uno dei browser web più utilizzati a livello globale, con una quota di mercato superiore all’80% che utilizza il motore Chromium. Di conseguenza, gli attori malevoli possono facilmente raggiungere un gran numero di potenziali vittime distribuendo il loro malware attraverso estensioni malevole.

Il malware “Predasus”

L’IBM Security Lab ha scoperto un nuovo malware, “Predasus”, progettato per iniettare codice malevolo attraverso un’estensione di Chrome. Questo meccanismo è stato osservato mentre veniva utilizzato per prendere di mira vari siti web, tra cui la versione web di WhatsApp. Gli aggressori hanno accesso e utilizzano i siti target attraverso mezzi legittimi per distribuire il malware Predasus, che fornisce loro la capacità di rubare le informazioni finanziarie e altre informazioni sensibili degli utenti.

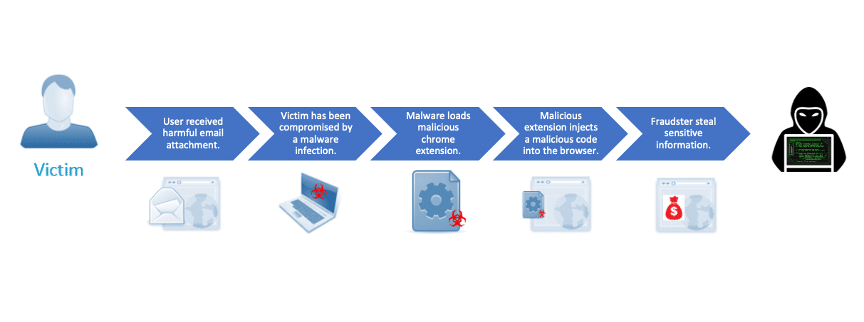

Come funziona l’attacco

Le estensioni del browser mirate possono infettare un dispositivo attraverso vari metodi, tra cui tattiche di ingegneria sociale, sfruttando vulnerabilità nel browser o nel sistema operativo, o ingannando gli utenti a scaricare e installarle. Proprio come altri metodi di distribuzione del malware, gli aggressori possono amministrare l’estensione attraverso email di phishing, malvertising, falsi aggiornamenti del software, o sfruttando vulnerabilità del browser o del sistema operativo.

Predasus e le sue attività malevole

Secondo l’IBM Security Lab, Predasus è stato osservato mentre svolgeva una serie di attività malevole, tra cui il furto di dati sensibili come credenziali di accesso, informazioni finanziarie e dettagli personali. In questo specifico attacco, Predasus è progettato per terminare il processo attivo del browser Chrome mentre modifica contemporaneamente il Chrome Browser Ink. Questa azione si verifica ogni volta che il browser si inizializza, facilitando il caricamento dell’estensione malevola “extension_chrome” da una specifica directory.

L’attacco su WhatsApp Web

Il team ha osservato questo meccanismo utilizzato specificamente per prendere di mira la versione web di WhatsApp. Vale la pena notare che l’emergere di queste estensioni malevole non sorprende, dato che la popolarità di WhatsApp l’ha reso un obiettivo attraente per i criminali informatici che cercano di sfruttare la sua base di utenti per scopi nefasti.

Per proteggersi da queste estensioni malevole, è importante essere vigili quando si installano nuove estensioni del browser. Gli utenti dovrebbero scaricare le estensioni solo da fonti affidabili e rivedere attentamente le autorizzazioni richieste dall’estensione prima dell’installazione. Inoltre, dovrebbero utilizzare l’autenticazione a due fattori e aggiornare regolarmente il loro browser e le estensioni.