Le minacce informatiche continuano a colpire infrastrutture critiche e dispositivi di rete, mettendo a rischio aziende, enti governativi e utenti privati. La Cybersecurity and Infrastructure Security Agency (CISA), in collaborazione con partner internazionali, ha rilasciato nuove linee guida per migliorare la sicurezza dei dispositivi edge, mentre Netgear ha segnalato una vulnerabilità critica nei suoi router che potrebbe consentire l’esecuzione remota di codice. Nel frattempo, i ricercatori di Fortinet hanno scoperto un nuovo attacco avanzato da parte di hacker cinesi, che utilizzano una backdoor SSH per infiltrarsi nei dispositivi di rete e mantenere il controllo sui sistemi compromessi.

CISA nuove linee guida per proteggere dispositivi edge

La crescente frequenza degli attacchi informatici contro firewall, router, gateway VPN e dispositivi IoT ha spinto la CISA e altre agenzie internazionali a sviluppare strategie per mitigare i rischi associati ai dispositivi edge. Le nuove linee guida sono state pubblicate in collaborazione con il Canadian Centre for Cyber Security (CCCS), il National Cyber Security Centre (NCSC) del Regno Unito e l’Australian Cyber Security Centre (ACSC).

L’obiettivo del documento è aiutare le aziende a proteggere le proprie infrastrutture di rete, riducendo la superficie di attacco e migliorando il monitoraggio delle attività sospette. Tra le raccomandazioni principali troviamo:

- limitare l’accesso pubblico ai dispositivi edge e ridurre al minimo i servizi esposti a internet

- implementare sistemi di log avanzati per monitorare le anomalie e individuare eventuali attacchi

- utilizzare connessioni crittografate e autenticazione a più fattori per prevenire accessi non autorizzati

- eseguire aggiornamenti regolari per ridurre il rischio di exploit basati su vulnerabilità note

Queste linee guida arrivano in un momento critico, in cui sempre più attacchi informatici prendono di mira infrastrutture critiche, con l’obiettivo di ottenere accesso persistente a reti aziendali e governative.

Netgear: vulnerabilità critica nei router Wi-Fi

Nel frattempo, Netgear ha lanciato un avviso di sicurezza su una vulnerabilità rce (remote code execution) identificata come psv-2023-0039, che colpisce diversi modelli di router Wi-Fi. Questa falla permette agli hacker di eseguire comandi remoti senza autenticazione, aprendo la strada a potenziali attacchi su larga scala.

La possibilità di prendere il controllo del dispositivo da remoto rende questa vulnerabilità estremamente pericolosa, poiché potrebbe essere utilizzata per:

- infiltrarsi nelle reti domestiche e aziendali

- intercettare il traffico internet degli utenti

- distribuire malware e trasformare i dispositivi compromessi in botnet per attacchi DDoS

Netgear non ha fornito dettagli tecnici per evitare che gli hacker sfruttino questa falla prima che venga corretta, ma ha raccomandato agli utenti di aggiornare immediatamente il firmware dei dispositivi interessati, utilizzando l’app Netgear Nighthawk o l’interfaccia web del router.

Evasive Panda: backdoor SSH avanzata nei dispositivi di rete

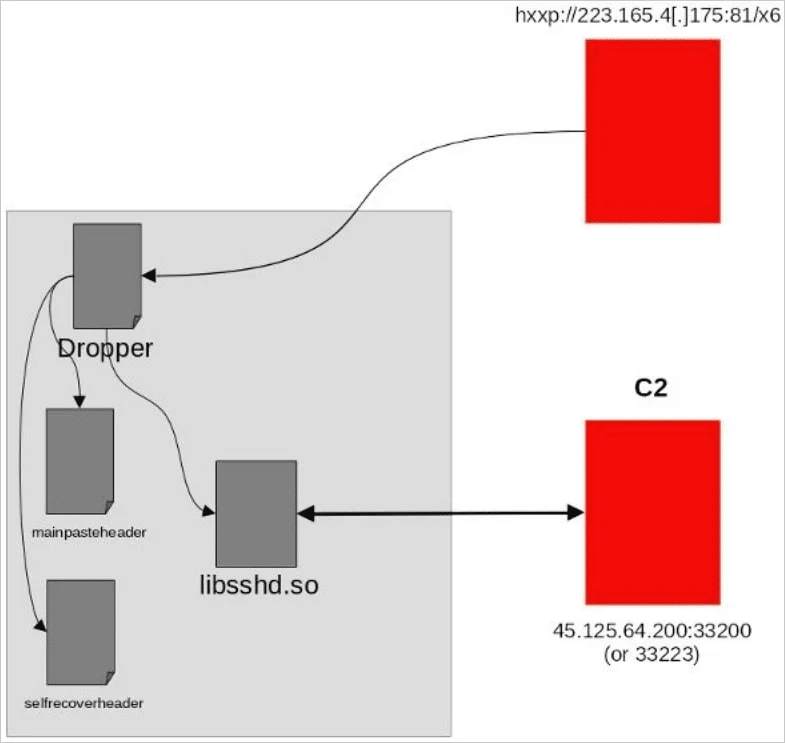

Una delle minacce più preoccupanti individuate di recente riguarda l’attività di APT cinesi, identificati come il gruppo Evasive Panda, noto anche come DaggerFly. Questo collettivo, attivo dal 2012, ha sviluppato una backdoor SSH avanzata, denominata ELF/Sshdinjector.A!tr, che consente di ottenere accesso persistente ai dispositivi di rete compromessi.

Secondo i ricercatori di Fortinet, l’attacco si basa sull’iniezione di codice malevolo nel daemon SSH, un componente critico che gestisce le connessioni sicure ai server. Una volta infettato il dispositivo, il malware permette agli hacker di:

- eseguire comandi da remoto con privilegi elevati

- rubare credenziali di accesso e file sensibili

- monitorare l’attività del sistema e intercettare comunicazioni

- caricare, eliminare e modificare file direttamente sui dispositivi compromessi

L’attacco avviene in più fasi. Dopo aver ottenuto l’accesso iniziale, il malware verifica se il dispositivo è già stato infettato e se ha privilegi root. Se tutte le condizioni sono soddisfatte, il codice malevolo viene iniettato nel daemon SSH, garantendo agli hacker il controllo totale del sistema.

Questa tecnica consente a Evasive Panda di operare in modo discreto, rendendo difficile per le vittime individuare la compromissione del dispositivo. L’infezione è persistente, il che significa che il malware sopravvive ai riavvii, a meno che non venga eseguita un’operazione di rimozione mirata.

Obiettivi e le tecniche del gruppo Evasive Panda

Gli attacchi di Evasive Panda non sono casuali, ma fanno parte di una strategia di cyber spionaggio a lungo termine. Il gruppo è stato collegato a intrusioni che hanno coinvolto organizzazioni governative, ISP e aziende tecnologiche in Asia e negli Stati Uniti.

Le tecniche utilizzate includono:

- infezioni attraverso aggiornamenti software compromessi, sfruttando la supply chain

- accesso abusivo a ISP per intercettare il traffico di rete e iniettare malware nei dispositivi target

- attacchi su infrastrutture critiche, con l’obiettivo di ottenere informazioni sensibili e monitorare comunicazioni interne

L’uso della backdoor SSH rappresenta un’evoluzione nella strategia del gruppo, che ora punta a compromettere direttamente i dispositivi di rete invece di colpire singoli computer o server. Questo approccio permette di ottenere un accesso più persistente e difficilmente rilevabile, aumentando il livello di sofisticazione delle operazioni di spionaggio informatico.

Rafforzare la sicurezza delle infrastrutture di rete

L’analisi delle recenti minacce evidenzia quanto sia urgente migliorare la sicurezza delle infrastrutture di rete e dei dispositivi edge. Il rilascio delle linee guida di CISA rappresenta un passo importante nella protezione di questi sistemi, ma la sola documentazione non è sufficiente.

Le aziende e gli utenti devono adottare misure concrete per proteggere le proprie reti, tra cui:

- aggiornare costantemente i dispositivi di rete, evitando di utilizzare firmware obsoleti

- implementare soluzioni di monitoraggio avanzate, per rilevare attività anomale sui dispositivi edge

- rafforzare le policy di accesso e autenticazione, riducendo i rischi di compromissione attraverso credenziali rubate

Con l’aumento delle minacce che sfruttano vulnerabilità rce, backdoor SSH e configurazioni errate, la sicurezza della rete deve diventare una priorità assoluta per governi, aziende e utenti privati.