Sommario

La U.S. Cybersecurity & Infrastructure Security Agency (CISA) ha aggiunto due vulnerabilità al suo catalogo delle Vulnerabilità Sfruttate Conosciute (KEV), inclusa una falla di elevazione dei privilegi nel kernel Linux.

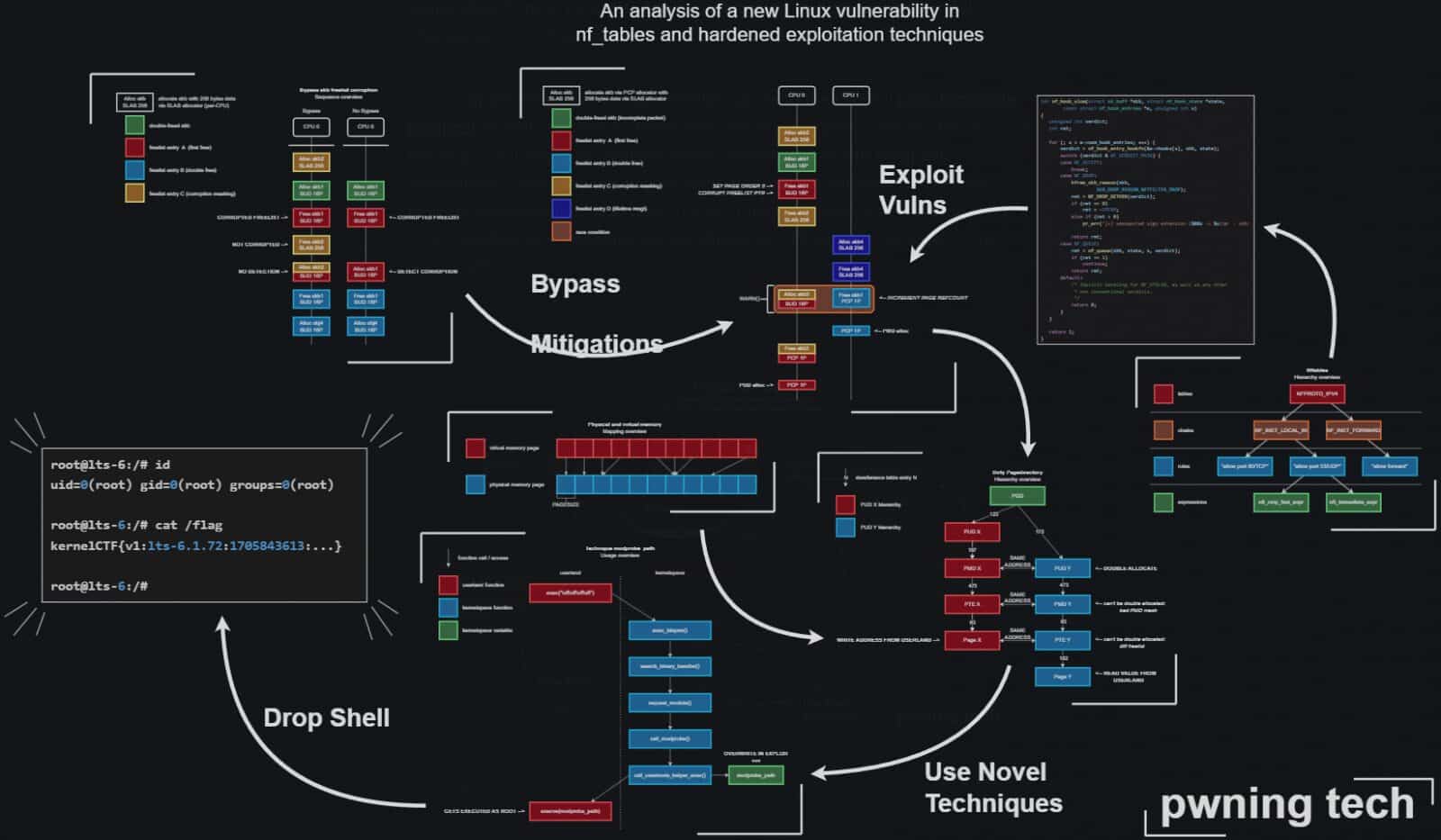

La vulnerabilità, di alta severità, identificata come CVE-2024-1086, è stata divulgata per la prima volta il 31 gennaio 2024 come un problema di “use-after-free” nel componente netfilter: nf_tables. Tuttavia, la vulnerabilità è stata introdotta da un commit nel febbraio 2014.

Dettagli della vulnerabilità

Netfilter è un framework fornito dal kernel Linux che consente varie operazioni legate alla rete, come il filtraggio dei pacchetti, la traduzione degli indirizzi di rete (NAT) e la manipolazione dei pacchetti. La vulnerabilità è causata dal fatto che la funzione ‘nft_verdict_init()’ consente l’uso di valori positivi come errore di drop all’interno del verdetto dell’hook, facendo sì che la funzione ‘nf_hook_slow()’ esegua un doppio free quando viene emesso NF_DROP con un errore di drop simile a NF_ACCEPT.

Lo sfruttamento di CVE-2024-1086 permette a un attaccante con accesso locale di ottenere l’elevazione dei privilegi sul sistema target, potenzialmente acquisendo accesso di livello root.

La vulnerabilità è stata corretta tramite un commit inviato nel gennaio 2024, che rifiuta i parametri di verdetto QUEUE/DROP, prevenendo così lo sfruttamento.

Versioni del Kernel Aggiornate

La correzione è stata retroportata a diverse versioni stabili del kernel, tra cui:

- v5.4.269 e successive

- v5.10.210 e successive

- v6.6.15 e successive

- v4.19.307 e successive

- v6.1.76 e successive

- v5.15.149 e successive

- v6.7.3 e successive

Sfruttamento Attivo e Consigli di Mitigazione

Alla fine di marzo 2024, un ricercatore di sicurezza noto come ‘Notselwyn’ ha pubblicato un dettagliato resoconto e un exploit proof-of-concept (PoC) su GitHub, dimostrando come ottenere l’elevazione dei privilegi locali sfruttando la falla nelle versioni del kernel Linux tra 5.14 e 6.6.

Sebbene la maggior parte delle distribuzioni Linux abbia distribuito le correzioni abbastanza rapidamente, Red Hat non ha rilasciato una correzione fino a marzo, rendendo possibile che attori di minacce abbiano utilizzato l’exploit pubblico su sistemi compromessi.

CISA ha dato alle agenzie federali fino al 20 giugno 2024, per applicare le patch disponibili.

Se l’aggiornamento non è possibile, gli amministratori sono consigliati di applicare le seguenti mitigazioni:

- Bloccare ‘nf_tables’ se non è necessario/usato attivamente.

- Limitare l’accesso agli spazi dei nomi utente per ridurre la superficie di attacco.

- Caricare il modulo Linux Kernel Runtime Guard (LKRG) (può causare instabilità).