Sommario

Cisa ha ampliato il suo catalogo delle vulnerabilità sfruttate, aggiungendo cinque nuove falle di sicurezza che stanno già mettendo a rischio le infrastrutture digitali. L’aggiornamento riguarda software diffusi come Advantive VeraCore e Ivanti Endpoint Manager, colpiti da problemi di SQL injection, caricamento di file non autorizzati e traversal di percorso assoluto. Mentre il settore tecnologico si confronta con queste minacce, anche il comparto industriale si trova sotto pressione: Moxa ha segnalato una grave vulnerabilità nei suoi switch PT, con implicazioni dirette sulla sicurezza delle reti operative.

Questi sviluppi segnalano un trend chiaro: le vulnerabilità non sono più semplici falle da correggere, ma strumenti attivamente sfruttati dagli attaccanti per compromettere sistemi chiave. La risposta delle aziende a questa nuova realtà determinerà la resilienza delle loro infrastrutture nei prossimi anni.

Cisa: cinque nuove minacce attivamente sfruttate

L’inclusione nel catalogo Cisa di una vulnerabilità non è un passaggio formale, ma un’indicazione concreta del fatto che attori malevoli stanno già utilizzando queste falle per attaccare sistemi reali. In questo caso, le problematiche riguardano due piattaforme software ampiamente utilizzate: Advantive VeraCore, un sistema di gestione degli ordini e delle operazioni logistiche, e Ivanti Endpoint Manager, una soluzione di amministrazione e sicurezza per reti aziendali.

In particolare, VeraCore è vulnerabile a una falla di SQL injection (CVE-2025-25181) che potrebbe permettere agli attaccanti di manipolare i database interni, con il rischio di esfiltrazione di dati sensibili o alterazione delle informazioni aziendali. Un secondo problema riguarda il caricamento di file non autorizzati (CVE-2024-57968), che apre la porta all’esecuzione di codice arbitrario, rendendo potenzialmente inutilizzabili i sistemi colpiti.

Ivanti Endpoint Manager, invece, presenta tre vulnerabilità di traversal di percorso (CVE-2024-13159, CVE-2024-13160, CVE-2024-13161), tutte riconducibili a una cattiva gestione dell’accesso ai file di sistema. Sfruttando queste falle, un attaccante potrebbe accedere a dati critici, modificare configurazioni o persino eseguire codice con privilegi elevati.

- CVE-2025-25181 Advantive VeraCore SQL Injection Vulnerability

- CVE-2024-57968 Advantive VeraCore Unrestricted File Upload Vulnerability

- CVE-2024-13159 Ivanti Endpoint Manager (EPM) Absolute Path Traversal Vulnerability

- CVE-2024-13160 Ivanti Endpoint Manager (EPM) Absolute Path Traversal Vulnerability

- CVE-2024-13161 Ivanti Endpoint Manager (EPM) Absolute Path Traversal Vulnerability

L’inserimento di queste vulnerabilità nel catalogo di Cisa implica che gli attacchi sono già in corso e che le aziende devono intervenire con urgenza per evitare danni. Il Binding Operational Directive (BOD) 22-01 impone alle agenzie governative statunitensi di correggere queste falle entro tempi definiti, ma il rischio è altrettanto elevato per il settore privato.

La vulnerabilità di Moxa e le implicazioni per le infrastrutture critiche

Mentre Cisa lancia l’allarme sulle vulnerabilità software, Moxa ha pubblicato un avviso di sicurezza relativo ai suoi switch industriali della serie PT, dispositivi essenziali per il funzionamento delle reti di automazione industriale. Identificata come CVE-2024-12297, questa vulnerabilità riguarda una falla nella logica di autorizzazione del frontend, che potrebbe permettere l’accesso non autorizzato a dati sensibili o configurazioni critiche.

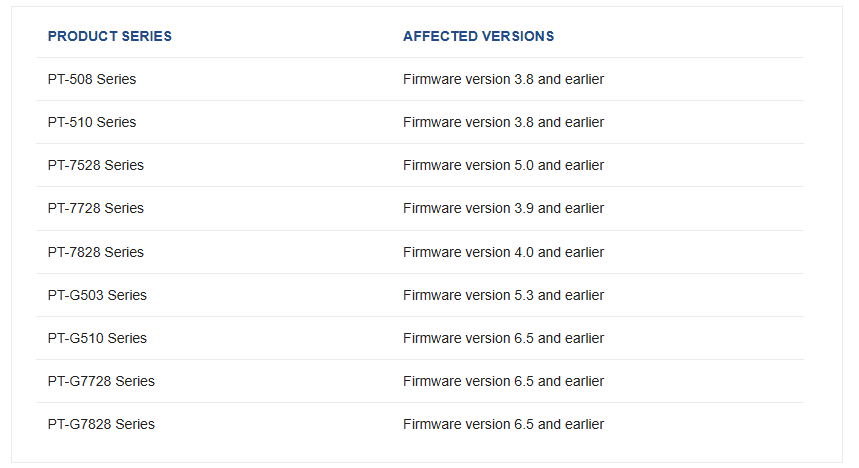

I dispositivi coinvolti includono alcuni dei modelli più utilizzati nel settore industriale, tra cui PT-508, PT-510, PT-7528, PT-7728 e PT-G7828, con firmware obsoleti che li rendono vulnerabili a possibili attacchi. Se sfruttata, questa falla potrebbe compromettere intere infrastrutture, con conseguenze significative sulla sicurezza operativa di impianti industriali, reti di trasporto e sistemi di distribuzione energetica.

Per mitigare il rischio, Moxa ha rilasciato aggiornamenti firmware e ha fornito indicazioni precise su come proteggere i dispositivi. Oltre all’applicazione immediata delle patch, l’azienda consiglia di limitare l’accesso di rete, segmentare le reti operative e implementare autenticazione a più fattori per ridurre il rischio di intrusioni. Tuttavia, l’efficacia di queste misure dipende dalla rapidità con cui le aziende riusciranno ad aggiornare i propri sistemi, un aspetto critico considerata la complessità delle infrastrutture industriali.

Il nuovo scenario della cybersecurity: reattività o prevenzione?

Le recenti segnalazioni di Cisa e Moxa evidenziano un cambiamento nella natura delle minacce informatiche. Non si tratta più di vulnerabilità teoriche, ma di falle sfruttate attivamente per compromettere sistemi reali. Questo impone un cambio di paradigma nella gestione della sicurezza: le aziende non possono più limitarsi a reagire agli attacchi, ma devono adottare strategie proattive per mitigare i rischi prima che diventino emergenze.

Una delle principali criticità evidenziate da queste vulnerabilità è la lentezza con cui vengono applicate le patch. Nonostante gli avvisi di sicurezza, molti sistemi restano esposti per settimane o mesi, offrendo agli attaccanti una finestra temporale sufficiente per sfruttare le falle. In alcuni settori, come quello industriale, l’aggiornamento dei dispositivi è complicato dalla necessità di mantenere la continuità operativa, creando un compromesso tra sicurezza e stabilità del servizio.

Di fronte a questa realtà, le aziende devono riconsiderare il loro approccio alla cybersecurity, integrando misure come il monitoraggio continuo delle minacce, l’uso di strumenti di detection avanzati e una gestione più dinamica degli aggiornamenti di sicurezza. La prevenzione diventa fondamentale, perché in uno scenario in cui le vulnerabilità vengono immediatamente sfruttate, aspettare troppo a lungo significa esporsi a rischi concreti.

L’inserimento di nuove falle nel catalogo Cisa e la segnalazione di problemi negli switch di Moxa sono solo l’ultimo esempio di una tendenza più ampia: la sicurezza informatica è ormai una questione di gestione del rischio attivo, non di risposta passiva agli attacchi. Per le aziende, il messaggio è chiaro: aggiornare i sistemi non è più un’opzione, ma una necessità per garantire la sopravvivenza digitale.