Sicurezza Informatica

Clienti LogicMonitor colpiti da hacker a causa di password predefinite

I clienti di LogicMonitor sono stati colpiti da attacchi informatici a causa dell’uso di password predefinite, esponendo potenzialmente le loro infrastrutture di rete.

Alcuni clienti della società di sicurezza di rete LogicMonitor sono stati vittime di attacchi informatici a causa dell’uso di password predefinite, come riportato da TechCrunch.

Dettagli dell’Incidente

Un portavoce di LogicMonitor ha confermato a TechCrunch l’esistenza di “un incidente di sicurezza” che ha colpito alcuni dei clienti dell’azienda. “Stiamo attualmente affrontando un incidente di sicurezza che ha interessato un piccolo numero dei nostri clienti. Siamo in comunicazione diretta e stiamo lavorando a stretto contatto con questi clienti per adottare le misure appropriate al fine di mitigare l’impatto,” ha dichiarato il portavoce di LogicMonitor, Jesica Church.

La causa dell’incidente risiede nel fatto che, fino a poco tempo fa, LogicMonitor assegnava ai clienti password predefinite e deboli, come “Welcome@” seguito da un breve numero. Questo è stato rivelato da una fonte di un’azienda colpita dall’incidente, che ha preferito rimanere anonima. “Quando si crea un account con [LogicMonitor], definiscono una password predefinita e tutti gli account utente della tua organizzazione vengono creati con quella password,” ha spiegato la fonte a TechCrunch. “Inoltre, non richiedevano la modifica delle password, né erano password temporanee, fino a questa settimana. Ora la password di configurazione dura 30 giorni e deve essere modificata al primo accesso.”

Un’email inviata da uno dei clienti di LogicMonitor e visionata da TechCrunch afferma che “LogicMonitor ci ha contattato proattivamente riguardo a una possibile violazione di nome utente/password per alcuni dei loro clienti, che potrebbe portare a sistemi monitorati da LogicMonitor a essere compromessi da un attacco ransomware.”

Il portavoce di LogicMonitor ha dichiarato che l’azienda non può condividere ulteriori dettagli sull’incidente in questo momento.

La fonte ha rivelato di essere a conoscenza di un’azienda violata che ha perso più di 400 sistemi a causa di un attacco ransomware che ha sfruttato la loro debole password predefinita.

Informazioni su LogicMonitor

LogicMonitor offre una piattaforma software-as-a-service che fornisce ai clienti una visione della loro infrastruttura di rete, inclusa quella cloud. L’azienda afferma sul suo sito ufficiale di “monitorare 800 miliardi di metriche al giorno su tre milioni di dispositivi attivi” e di “avere più di 100.000 utenti software in 30 paesi diversi.”

Sicurezza Informatica

Vulnerabilità Cleo: attacchi zero-day e rischi di sicurezza

Cleo, azienda leader nel software di trasferimento file gestito (MFT), è al centro di una vulnerabilità critica (CVE-2024-50623) che ha già permesso a cybercriminali di condurre attacchi di esecuzione remota di codice (RCE) e furti di dati. La falla riguarda i prodotti Cleo LexiCom, VLTrader e Harmony, esponendo migliaia di sistemi in tutto il mondo a rischi significativi.

La vulnerabilità e gli attacchi documentati

Il problema risiede in un difetto che consente il caricamento di file non autenticati, sfruttabile per installare malware e ottenere accesso remoto ai sistemi compromessi. Gli attacchi sono iniziati il 3 dicembre 2024, con un picco l’8 dicembre, e hanno preso di mira settori come logistica, distribuzione alimentare e prodotti di consumo.

Huntress e altre società di sicurezza hanno identificato il malware utilizzato dagli aggressori, che sfrutta il caricamento di file XML nella directory “autorun”. Questi file eseguono comandi PowerShell o bash, scaricano ulteriori payload come file JAR malevoli e rimuovono le tracce per ostacolare le indagini forensi.

Tra i responsabili degli attacchi è stato individuato il gruppo Termite, noto per attacchi ransomware, che ha recentemente compromesso Blue Yonder, un fornitore di software per la supply chain.

Azioni correttive e consigli per gli utenti

Cleo ha rilasciato patch per i prodotti vulnerabili (versione 5.8.0.24), ma molti sistemi rimangono esposti. È essenziale adottare immediatamente le seguenti misure:

- Applicare le patch più recenti.

- Proteggere i sistemi esposti con firewall e limitare l’accesso remoto.

- Controllare directory e log per identificare file sospetti o attività non autorizzate.

Cleo ha inoltre fornito script per individuare ed eliminare file XML malevoli e raccomanda di disattivare la funzionalità “autorun”.

La vulnerabilità nei prodotti Cleo evidenzia l’importanza di mantenere aggiornati i sistemi e di monitorare attentamente l’attività nei server esposti. L’azione combinata di patch tempestive e buone pratiche di sicurezza è fondamentale per proteggere le aziende da attacchi sempre più sofisticati.

Sicurezza Informatica

Attacchi coordinati contro l’Ucraina coinvolgono Starlink

Gli attacchi di Turla contro dispositivi militari in Ucraina mostrano strategie avanzate di spionaggio cibernetico.

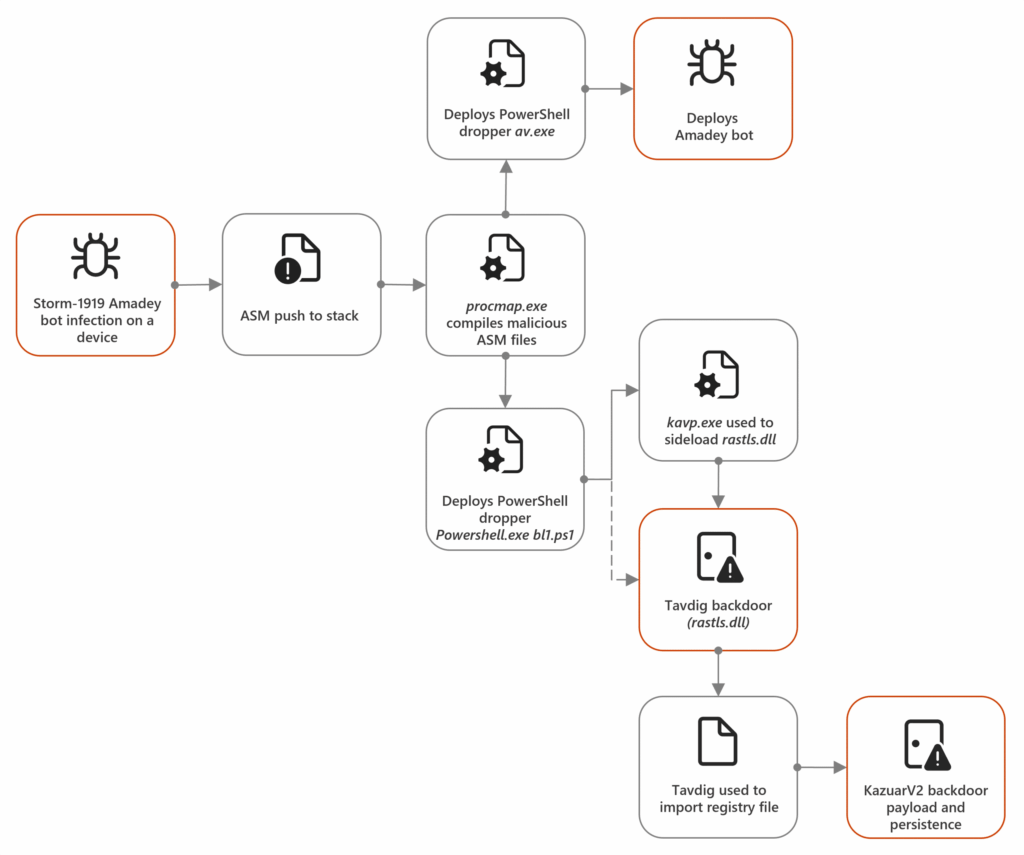

Il gruppo di cyber-spionaggio Turla, noto anche come “Secret Blizzard”, continua a sfruttare infrastrutture di altri hacker per colpire dispositivi critici in Ucraina. Utilizzando malware avanzati come Tavdig e KazuarV2, Turla si concentra su bersagli di alto valore, tra cui dispositivi militari connessi tramite Starlink, dimostrando una strategia sofisticata e mirata per raccogliere intelligence sul campo.

Tecniche e infrastruttura utilizzate da Turla

Turla ha recentemente sfruttato l’infrastruttura della botnet Amadey e il malware di un altro gruppo russo, Storm-1837, per distribuire i propri strumenti malevoli. In alcuni casi, Turla ha utilizzato Amadey per scaricare un dropper PowerShell che caricava payload personalizzati come Tavdig.

Questi attacchi iniziano con email di phishing contenenti allegati malevoli o backdoor che sfruttano vulnerabilità note, come la falla di WinRAR CVE-2023-38831. Gli strumenti di Turla sono poi utilizzati per identificare e compromettere dispositivi di interesse strategico, inclusi quelli che utilizzano connessioni Starlink, cruciali per le comunicazioni militari.

Malware Tavdig e KazuarV2: armi principali di Turla

Tavdig e KazuarV2 sono componenti fondamentali nell’arsenale di Turla.

- Tavdig: progettato per stabilire una presenza iniziale sui dispositivi compromessi, raccoglie credenziali, configura reti e scarica payload aggiuntivi.

- KazuarV2: un backdoor stealth per la raccolta di dati sensibili e l’esecuzione di comandi. Grazie alla sua capacità modulare, KazuarV2 può essere adattato per missioni di spionaggio specifiche.

Questi malware operano in modo silente, iniettandosi in processi legittimi come “explorer.exe”, rendendo difficile il rilevamento da parte dei sistemi di sicurezza.

Obiettivi e significato geopolitico

Le operazioni di Turla, legate all’FSB russo, dimostrano una sofisticata strategia di spionaggio cibernetico volta a raccogliere informazioni critiche sulle attività militari ucraine. L’utilizzo di infrastrutture altrui, come botnet Amadey e il malware Cookbox di Storm-1837, non solo permette di mascherare l’origine degli attacchi, ma amplifica l’efficacia delle operazioni. Target prioritari includono dispositivi di comunicazione militare connessi a Starlink, una risorsa essenziale per le truppe in prima linea.

Raccomandazioni di sicurezza

Microsoft suggerisce diverse misure di mitigazione per contrastare le attività di Turla:

- Monitorare le reti per rilevare l’uso di dropper PowerShell e attività sospette correlate ad Amadey.

- Verificare i dispositivi connessi a sistemi critici, come quelli che utilizzano Starlink, per identificare eventuali anomalie.

- Implementare le query di caccia e i suggerimenti forniti da Microsoft per individuare le attività di Tavdig e KazuarV2.

Collaborazione internazionale

Questi attacchi sottolineano la necessità di un’efficace collaborazione tra i governi e il settore privato per proteggere le infrastrutture critiche. I rapporti forniti da Microsoft e altri esperti di sicurezza sono cruciali per anticipare e neutralizzare operazioni di questa portata.

Gli attacchi cibernetici di Turla contro l’Ucraina rappresentano una delle più avanzate operazioni di spionaggio del panorama attuale. Attraverso strumenti modulari e infrastrutture camuffate, il gruppo mostra un alto grado di adattabilità, richiedendo risposte altrettanto sofisticate per proteggere risorse critiche e comunicazioni sensibili.

Sicurezza Informatica

Vulnerabilità critica nel plugin WordPress Hunk Companion

Grave vulnerabilità nel plugin WordPress Hunk Companion: aggiornamento obbligatorio per proteggere oltre 10.000 siti da installazioni di plugin malevoli.

Il plugin Hunk Companion, utilizzato per migliorare le funzionalità di temi WordPress sviluppati da ThemeHunk, è al centro di una grave vulnerabilità. La falla, classificata come CVE-2024-11972, permette l’installazione arbitraria di plugin vulnerabili tramite richieste POST non autenticate, mettendo a rischio oltre 10.000 siti WordPress.

L’origine della minaccia Hunk Companion

La vulnerabilità, scoperta dal ricercatore Daniel Rodriguez di WPScan, consente agli hacker di installare plugin con note vulnerabilità direttamente dal repository di WordPress.org. Questi plugin, spesso obsoleti, sono sfruttati per eseguire codice malevolo o creare account di amministratori backdoor.

Durante un’analisi, WPScan ha rilevato che gli aggressori utilizzavano la vulnerabilità per installare plugin come WP Query Console, aggiornato l’ultima volta oltre 7 anni fa, e sfruttarlo per lanciare attacchi di esecuzione remota di codice (RCE). Attraverso questa tecnica, gli hacker inseriscono dropper PHP nella directory principale del sito, garantendo accesso persistente tramite richieste GET non autenticate.

Azioni correttive e consigli

Hunk Companion ha rilasciato la versione 1.9.0 per affrontare il problema, ma la portata dell’attacco resta significativa: più di 8.000 siti non hanno ancora applicato l’aggiornamento.

Gli utenti sono caldamente invitati a:

- Aggiornare immediatamente alla versione 1.9.0.

- Verificare la presenza di plugin sospetti o obsoleti, rimuovendoli se necessario.

- Monitorare i file del sito per identificare dropper o codice non autorizzato.

Questo caso dimostra quanto sia cruciale mantenere i plugin aggiornati e monitorare costantemente la sicurezza dei siti WordPress. La collaborazione tra sviluppatori e amministratori resta essenziale per mitigare rischi simili.

-

Smartphone6 giorni ago

Smartphone6 giorni agoGalaxy S25 Ultra contro S24 Ultra: quale scegliere?

-

Smartphone3 giorni ago

Smartphone3 giorni agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone2 giorni ago

Smartphone2 giorni agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

OSINT5 giorni ago

OSINT5 giorni agoMetaverso Politico: Meloni perde terreno, ma non c’è opposizione

-

Smartphone1 giorno ago

Smartphone1 giorno agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone13 ore ago

Smartphone13 ore agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Tech1 settimana ago

Tech1 settimana agoOnePlus: novità su smartphone, tablet, smartwatch e accessori

-

Tech5 giorni ago

Tech5 giorni agoSamsung Galaxy S25, Z Flip FE e Smart Glasses nel 2025