Sommario

Proofpoint ha identificato una tecnica emergente che sfrutta l’ingegneria sociale per indurre gli utenti a copiare e incollare script PowerShell dannosi, compromettendo i loro computer. Questa tecnica, osservata nei cluster di attività TA571 e ClearFake, richiede un’interazione significativa da parte dell’utente, ma è ingegnosa nel presentare un problema e una soluzione simultaneamente, spingendo l’utente ad agire senza considerare i rischi.

Tecnica e attori coinvolti

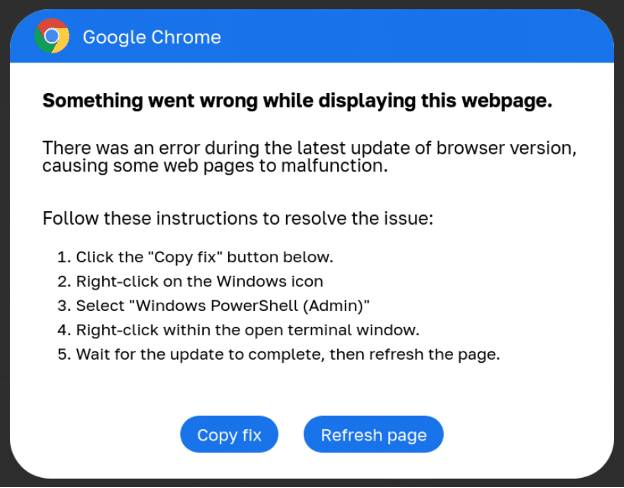

La tecnica inizia con una campagna malspam o iniezioni tramite browser, dove gli utenti vedono una finestra popup che suggerisce un errore e fornisce istruzioni per copiare e incollare uno script PowerShell dannoso nel terminale PowerShell o nella finestra di dialogo Esegui di Windows. Questo metodo è stato osservato per la prima volta il 1 marzo 2024 dal gruppo TA571 e in aprile dal cluster ClearFake, con ulteriori avvistamenti a giugno.

Esempi di campagne

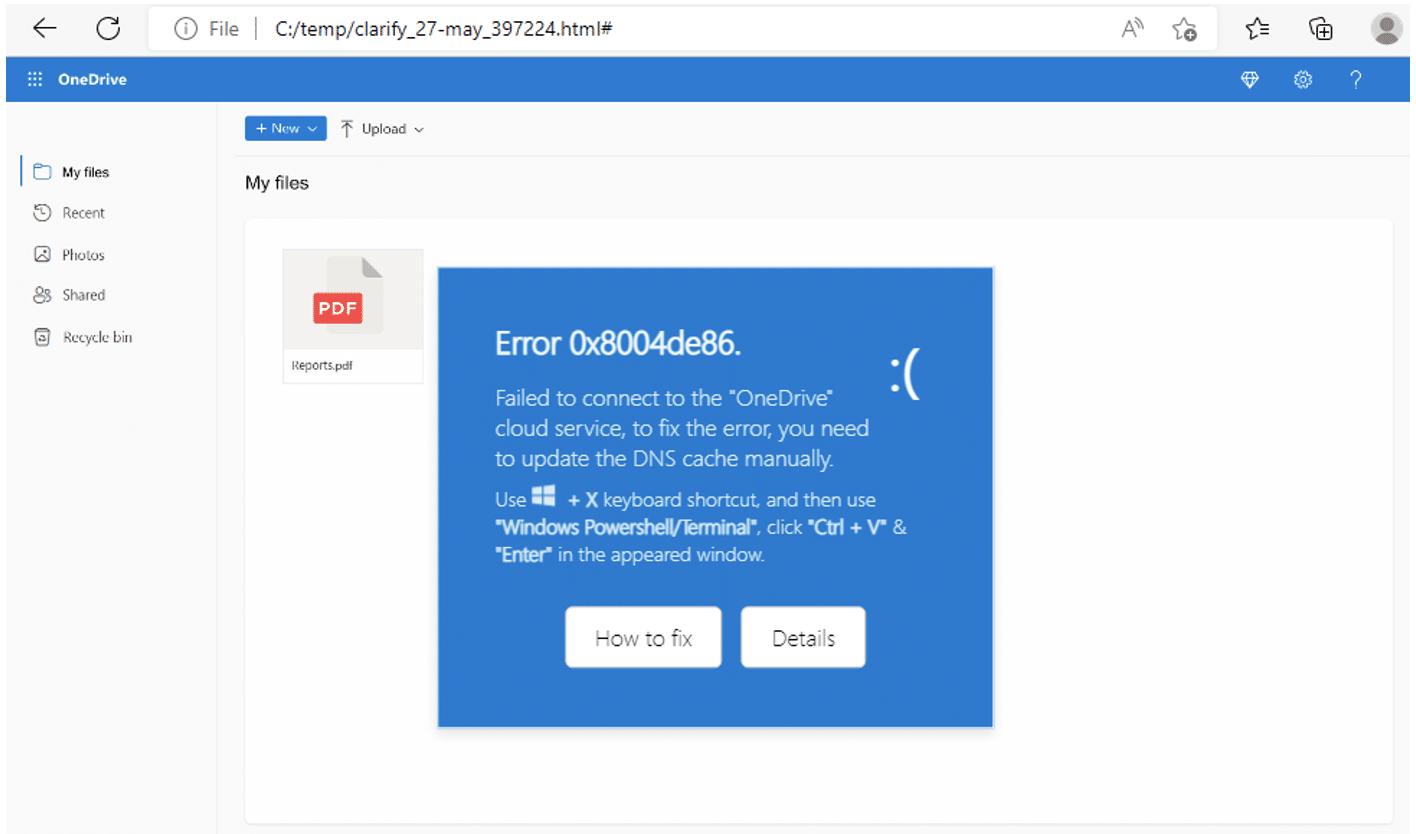

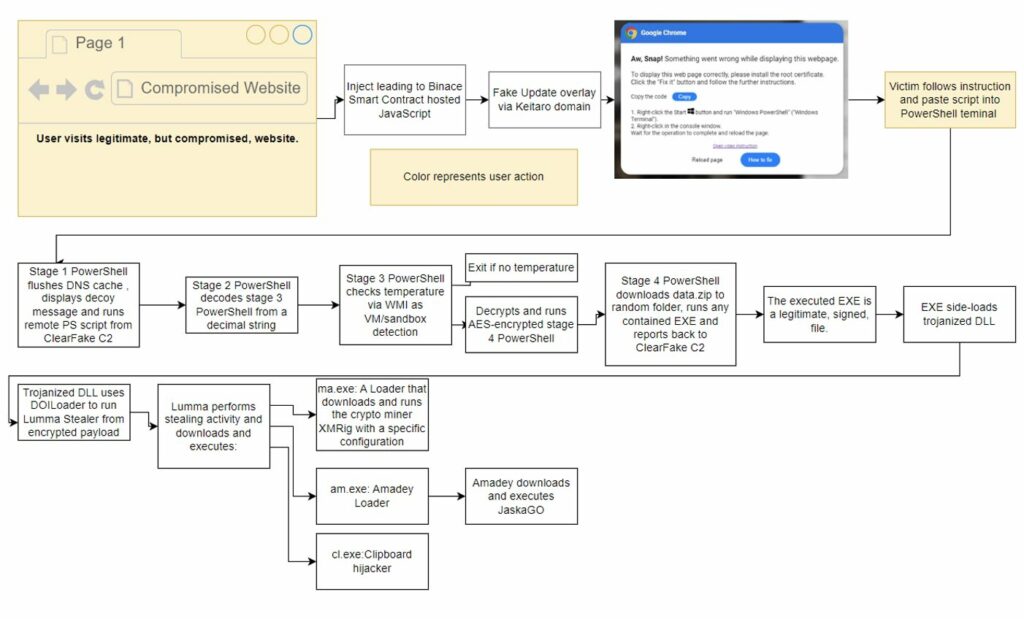

Campagna ClearFake

Nel caso di ClearFake, quando un utente visita un sito web compromesso, un’iniezione carica uno script malevolo che successivamente carica un secondo script se supera vari controlli. Questo porta a un falso avviso che istruisce l’utente a installare un “certificato root” per visualizzare correttamente il sito. Se l’utente segue le istruzioni, lo script PowerShell viene eseguito, scaricando ulteriori script e payload dannosi.

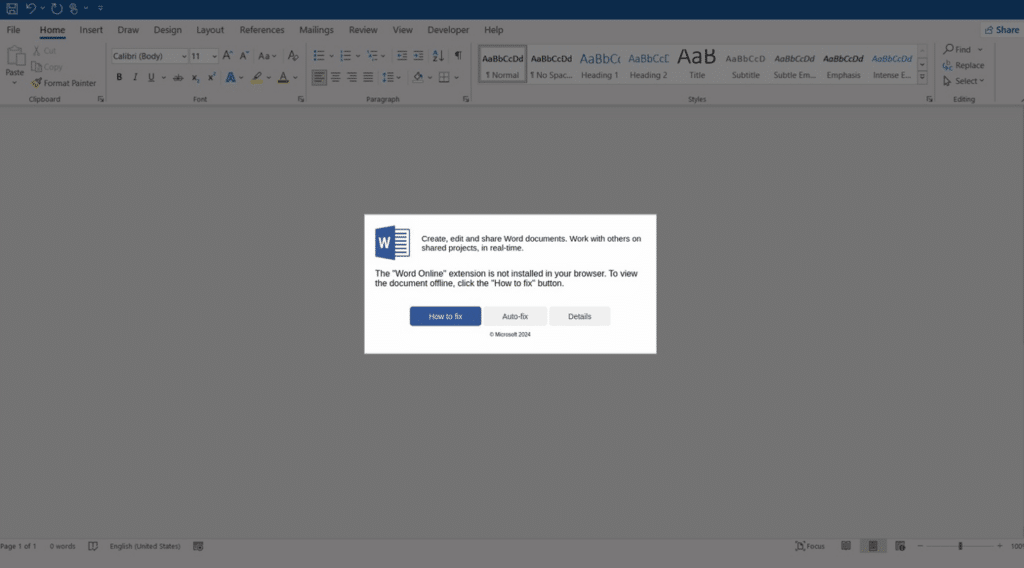

Campagna TA571

TA571 utilizza allegati HTML che mostrano una pagina simile a Microsoft Word con un messaggio di errore, chiedendo all’utente di copiare uno script PowerShell nel terminale. Questo metodo è stato osservato in varie campagne nel corso della primavera 2024, utilizzando esche visive diverse e variando tra l’uso del terminale PowerShell e la finestra di dialogo Esegui.

Dettagli delle Campagne

I dettagli delle campagne includono:

- Utilizzo di script PowerShell per eseguire ulteriori download di malware come DarkGate, NetSupport RAT, e altri.

- Iniezioni di codice malevolo tramite JavaScript lato browser.

- Vari metodi di encoding del codice malevolo per evitare il rilevamento.

Misure di Protezione

Le aziende, secondo Proofpoint, devono formare gli utenti a riconoscere tali attività e segnalare comportamenti sospetti ai loro team di sicurezza. È essenziale integrare questa formazione nei programmi di formazione esistenti. Inoltre, la prevenzione del rilevamento e del blocco dei contenuti malevoli prima che raggiungano gli utenti è fondamentale.

Questa tecnica di attacco richiede un’interazione significativa da parte dell’utente, ma l’ingegneria sociale utilizzata è astuta, presentando un avviso autoritario apparentemente proveniente dal sistema operativo. Le organizzazioni devono rimanere vigili e adottare misure preventive per proteggere i loro sistemi da tali attacchi innovativi.