Le recenti indagini hanno evidenziato come gruppi di hacker affiliati alla Corea del Nord stiano utilizzando LinkedIn come piattaforma per condurre sofisticati attacchi informatici e, attraverso false operazioni di reclutamento, i criminali diffondono il malware COVERTCATCH, puntando a sviluppatori e professionisti della tecnologia. Questo metodo rientra in una serie di campagne di ingegneria sociale mirate a settori ad alto rischio come il Web3 e le criptovalute.

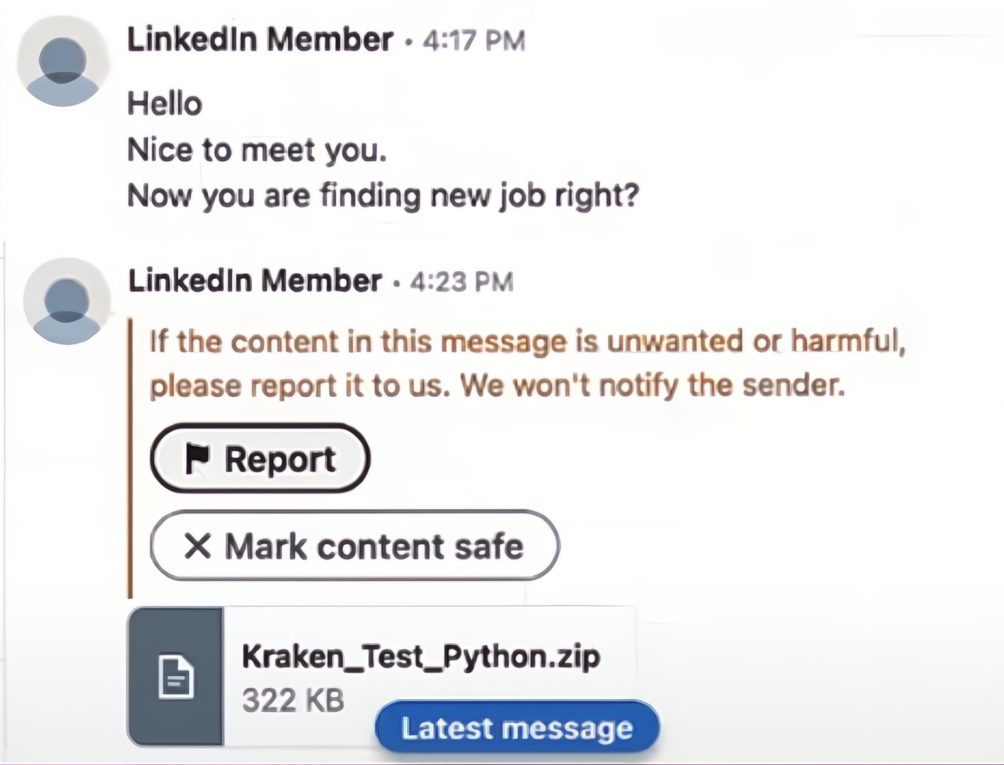

L’operazione inizia con una conversazione su LinkedIn, seguita dall’invio di un file ZIP contenente una sfida di codifica Python. In realtà, il file nasconde COVERTCATCH, un malware progettato per compromettere i sistemi macOS. Una volta installato, il malware scarica un payload di seconda fase che si stabilisce sul sistema tramite Launch Agents e Launch Daemons, consentendo agli aggressori di mantenere il controllo del dispositivo infetto.

L’ingegneria sociale dietro gli attacchi

Gli attacchi basati su LinkedIn non sono una novità. La Corea del Nord ha già condotto campagne simili, come “Operation Dream Job” e “Contagious Interview“. In questi casi, i criminali utilizzano temi legati al lavoro per ingannare le vittime, che credono di essere in contatto con aziende legittime o reclutatori. Una delle tattiche più comuni consiste nell’invio di file compromessi, come documenti PDF contenenti descrizioni di lavoro o contratti, che in realtà distribuiscono malware come RustBucket e KANDYKORN.

Questi attacchi non si limitano solo a diffondere malware, ma possono anche compromettere la sicurezza aziendale. I criminali informatici, una volta ottenuto l’accesso, sfruttano la vulnerabilità per rubare credenziali, eseguire movimenti laterali all’interno delle reti aziendali e compromettere portafogli di criptovalute. Questo tipo di minacce rappresenta un rischio significativo, soprattutto per le aziende del settore Web3, dove le perdite possono essere immediate e devastanti.

L’importanza di difendersi da questi attacchi

Le indagini condotte da Mandiant e supportate da avvisi del Federal Bureau of Investigation (FBI) sottolineano come questi attacchi siano spesso ben orchestrati e mirati. Gli aggressori nordcoreani conducono ricerche approfondite sulle vittime, raccogliendo informazioni personali e professionali per rendere più credibili le interazioni. Questa attenzione ai dettagli rende difficile identificare gli attacchi, aumentando le probabilità di successo per i criminali.

Una volta stabilito un contatto, gli hacker passano settimane, se non mesi, a costruire un rapporto di fiducia con le vittime, con l’obiettivo finale di distribuire malware. Gli attacchi mirati al settore delle criptovalute non sono casuali: rappresentano un tentativo diretto di raccogliere fondi per la Corea del Nord, che affronta sanzioni internazionali e cerca alternative illegali per sostenere il proprio regime.