Microsoft Threat Intelligence ha rilevato che il gruppo hacker nordcoreano Emerald Sleet, noto anche come Kimsuky o VELVET CHOLLIMA, ha sviluppato una nuova tecnica di attacco che sfrutta PowerShell per ottenere il controllo dei dispositivi delle vittime.

L’operazione, individuata a partire da gennaio 2025, si distingue dalle tradizionali campagne di spear-phishing utilizzate dal gruppo, introducendo un approccio più interattivo per indurre le vittime a compromettere i propri sistemi.

I principali obiettivi includono:

- Ricercatori ed esperti di affari internazionali, specialmente quelli che si occupano di Corea del Nord e Asia nord-orientale.

- ONG, enti governativi, media e agenzie diplomatiche in Nord America, Sud America, Europa ed Est Asia.

Vediamo nel dettaglio il funzionamento dell’attacco e le strategie di mitigazione consigliate.

Come funziona l’attacco Emerald Sleet: dalla persuasione all’infezione

L’attacco segue un processo ben strutturato, con Emerald Sleet che si presenta come un funzionario del governo sudcoreano per guadagnare la fiducia della vittima.

- Costruzione del rapporto

- Gli hacker contattano la vittima tramite email o social media, fingendosi esperti di politica internazionale.

- Dopo settimane o mesi di comunicazione, inviano un’email con un allegato PDF apparentemente innocuo.

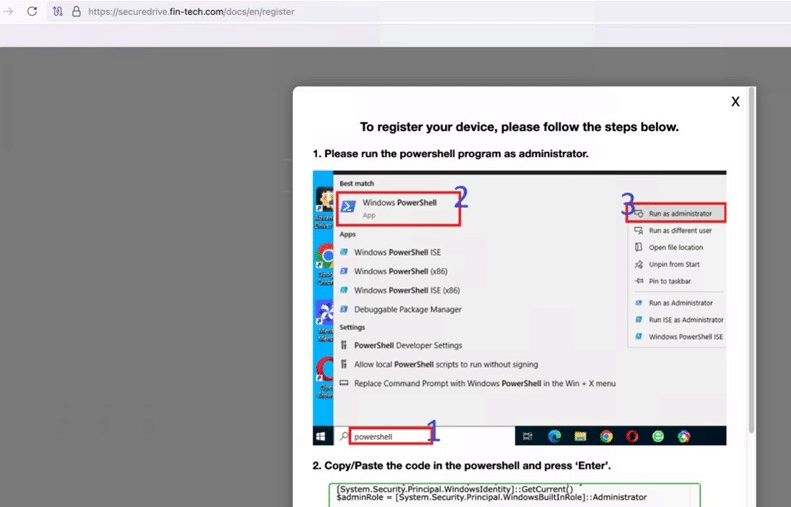

- Inganno tramite registrazione del dispositivo

- La vittima viene invitata a cliccare un link per “registrare il dispositivo” e poter accedere al documento PDF.

- Il link conduce a una pagina con istruzioni dettagliate su come aprire PowerShell come amministratore e incollare un codice fornito dall’attaccante.

- Compromissione del dispositivo

- Se la vittima esegue il codice in PowerShell con privilegi elevati, il malware installa uno strumento di accesso remoto basato su browser.

- Viene scaricato un file di certificato con un PIN hardcoded, utilizzato per registrare il dispositivo presso un server di comando e controllo.

- Gli attaccanti ottengono così accesso permanente al sistema, consentendo esfiltrazione di dati, sorveglianza e possibili attacchi successivi.

Microsoft ha identificato questa tecnica in un numero limitato di attacchi fino ad oggi, ma sottolinea che rappresenta una nuova direzione nelle operazioni di cyber spionaggio nordcoreane.

Perché Emerald Sleet utilizza questa nuova tecnica?

Lazarus Group e i gruppi affiliati, tra cui Kimsuky, hanno storicamente utilizzato attacchi basati su documenti malevoli e sfruttamento di vulnerabilità software. Tuttavia, il recente spostamento verso attacchi social engineering avanzati indica una volontà di evitare il rilevamento da parte dei sistemi di sicurezza tradizionali.

Le ragioni dietro questa evoluzione sono:

- Bypassare le protezioni avanzate: molti antivirus e sistemi EDR (Endpoint Detection and Response) bloccano allegati sospetti, ma è più difficile rilevare un comando PowerShell eseguito volontariamente dall’utente.

- Maggiore persuasione e credibilità: costruire un rapporto con la vittima aumenta la probabilità che segua le istruzioni senza sospetti.

- Accesso più persistente ai dispositivi compromessi: l’utilizzo di certificati e PIN rende più difficile per l’utente individuare e rimuovere la minaccia.

Mitigazione e protezione: come difendersi dagli attacchi Emerald Sleet

Microsoft ha fornito una serie di raccomandazioni di sicurezza per proteggere utenti e aziende da questo nuovo attacco:

- Evitare di eseguire comandi PowerShell non verificati, soprattutto se forniti tramite email o social media.

- Bloccare l’esecuzione di script PowerShell non firmati nelle policy aziendali.

- Utilizzare Microsoft Defender XDR, che rileva le attività sospette legate a Emerald Sleet.

- Formare gli utenti aziendali su phishing avanzato e ingegneria sociale, per ridurre il rischio di compromissione.

- Implementare regole di riduzione della superficie di attacco, impedendo l’esecuzione non autorizzata di PowerShell come amministratore.

Microsoft ha confermato di aver notificato direttamente i clienti che sono stati presi di mira o compromessi, fornendo loro dettagli specifici per la protezione degli account.

Una nuova sfida nella guerra informatica nordcoreana

L’adozione di una tecnica più persuasiva e mirata da parte di Emerald Sleet/Kimsuky segna una svolta nelle strategie di cyber spionaggio della Corea del Nord. Il passaggio dall’uso di malware tradizionale alla manipolazione psicologica e tecnica dimostra un’evoluzione significativa delle capacità offensive del gruppo.

Le aziende, gli enti governativi e gli individui coinvolti in affari internazionali e sicurezza devono rafforzare le proprie difese, adottando strategie di protezione avanzate per evitare di cadere vittime di questo nuovo metodo di attacco.