Sommario

Il malware bancario Coyote sta espandendo il suo raggio d’azione, minacciando oltre 1.030 siti web e 73 istituti finanziari, con un impatto significativo soprattutto in Brasile.

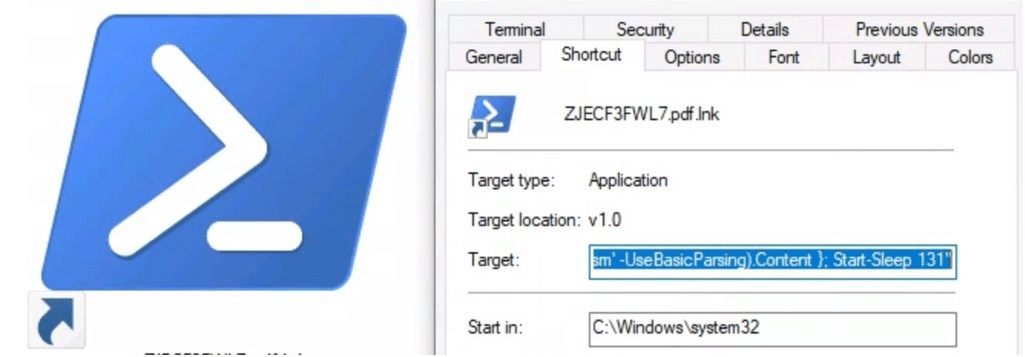

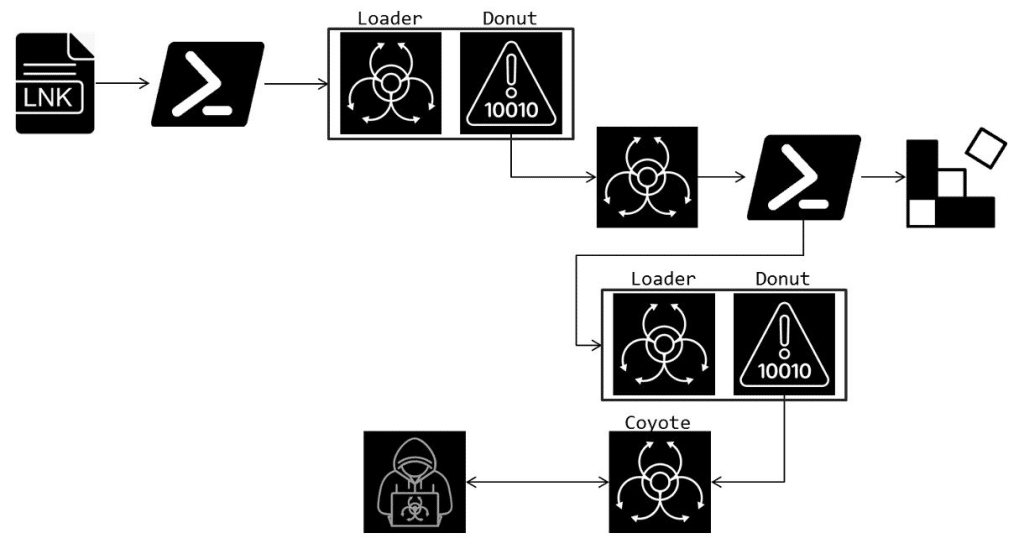

Scoperto inizialmente da Kaspersky nel 2024, il trojan è stato recentemente analizzato da Fortinet FortiGuard Labs, che ha rivelato una nuova catena di infezione basata su file LNK e comandi PowerShell. Questo metodo permette a Coyote di bypassare molti sistemi di sicurezza tradizionali e di infiltrarsi nei dispositivi Windows, eseguendo operazioni di spionaggio avanzate.

Come si diffonde il malware Coyote?

L’uso dei file LNK per l’infezione iniziale

L’ultima variante del malware utilizza file Windows Shortcut (LNK) per avviare un comando PowerShell che scarica il codice dannoso da un server remoto. Questo metodo permette a Coyote di:

- Evitare l’uso di file eseguibili che potrebbero essere facilmente rilevati dagli antivirus.

- Utilizzare PowerShell per eseguire codice malevolo direttamente in memoria.

- Stabilire persistenza modificando il registro di Windows, così da eseguire il malware a ogni avvio del sistema.

Tecniche avanzate di evasione e attacco

Una volta attivato, il malware esegue una serie di operazioni:

- Raccolta delle informazioni di sistema, incluso l’elenco degli antivirus installati.

- Codifica in Base64 dei dati raccolti, per poi trasmetterli a un server remoto.

- Controllo dei siti visitati dall’utente: se la vittima accede a uno degli 1.030 siti bancari e finanziari presi di mira, Coyote attiva meccanismi di furto dati.

A seconda del sito visitato, il malware può:

- Catturare schermate dell’attività dell’utente.

- Mostrare pagine di phishing sovrapposte per rubare credenziali di accesso.

- Attivare un keylogger per registrare password e dati sensibili.

Un attacco più sofisticato rispetto al passato

La precedente versione di Coyote utilizzava Squirrel Installer e Node.js per iniettare il payload. Ora, la tecnica basata su file LNK e PowerShell riduce la necessità di eseguibili visibili, rendendo il malware più stealth e difficile da individuare.

Inoltre, la nuova variante ha ampliato il numero di obiettivi, prendendo di mira:

- Piattaforme di criptovaluta brasiliane, tra cui mercadobitcoin.com.br e bitcointrade.com.br.

- Siti di e-commerce e servizi finanziari locali.

- Hotel e servizi di prenotazione, come blumenhotelboutique.com.br e fallshotel.com.br.

Questa espansione suggerisce che i cybercriminali dietro Coyote non si stanno limitando alle banche, ma stanno cercando di colpire un’ampia gamma di settori economici, aumentando le probabilità di successo delle loro campagne.

Cosa significa per gli utenti e le aziende?

🔺 Maggiore attenzione ai file LNK sospetti

I file di collegamento (LNK) possono sembrare innocui, ma se ricevuti via email o scaricati da fonti non affidabili possono nascondere minacce gravi.

🔺 Aggiornamento costante degli strumenti di sicurezza

Gli antivirus tradizionali potrebbero non rilevare immediatamente minacce basate su PowerShell e file LNK, quindi è fondamentale utilizzare soluzioni di sicurezza che analizzano il comportamento dei file.

🔺 Verifica delle credenziali bancarie e protezione dagli attacchi di phishing

Gli utenti che accedono ai siti presi di mira dovrebbero abilitare l’autenticazione a due fattori (2FA) e controllare eventuali anomalie nei loro conti.

Il trojan bancario Coyote rappresenta una delle minacce più sofisticate degli ultimi mesi, con una diffusione mirata e tecniche di evasione avanzate.

L’uso di file LNK e PowerShell come vettori d’attacco riduce il rischio di rilevamento, mentre l’espansione a piattaforme finanziarie, e-commerce e criptovalute mostra che gli attaccanti stanno diversificando le loro strategie.

Per difendersi, secondo Fortinet, è essenziale aggiornare i software di sicurezza, diffidare dei file sospetti e proteggere i dati sensibili con misure di autenticazione avanzate.