Ricercatori di sicurezza informatica hanno scoperto attacchi da parte di un attore avanzato che utilizza un “framework malevolo mai visto prima” chiamato CommonMagic e un nuovo backdoor chiamato PowerMagic. Entrambi i malware sono stati utilizzati sin da settembre 2021 in operazioni che continuano ad oggi e che prendono di mira organizzazioni nei settori amministrativo, agricolo e dei trasporti per scopi di spionaggio.

Gli esperti dell’azienda di cybersecurity Kaspersky affermano che gli hacker sono interessati a raccogliere dati da vittime a Donetsk, Lugansk e Crimea. Una volta all’interno della rete delle vittime, gli aggressori alla base della campagna di spionaggio CommonMagic possono utilizzare plugin separati per rubare documenti e file (DOC, DOCX, XLS, XLSX, RTF, ODT, ODS, ZIP, RAR, TXT, PDF) da dispositivi USB. Il malware utilizzato può anche scattare screenshot ogni tre secondi utilizzando l’API Windows Graphics Device Interface (GDI).

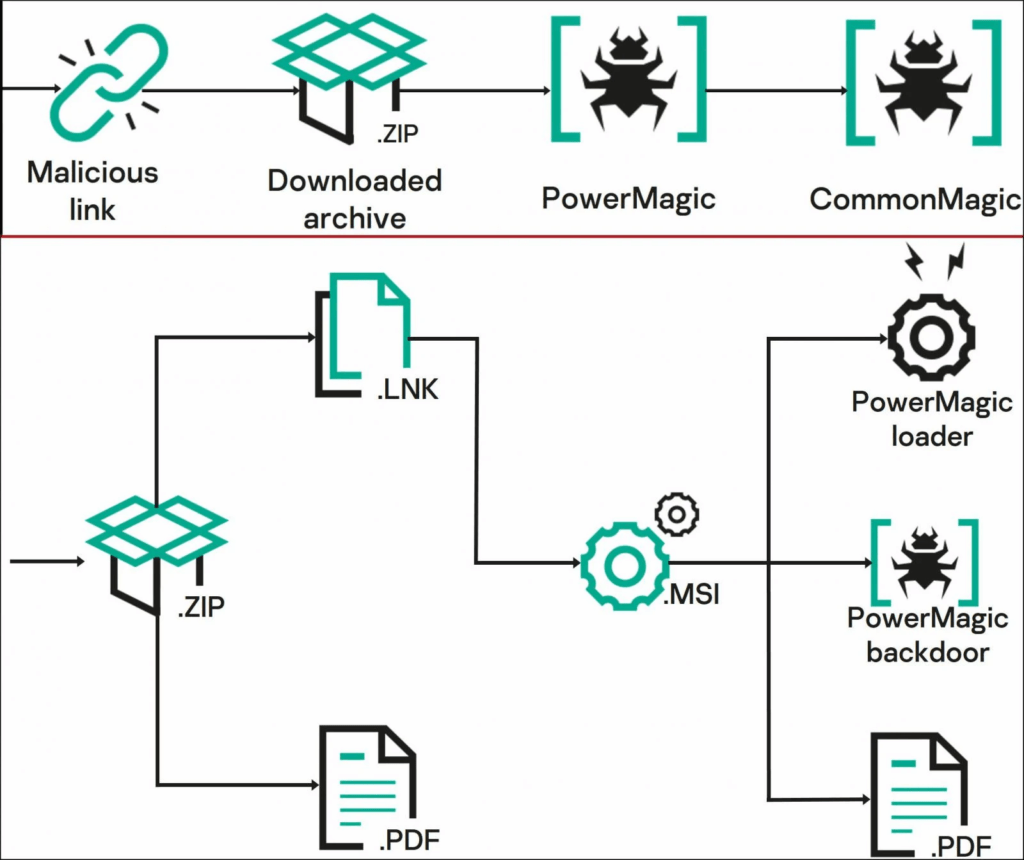

I ricercatori ritengono che il vettore di infezione iniziale sia lo spear phishing o un metodo simile per fornire un URL che punta a un archivio ZIP contenente un file LNK malevolo. Avviando il file LNK malevolo si infetta il sistema con un backdoor basato su PowerShell precedentemente sconosciuto, chiamato PowerMagic dai ricercatori, a causa di una stringa nel codice del malware.

source: Kaspersky

Il backdoor comunica con il server di comando e controllo (C2) per ricevere istruzioni e caricare i risultati utilizzando cartelle OneDrive e Dropbox. In seguito all’infezione da PowerMagic, i bersagli sono stati infettati da CommonMagic, una raccolta di strumenti malevoli che i ricercatori non avevano mai visto prima di questi attacchi.

Il framework CommonMagic ha diversi moduli che iniziano come eseguibili autonomi e utilizzano pipe denominate per comunicare. L’analisi di Kaspersky ha rivelato che gli hacker hanno creato moduli dedicati per vari compiti, dall’interazione con il server C2 alla crittografia e decriptazione del traffico proveniente dal server di comando, al furto di documenti e alla cattura di screenshot.

Nonostante la tecnica e i metodi visti negli attacchi CommonMagic non siano complessi o innovativi, Kaspersky afferma che il metodo si è dimostrato efficace. I ricercatori hanno scoperto un’infezione attiva nell’ottobre dello scorso anno, ma hanno rintracciato alcuni attacchi di questo attore delle minacce vecchi di settembre 2021.