Nel maggio 2023, Mark Parsons del team Sophos Managed Detection and Response (MDR) ha scoperto una complessa operazione di cyber spionaggio sponsorizzata dallo stato cinese, denominata “Crimson Palace”. Questa operazione ha preso di mira un’organizzazione governativa di alto profilo nel sud-est asiatico. L’indagine ha rivelato tre cluster distinti di attività di intrusione, attivi da marzo a dicembre 2023, utilizzando tecniche avanzate e malware precedentemente non segnalati.

Tecniche di Attacco e Malware Utilizzati

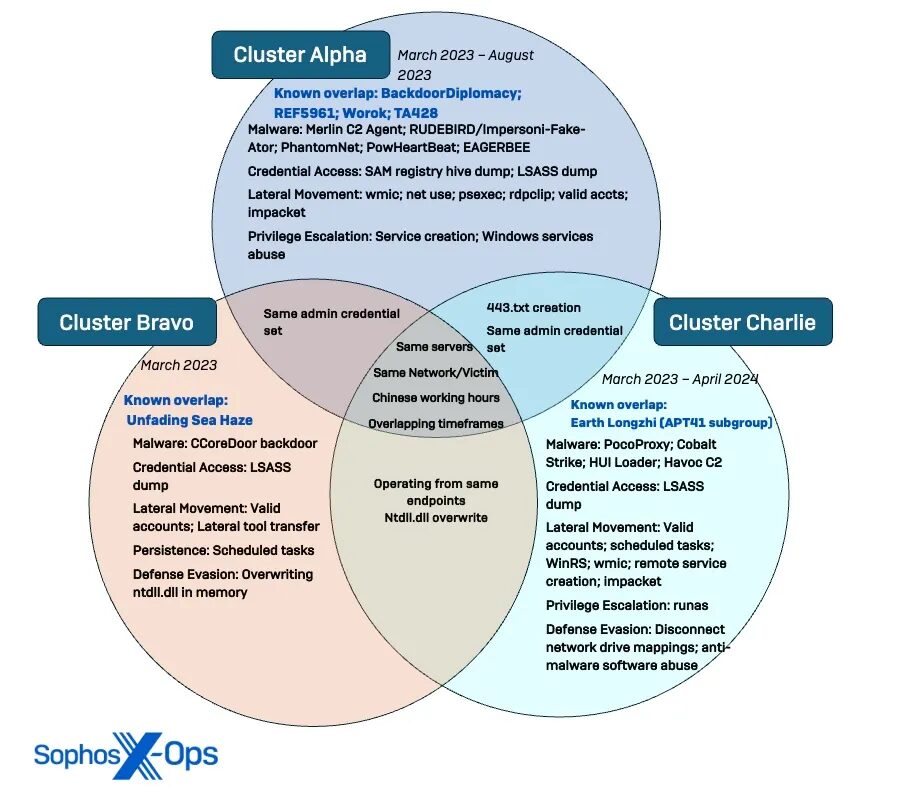

L’operazione Crimson Palace ha sfruttato una tecnica di sideloading DLL che ha coinvolto il componente VMNat.exe di VMware. L’indagine ha identificato tre cluster di attività, denominati Cluster Alpha (STAC1248), Cluster Bravo (STAC1807) e Cluster Charlie (STAC1305). Ogni cluster ha mostrato comportamenti distinti e l’uso di varianti di malware nuove e migliorate, tra cui EAGERBEE, CCoreDoor e PocoProxy.

Cluster Alpha (STAC1248)

Cluster Alpha ha operato da marzo ad agosto 2023, utilizzando numerosi tentativi di sideloading per distribuire vari malware e stabilire canali di comando e controllo (C2) persistenti. Le osservazioni chiave includono l’uso di varianti del malware EAGERBEE, agenti Merlin, backdoor PhantomNet e PowHeartBeat, e il sideloading di DLL uniche abusando di servizi Windows e software legittimi.

Cluster Bravo (STAC1807)

Cluster Bravo è stato attivo per un breve periodo di tre settimane a marzo 2023, concentrandosi sull’uso di account validi per diffondersi lateralmente nella rete e stabilire comunicazioni C2. Questo cluster ha distribuito una backdoor denominata CCoreDoor, utilizzando tecniche di sideloading e la sovrascrittura di ntdll.dll in memoria per eludere le protezioni endpoint.

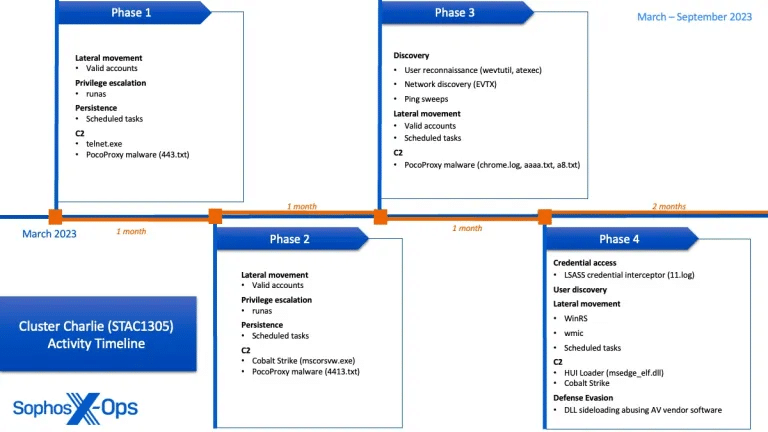

Cluster Charlie (STAC1305)

Cluster Charlie ha operato da marzo ad aprile 2024, con un’alta priorità sulla gestione degli accessi e l’esfiltrazione di informazioni sensibili. Ha utilizzato il malware PocoProxy per mantenere comunicazioni C2 persistenti e ha impiegato loader personalizzati per iniettare beacon Cobalt Strike. Questo cluster ha effettuato ampie attività di ricognizione e raccolta di credenziali.

Tecniche di Evasione e Persistenza

Gli attori delle minacce hanno impiegato numerose tecniche di evasione, come la modifica della memoria per disabilitare le protezioni antivirus e l’uso di strumenti legittimi per eseguire il sideloading di DLL malevole. L’operazione ha anche sfruttato una vasta gamma di strumenti e infrastrutture, sovrapponendosi con gruppi di minacce cinesi noti come BackdoorDiplomacy, REF5961, Worok, TA428 e Earth Longzhi (APT41).

Implicazioni e Misure di Sicurezza

L’operazione Crimson Palace dimostra l’importanza di una caccia alle minacce proattiva e dell’uso di intelligence collaborativa per identificare e contrastare le attività di spionaggio informatico sponsorizzate dallo stato. Le organizzazioni devono adottare misure di sicurezza robuste, tra cui l’implementazione di autenticazione multifattore, la gestione delle patch e la creazione di copie di backup per proteggere le loro infrastrutture critiche.

L’analisi di Sophos rivela un’operazione di cyber spionaggio sofisticata e ben coordinata, che ha preso di mira una grande organizzazione governativa nel sud-est asiatico. Sebbene non sia possibile attribuire con certezza ogni cluster a un gruppo specifico, le evidenze suggeriscono un coordinamento tra attori sponsorizzati dallo stato cinese. Sophos continua a monitorare e investigare queste attività, condividendo le informazioni raccolte con la comunità per migliorare le difese globali contro tali minacce.