Sommario

Il panorama della cybercriminalità mobile si arricchisce di una nuova minaccia definita dagli analisti tra le più sofisticate degli ultimi anni: Crocodilus, un malware progettato per infiltrarsi nei dispositivi Android, ottenere privilegi avanzati sfruttando i servizi di accessibilità e controllare completamente le attività dell’utente, spesso senza lasciare alcuna traccia visibile.

La prima ondata di infezioni è stata rilevata in Spagna e Turchia, ma la struttura modulare e la rapidità con cui si adatta a nuove app suggeriscono un’imminente espansione su scala globale. Secondo ThreatFabric, la maturità tecnica del codice e la varietà di funzionalità dimostrano che Crocodilus non è un esperimento, ma un prodotto finito, pensato per il crimine finanziario su vasta scala.

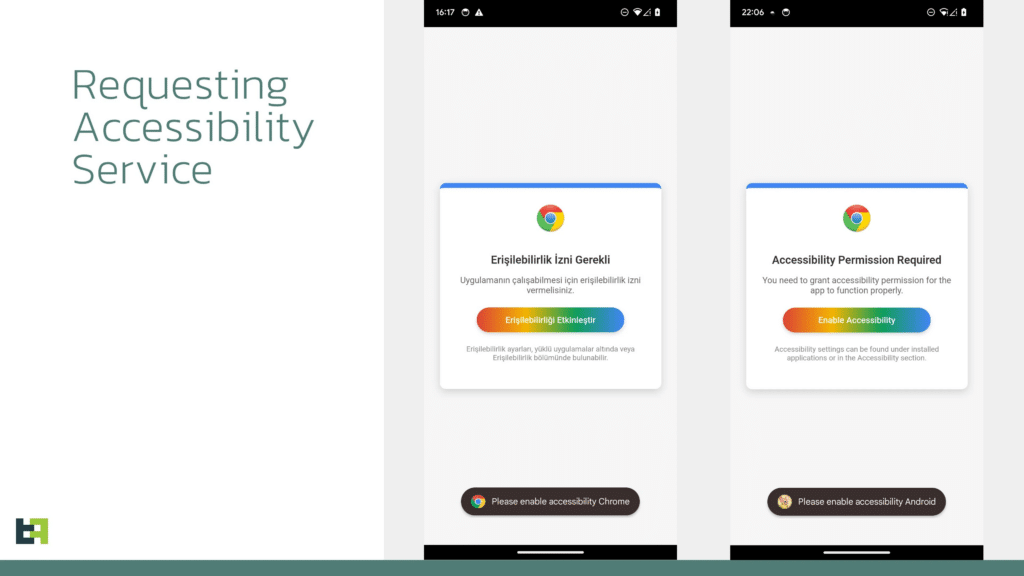

Una nuova generazione di malware che si insinua con finta legittimità

Crocodilus si diffonde tramite un dropper appositamente sviluppato che riesce a eludere le restrizioni imposte dalle versioni recenti di Android. Una volta installata l’app, viene chiesto all’utente di abilitare il servizio di accessibilità, operazione che concede al malware la possibilità di intercettare ogni interazione dell’utente con il dispositivo, compresi i testi digitati, i contenuti delle schermate e le attività nelle app bancarie.

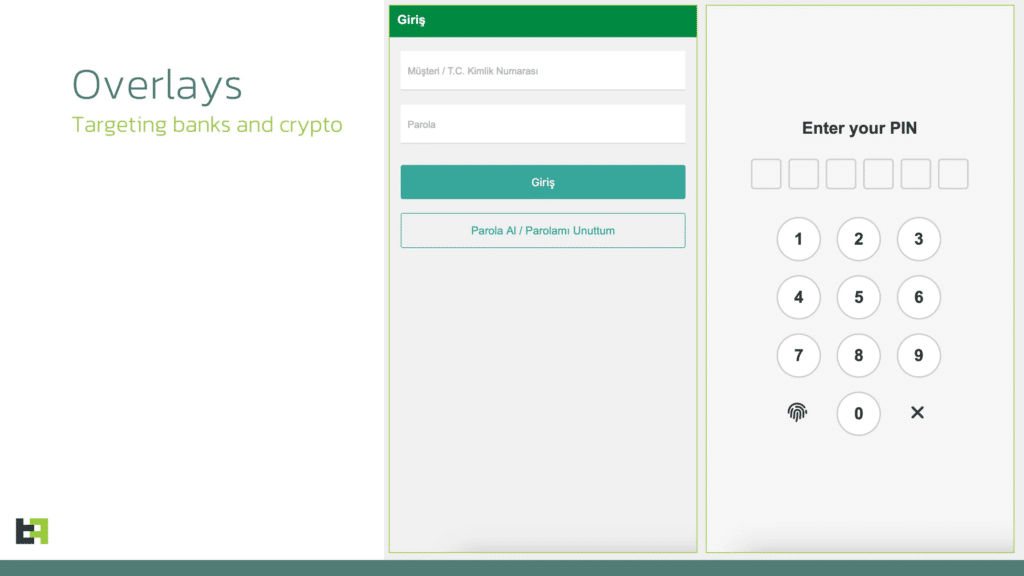

A differenza dei malware meno sofisticati che si limitano a catturare credenziali tramite overlay statici, Crocodilus è in grado di simulare dinamicamente schermate di login, rendendo difficile distinguere l’interfaccia fasulla da quella originale. In questo modo le credenziali vengono sottratte nel momento stesso in cui vengono inserite, senza che l’utente si renda conto della manipolazione in atto.

Keylogger silenzioso e furto di codici OTP da app di autenticazione

Una delle funzionalità più temute di Crocodilus è il keylogger invisibile che sfrutta il logging degli eventi di accessibilità, senza bisogno di acquisire direttamente la tastiera virtuale. Il malware riesce a rilevare il contenuto dei campi di testo mostrati sullo schermo e associarli all’app attiva. Questo permette agli attaccanti di ricostruire con precisione le password inserite, i numeri di carta e persino i codici OTP generati da Google Authenticator o app simili.

La presenza di comandi integrati per accedere all’app Authenticator e leggere i codici memorizzati in tempo reale trasforma il dispositivo infetto in un vettore completo per il furto di identità digitale, bypassando meccanismi di autenticazione a due fattori. I dati vengono poi trasmessi al server di comando del malware, che organizza le informazioni in base ai servizi colpiti.

Controllo remoto totale mascherato da overlay nero

Oltre al furto passivo di dati, Crocodilus può assumere il controllo attivo del dispositivo con una sessione remota completamente invisibile all’utente. Questa tecnica si basa sull’applicazione di un overlay nero a tutto schermo e sulla disattivazione dell’audio, così da nascondere ogni attività eseguita in background.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Durante questo stato, l’attaccante può simulare interazioni con il touchscreen, avviare applicazioni, inviare comandi di digitazione, accedere alla fotocamera e modificare dati sensibili. In scenari bancari, il malware viene utilizzato per completare trasferimenti di denaro, accedere ai portali delle carte di credito o modificare impostazioni di sicurezza, mentre l’utente, ignaro, crede che il telefono sia bloccato o spento.

Ingegneria sociale per compromettere i wallet di criptovalute

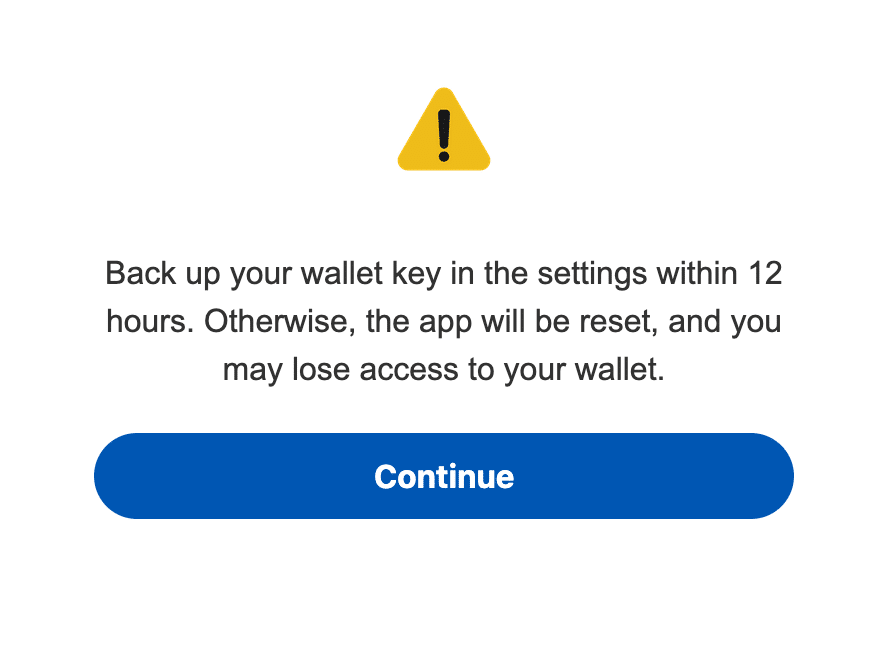

Crocodilus si distingue anche per l’impiego avanzato di ingegneria sociale mirata, in particolare durante l’utilizzo di app per la gestione di criptovalute. Quando rileva l’apertura di un wallet digitale, il malware attiva un messaggio fasullo che invita l’utente a “eseguire il backup della chiave del proprio portafoglio”, minacciando la perdita dei fondi in caso di mancata azione.

Questo messaggio, progettato per apparire autentico, induce l’utente ad accedere alla seed phrase — ovvero la sequenza di parole necessarie per ripristinare il wallet — e a copiarla. L’attività viene registrata dal logger di accessibilità, che invia la chiave privata al server del malware, permettendo al criminale di svuotare completamente il portafoglio in pochi secondi.

Tracce linguistiche e ipotesi sulle origini del codice

Alcuni campioni del malware includono riferimenti al tag “sybupdate”, che secondo ThreatFabric potrebbe collegarsi al noto threat actor “sybra”, già attivo con altri trojan come Hook e Octo. Ulteriori indizi, tra cui messaggi di debug in lingua turca, suggeriscono una provenienza dall’area anatolica o da ambienti criminali legati al mercato clandestino turco.

Nonostante il malware sia tecnicamente indipendente da precedenti minacce, le somiglianze nelle tecniche di debug, struttura e logica interna fanno pensare a una continuità di sviluppo, o almeno all’uso comune di componenti già noti in ambienti RaaS (Ransomware-as-a-Service) mobile.

Difesa possibile ma complessa: la detection comportamentale come unica contromisura

Crocodilus è un esempio emblematico di come i tradizionali antivirus per Android basati su signature siano ormai insufficienti. Le sue funzioni vengono abilitate dinamicamente e attivate solo dopo l’ottenimento dei permessi, rendendo inefficace il rilevamento statico.

La difesa efficace passa quindi attraverso strumenti avanzati di Mobile Threat Defense, capaci di rilevare comportamenti anomali, escalation di privilegi e abusi delle API di accessibilità. È inoltre cruciale limitare la possibilità di installare app da fonti esterne al Play Store e impedire l’attivazione di permessi critici per le app che non li giustificano operativamente.

Crocodilus segna un nuovo livello di rischio nel mobile banking

La velocità con cui Crocodilus è stato in grado di operare con efficacia su target reali dimostra che la criminalità mobile ha raggiunto un nuovo stadio di evoluzione, dove l’attacco non si limita alla frode passiva, ma include la simulazione totale del comportamento dell’utente. In questo scenario, i confini tra malware e attore umano si sfumano, ponendo nuove sfide non solo tecniche ma anche strategiche nella difesa degli ambienti digitali mobili.