Sommario

Nel mondo delle criptovalute, i cryptominer sono software progettati per eseguire complesse operazioni matematiche al fine di minare criptovalute. In pratica, risolvono calcoli crittografici per convalidare le transazioni su una blockchain, ricevendo in cambio una ricompensa in monete digitali. Chi svolge mining in modo lecito utilizza consapevolmente le proprie risorse hardware (come CPU, GPU o appositi dispositivi ASIC) e paga di tasca propria i costi energetici, sperando di trarre profitto dalla ricompensa in criptovaluta ottenuta. Al contrario, il cryptojacking è un’attività illecita: consiste nell’uso non autorizzato delle risorse di calcolo altrui per minare criptovalute a propria insaputa . In altri termini, un criminale infetta o sfrutta dispositivi di vittime ignare (PC, smartphone, server, ecc.) per avviare processi di mining nascosti, intascando i guadagni senza sostenere alcun costo.

La differenza tra mining tradizionale e cryptojacking sta dunque nel consenso e nella legittimità: nel primo caso l’utente ha scelto di minare e si fa carico di hardware, elettricità e manutenzione; nel secondo caso l’attaccante abusa delle macchine altrui (spesso in segreto) per ottenere profitto rubando potenza computazionale. I cryptominer illegali prediligono criptovalute come Monero (XMR), poiché possono essere minate efficacemente con CPU comuni ed offrono un alto grado di anonimato, rendendo difficile tracciare le transazioni .

Impatto sulle prestazioni e risorse: l’esecuzione di un software di mining è altamente onerosa per il sistema e comporta diversi segnali d’allarme. Tra le conseguenze tipiche vi sono ad esempio:

- Rallentamento generale del sistema, con cali di performance evidenti

- Utilizzo anomalo e costante del processore (e/o della GPU) vicino al 100%

- Consumo energetico elevato, che può far lievitare la bolletta elettrica

- Surriscaldamento del dispositivo, con possibile rischio di danni hardware nel lungo periodo

Questi sintomi possono manifestarsi sia nel mining lecito che in caso di cryptojacking, ma nel secondo caso l’utente non ne capisce la causa e subisce inconsapevolmente i disservizi. Un malware di cryptojacking ben fatto tende a mantenere un profilo basso per prolungare il più possibile lo sfruttamento occulto del sistema, ad esempio riducendo leggermente l’uso di risorse per non destare sospetti immediati . Ciò nonostante, se si presta attenzione, l’attività di mining non autorizzata lascia tracce identificabili (come processi sconosciuti in esecuzione, ventole del PC insolitamente rumorose, ecc.). È importante sottolineare che il cryptojacking rappresenta una minaccia informatica seria e in rapida crescita: negli ultimi anni si è assistito a un boom di malware dediti al mining illecito, con tassi di diffusione cresciuti addirittura del 4000% in un solo anno.

Tecniche di Cryptojacking e Minacce Informatiche

I cybercriminali adottano diverse tecniche per installare cryptominer nascosti sui dispositivi delle vittime. Possiamo distinguere due macro-categorie di attacco: il cryptojacking via browser (anche detto browser-based) e il cryptojacking tramite malware installato sul sistema.

Cryptojacking su browser: consiste nell’inserire script di mining all’interno di siti web o annunci pubblicitari malevoli. In questo scenario, basta che l’utente visiti una pagina infetta perché il codice JavaScript di cryptomining venga caricato nel suo browser e inizi immediatamente a sfruttare la CPU del dispositivo per generare criptovaluta, senza consenso. Non c’è bisogno di installare nulla in locale: il miner gira finché la pagina resta aperta (o fino a quando non viene terminato il processo nel browser). Questo tipo di attacco ha guadagnato notorietà con servizi come Coinhive, che alcuni siti hanno persino provato a utilizzare “legalmente” per monetizzare le visite. Tuttavia, ben presto gruppi criminali hanno iniziato a inserirne copie modificate su siti compromessi e annunci pubblicitari fraudolenti, di fatto hijackando (dirottando) la potenza di calcolo di migliaia di navigatori. Ad esempio, è emerso che gli aggressori possono violare siti WordPress e modificarne i file (o i temi) per includere codice JavaScript di mining nascosto; spesso tali script verificano l’user-agent del visitatore ed evitano di attivarsi se individuano crawler come Googlebot, così da non insospettire i motori di ricerca o gli amministratori del sito (Cryptomining e Cryptojacking: come individuarli e rimuoverli – Matrice Digitale). Il cryptojacking via browser generalmente cessa con la chiusura della pagina web infetta, ma resta comunque insidioso: può colpire in massa (tramite siti con alto traffico) e l’utente medio raramente si accorge che il proprio browser stia effettuando calcoli complessi in background.

Cryptojacking tramite malware: in molti casi i miner vengono diffusi attraverso malware veri e propri, installati nel sistema operativo della vittima. Qui rientrano trojan camuffati da programmi leciti, file allegati scaricati con l’inganno (es. via email di phishing) o anche infezioni conseguenti a exploit di vulnerabilità. Una volta eseguito il malware, questo installa un cryptominer persistente che continua a funzionare anche dopo il riavvio del dispositivo, finché non viene scoperto e rimosso. I criminali informatici utilizzano svariate tattiche per inoculare questi miner nelle macchine bersaglio:

- Malvertising e phishing: come accennato, un click incauto su un link o annuncio malevolo può avviare il download di un malware di cryptomining (Cryptomining e Cryptojacking: come individuarli e rimuoverli – Matrice Digitale). Ad esempio, alcune campagne di phishing nascondono miner nei documenti o nei software inviati alla vittima.

- Applicazioni contraffatte: copie infette di software popolari (o versioni pirata di giochi e programmi) vengono distribuite su forum, reti P2P o marketplace non ufficiali. Nel caso recente di “StaryDobry”, i pirati hanno disseminato su reti torrent copie modificate di giochi molto noti (come BeamNG.drive o Garry’s Mod) che, una volta installate, infettano il PC dell’utente con il miner XMRig per Monero. L’utente crede di aver scaricato un gioco funzionante, ma in realtà ha avviato in parallelo un processo occulto di mining.

- Compromissione di server e cloud: sempre più spesso gli attacchi puntano a installare miner su server aziendali, istanze cloud e dispositivi IoT. In questo modo gli aggressori sfruttano infrastrutture potenti – spesso mal configurate o protette debolmente – per estrarre criptovalute su larga scala. È emblematico il caso di botnet specializzate come Kinsing o TeamTNT, che scansionano il web in cerca di server Docker, Redis o Kubernetes esposti, per poi comprometterli e lanciare container di mining di Monero (I sistemi cloud sono il nuovo campo di battaglia per gli attori della minaccia del Crypto Mining – Matrice Digitale). Secondo un rapporto Trend Micro, c’è una “corsa all’oro” sui sistemi cloud vulnerabili: gruppi di cryptominers rivali si contendono le CPU non patchate, arrivando persino a rimuovere miner concorrenti dal sistema vittima pur di monopolizzare le risorse (I sistemi cloud sono il nuovo campo di battaglia per gli attori della minaccia del Crypto Mining – Matrice Digitale).

Indipendentemente dalla modalità d’infezione, il risultato per le vittime è simile: dispositivi rallentati e risorse prosciugate. Nelle aziende, un cryptominer annidato in server di produzione può degradare servizi critici e incidere pesantemente sui costi operativi (si stima fino a un +600% dei costi energetici per ogni macchina infetta) (I sistemi cloud sono il nuovo campo di battaglia per gli attori della minaccia del Crypto Mining – Matrice Digitale). Inoltre, la presenza di un malware di cryptojacking all’interno di una rete aziendale rappresenta un serio rischio di sicurezza: spesso questi attacchi fungono da precursori di compromissioni più gravi, in quanto gli attori di minaccia potrebbero sfruttare l’accesso ottenuto per attività ulteriori. Non di rado, infatti, i gruppi criminali installano inizialmente miner per monetizzare subito l’accesso ai sistemi, pianificando poi vendite di accesso ad altri criminali (che vi installeranno ransomware, backdoor o ruberanno dati) (I sistemi cloud sono il nuovo campo di battaglia per gli attori della minaccia del Crypto Mining – Matrice Digitale). In sintesi, un sistema sotto attacco di cryptojacking non solo subisce un danno economico/performance immediato, ma è anche compromesso a livello di sicurezza e va considerato ostaggio di criminali finché non viene bonificato.

Va detto che gli autori di questi malware affinano continuamente le loro tecniche per nascondere la presenza dei miner. Alcuni cryptojacker utilizzano offuscamento del codice (es. crittografia) per celare le istruzioni di mining nei file, e integrano funzioni anti-analisi che bloccano l’esecuzione se rilevano di essere in un ambiente virtuale o sotto debug (StaryDobry: Nuova minaccia che utilizza i torrent per distribuire il miner XMRig – Matrice Digitale). Altri adottano meccanismi di persistenza e avvio automatico, ad esempio installandosi come servizi di sistema apparentemente legittimi, in modo da riavviarsi ad ogni boot. Ciò rende più difficile il rilevamento tramite antivirus tradizionali . Un caso avanzato ha visto un malware di cryptojacking avviare il mining solo quando l’utente non era attivo al computer, sospendendo immediatamente l’attività se la vittima riprendeva l’uso del dispositivo, così da mascherare ogni rallentamento sospetto. Queste tattiche di evasione permettono ai cryptominer di restare in funzione per mesi senza destare sospetti, prosciugando silenziosamente risorse computazionali in attesa di essere scoperti.

Casi Reali di Cryptojacking – Attacchi Documentati su Matrice Digitale

Diamo ora uno sguardo ad alcuni casi reali di cryptojacking riportati dalla testata Matrice Digitale, per capire concretamente come avvengono questi attacchi, quali strumenti vengono utilizzati e quali impatti hanno avuto sulle vittime.

Caso 1: Cryptojacking su Cloud – Operazione da 3,5 milioni di dollari

Uno dei casi più clamorosi è quello di Charles O. Parks III, un uomo negli USA che tra gennaio e agosto 2021 ha orchestrato un’enorme operazione di cryptojacking sfruttando servizi cloud di terze parti (Cybercrime in USA: dagli attacchi APT al cryptojacking – Matrice Digitale). Parks, noto con l’alias “CP3O”, ha utilizzato false identità e società fittizie per creare account presso due grandi provider cloud nello stato di Washington. Grazie a queste credenziali fraudolente, è riuscito ad ottenere l’accesso a potenti risorse di calcolo (server di fascia alta normalmente costosi da noleggiare) con l’intento di usarle per il mining di criptovalute su vasta scala. In pratica, ha “affittato” hardware cloud senza mai pagare il conto.

Nel periodo in cui ha operato, Parks ha avviato il mining di varie criptovalute – tra cui Ethereum, Litecoin e Monero – sfruttando al massimo i server cloud ottenuti. Per evitare di essere scoperto o sospeso dai provider, pare abbia persino promesso futuri pagamenti e utilizzato stratagemmi per eludere i controlli automatici sui consumi anomali di risorse. L’esito? In pochi mesi è riuscito a minare criptovalute per un valore stimato intorno ai 970.000 dollari, accumulando però un debito di oltre 3,5 milioni di dollari nei confronti dei provider per i servizi cloud utilizzati e mai pagati. I proventi illeciti sono stati successivamente riciclati tramite exchange di criptovalute e perfino attraverso un marketplace di NFT a New York, nel tentativo di ripulire e nascondere la traccia delle transazioni. Parks ha utilizzato quel denaro per finanziare un tenore di vita lussuoso (acquistando auto di prestigio, gioielli e viaggi in prima classe)

Alla fine, questa frode al cloud non è passata inosservata: Parks è stato arrestato e rischia una pena fino a 20 anni di carcere. Il caso di Charles O. Parks III dimostra come il cryptojacking non coinvolga solo malware nascosti nei PC personali, ma possa assumere forme inedite come lo sfruttamento fraudolento di infrastrutture cloud su larga scala. Come sottolineato dalle autorità, questa vicenda evidenzia l’importanza per le aziende di monitorare attentamente l’utilizzo delle risorse cloud, poiché gli attori malevoli vedono nei server online un bersaglio ghiotto per operazioni di mining clandestine. Un controllo rigoroso sui consumi anomali e sui costi può aiutare a rilevare tempestivamente utilizzi impropri prima che diventino esorbitanti.

Caso 2: Malware “StaryDobry” – Miner nascosto nei Torrent di videogiochi

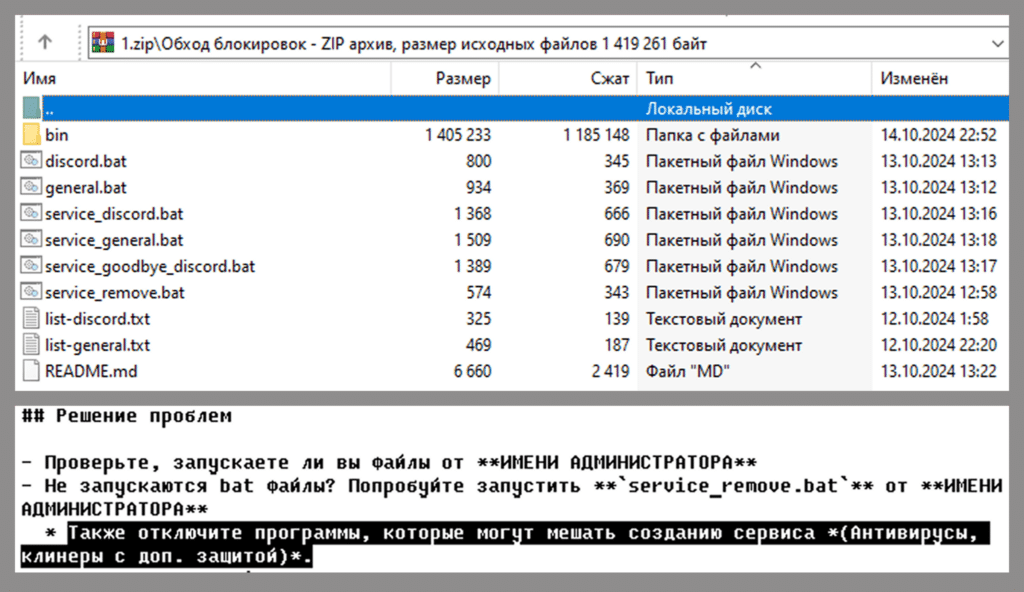

Un altro attacco documentato riguarda StaryDobry, il nome in codice di una nuova minaccia informatica scoperta alla fine del 2024 e tuttora in evoluzione. In questo caso i criminali hanno scelto come vettore di diffusione i torrent, caricando online versioni pirata contraffatte di videogiochi molto popolari. All’apparenza sono normali giochi craccati, ma in realtà contengono al loro interno un malware che installa il miner XMRig sul computer di chi li avvia.

Secondo l’analisi pubblicata, i file infetti circolavano già da settembre 2024, ma la campagna malevola è stata individuata dai ricercatori solo il 31 dicembre 2024 . Titoli famosi come BeamNG.drive, Garry’s Mod e Dyson Sphere Program erano tra quelli utilizzati come esca. Migliaia di utenti in tutto il mondo (principalmente in Russia, Brasile, Germania, Bielorussia e Kazakistan stando ai dati raccolti hanno inconsapevolmente infettato i propri PC scaricando questi giochi pirata. Una volta installato il gioco compromesso, il malware StaryDobry avvia in background il miner XMRig, che sfrutta immediatamente la potenza di calcolo del dispositivo per generare Monero senza il consenso o la conoscenza dell’utente

Ciò che rende insidioso StaryDobry è la varietà di tecniche avanzate implementate per evitare la rilevazione e massimizzare la diffusione. Il codice del malware è offuscato con crittografia AES per renderne difficile l’identificazione da parte degli antivirus. Inoltre, il programma effettua controlli anti-debug e anti-VM: se rileva di girare in un ambiente di analisi (come una sandbox o un debugger), interrompe l’esecuzione, frustrando i tentativi dei ricercatori di studiarlo . StaryDobry configura anche meccanismi di persistenza, assicurandosi di avviarsi automaticamente ad ogni riavvio del sistema infetto. Tutte queste accortezze rendono il malware difficilmente rilevabile e gli permettono di restare operativo a lungo, sfruttando la CPU della vittima in modo continuativo.

L’impatto per gli utenti colpiti è notevole. Chi ha installato uno di questi giochi infetti ha riscontrato presto gravi rallentamenti del computer, dovuti all’uso intensivo della CPU da parte del miner in background . Molti hanno notato il dispositivo diventare insolitamente caldo e rumoroso, con le ventole al massimo, e hanno subito un aumento dei consumi energetici (bollette più salate) senza apparente motivo. Oltre ai disagi prestazionali, c’è un ulteriore pericolo: gli autori di StaryDobry potrebbero aggiornare il malware per eseguire azioni ancora più dannose sui PC infetti. Ciò significa che, se il miner resta inosservato, la macchina della vittima rimane vulnerabile e potenzialmente aperta a futuri abusi (come l’installazione di altri malware). Questo caso mette in luce come anche attività apparentemente “banali” come il download di giochi pirata possano nascondere insidie cyber pericolose, e come i criminali stiano affinando le loro strategie sfruttando la popolarità dei contenuti digitali per diffondere malware a vasta scala.

Caso 3: Supply Chain Attack “MUT-1244” – Cryptominer e furto dati combinati

Un terzo esempio, particolarmente sofisticato, è rappresentato dall’operazione MUT-1244, un attacco alla software supply chain documentato da Matrice Digitale che ha colpito persino professionisti della sicurezza informatica. In questo scenario, gli aggressori (identificati con il codice MUT-1244) hanno compromesso un pacchetto software utilizzato nell’ecosistema WordPress, trasformandolo in un veicolo per diffondere un malware multi-funzione, capace sia di minare criptovaluta sia di rubare dati sensibili.

Gli hacker hanno sfruttato la fiducia nella community open-source pubblicando una versione alterata di un tool legittimo chiamato yawpp (utilizzato per la gestione di contenuti WordPress) (390.000 credenziali WordPress sottratte alla supply chain – Matrice Digitale). Sviluppatori, penetration tester e persino altri criminali informatici hanno inconsapevolmente installato questo pacchetto credendolo autentico, finendo per infettare i propri sistemi. Una volta in esecuzione, il malware inserito in yawpp svolgeva due operazioni principali in parallelo:

- Mining di criptovalute: il malware installava e avviava il software XMRig per minare Monero (XMR), scelto per la sua caratteristica di criptovaluta orientata alla privacy e quindi difficile da tracciare. La particolarità era l’uso di tecniche sofisticate per massimizzare i profitti e al contempo ridurre il rischio di essere scoperti. Ad esempio, il malware monitorava costantemente i processi di sistema e sospendeva immediatamente l’attività di mining se rilevava strumenti di monitoraggio (come Task Manager o altri processi di analisi) attivi. Inoltre, iniziava a minare solo dopo un certo periodo di inattività dell’utente, così che il computer non mostrasse rallentamenti proprio mentre qualcuno lo stava utilizzando. Questi accorgimenti permettevano al miner di operare furtivamente sullo sfondo.

- Furto di dati sensibili: parallelamente al mining, ogni 12 ore il malware raccoglieva dal sistema infetto una serie di informazioni riservate – ad esempio chiavi SSH e cronologia della shell (bash), dati di configurazione di rete, variabili d’ambiente e altri dettagli utili . Questi dati venivano poi inviati ai server degli attaccanti attraverso canali crittografati (come servizi di cloud storage tipo Dropbox e File.io) per evitare intercettazioni. L’obiettivo era chiaro: mentre si guadagnava con il cryptomining, si preparava anche il terreno per eventuali attacchi futuri, disponendo di credenziali e informazioni sottratte alle vittime.

Per garantire la persistenza del malware sui dispositivi infetti, gli autori di MUT-1244 lo hanno fatto travestire da apparente servizio di sistema legittimo. Nello specifico, il programma maligno si installava sotto il nome “Xsession.auth” e si integrava nell’avvio automatico del sistema operativo, così da essere eseguito a ogni reboot della macchina senza destare sospetti. In aggiunta, come già accennato, incorporava meccanismi di evasione attiva: non appena veniva aperto un tool di monitoraggio sul computer vittima, il miner si stoppava, e riprendeva le operazioni solo quando l’utente smetteva di controllare. Questa combinazione di persistenza e furtività ha fatto sì che l’attacco restasse sotto traccia per oltre un anno, durante il quale gli aggressori hanno compromesso un gran numero di sistemi appartenenti anche a figure esperte (tra cui ricercatori e professionisti IT). La campagna ha portato, tra le altre cose, al furto di circa 390.000 credenziali WordPress (da qui il titolo del report) e ha messo in allarme la comunità sulla necessità di verificare sempre l’attendibilità delle dipendenze software utilizzate .

Il caso MUT-1244 è emblematico della crescente sofisticazione degli attacchi di cryptojacking: non si tratta più “solo” di minare criptovalute abusivamente, ma di attacchi multifaccia che uniscono il profitto economico immediato (mining) ad altre attività criminali (spionaggio, furto di dati), il tutto mascherato con estrema cura. È una lezione importante per sviluppatori e aziende: perfino strumenti condivisi tra esperti possono venire alterati per fini malevoli, perciò servono controlli di sicurezza rigorosi anche nella supply chain del software.

Strategie di difesa e mitigazione

Di fronte a minacce di cryptojacking sempre più diffuse e subdole, è fondamentale adottare adeguate strategie di difesa per proteggere i propri sistemi. Ecco alcune best practice e soluzioni pratiche per prevenire e contrastare le infezioni da cryptominer illegali:

- Mantenere sistemi e software aggiornati: molte infezioni avvengono sfruttando vulnerabilità note del sistema operativo o di applicazioni. Installare regolarmente gli aggiornamenti di sicurezza e le patch riduce la superficie d’attacco a disposizione dei malware. Questo vale anche per server e ambienti cloud: una buona igiene digitale (configurazioni sicure, patch management) può impedire ai cryptojacker di penetrare tramite exploit noti o credenziali predefinite.

- Utilizzare antivirus e anti-malware affidabili: dotarsi di soluzioni di sicurezza endpoint efficaci aiuta a individuare e bloccare i miner noti. Molti antivirus moderni sono in grado di rilevare comportamenti anomali legati al mining (es. un processo che usa costantemente troppa CPU) e di neutralizzare il malware prima che causi danni. È importante mantenere questi software sempre aggiornati con le ultime definizioni di virus. In ambito aziendale, l’uso di strumenti avanzati come gli EDR (Endpoint Detection & Response) può facilitare l’identificazione di minacce più sofisticate grazie al monitoraggio continuo dei processi.

- Bloccare gli script di mining nel browser: per difendersi dal cryptojacking via browser, si possono installare estensioni o plugin anti-mining (come NoCoin o simili) che bloccano automaticamente gli script di cryptomining noti durante la navigazione web. Anche molti ad-blocker ormai includono filtri anti-cryptojacking. Inoltre, alcune suite di sicurezza e browser moderni hanno funzionalità integrate per impedire il mining non autorizzato. Attivare queste protezioni aiuta a neutralizzare sul nascere tentativi di inserire miner attraverso pagine web.

- Configurare filtri di rete e firewall: a livello di rete aziendale, è buona pratica impostare firewall, sistemi IDS/IPS e filtri DNS in grado di bloccare il traffico verso i server di mining noti. Ad esempio, si possono utilizzare liste nere di domini/IP associati a pool di cryptomining. In questo modo, anche se un malware di mining dovesse infiltrarsi, gli sarà impedito di comunicare con la propria pool per inviare i risultati e ricevere nuovi lavori. Monitorare il traffico di rete può anche far emergere anomalie, come un volume insolitamente alto di comunicazioni verso indirizzi sconosciuti (potenziale segnale di presenza di malware) .

- Monitorare le risorse e investigare comportamenti anomali: tenere d’occhio l’utilizzo di CPU, GPU e RAM sui propri dispositivi può fornire indicazioni precoci di cryptojacking. Se un computer diventa insolitamente lento o mostra un utilizzo CPU elevato anche quando sono aperti pochi programmi, è opportuno approfondire – potrebbe esserci un processo indesiderato in esecuzione. In ambito enterprise, è consigliabile configurare sistemi di monitoraggio che generino allerta se un server supera soglie di carico predefinite senza motivo apparente. Gli amministratori dovrebbero anche controllare periodicamente l’elenco dei processi attivi sui server alla ricerca di eventuali processi sospetti o non autorizzati.

- Evitare fonti non affidabili e fare formazione agli utenti: la prevenzione passa anche dalle buone abitudini. Non scaricare software da siti dubbi o reti peer-to-peer non controllate – limitarsi alle fonti ufficiali (siti dei produttori, store affidabili) riduce drasticamente il rischio di incappare in miner nascosti. In ambienti aziendali, sensibilizzare e formare gli utenti è fondamentale: gli impiegati dovrebbero sapere che un drastico calo di prestazioni o un surriscaldamento anomalo del PC va subito segnalato all’IT, invece di essere ignorato. Spesso, infatti, i dipendenti non denunciano piccoli malfunzionamenti non sapendo che potrebbero indicare una compromissione in corso . Creare consapevolezza sui segnali d’allarme del cryptojacking fa sì che il personale diventi una linea di difesa attiva, segnalando tempestivamente eventuali sospetti.

- Eseguire scansioni periodiche e adottare misure proattive: pianificare scansioni antivirus periodiche su tutti i sistemi aiuta a individuare minacce che potrebbero essere sfuggite ai controlli in tempo reale. Strumenti come antimalware on-demand o scanner specifici per cryptomining possono rilevare miner dormienti. Inoltre, per le aziende più grandi, è utile investire in threat hunting proattivo: team di sicurezza o esperti dedicati che analizzano i sistemi alla ricerca di indicatori di compromissione (IOC) meno evidenti legati al cryptojacking. Un approccio proattivo consente di scovare infezioni nascoste prima che causino danni maggiori.

Difendersi dal cryptojacking richiede un mix di tecnologia, buone pratiche ed attenzione. Il panorama delle minacce è in continua evoluzione e i criminali trovano sempre nuovi modi per sfruttare le risorse delle vittime in modo occulto. Implementando le contromisure sopra descritte, è possibile ridurre drasticamente il rischio. Come ricorda Matrice Digitale, campagne come StaryDobry dimostrano che gli hacker stanno affinando metodi sempre più subdoli, sfruttando la nostra disattenzione (ad esempio la voglia di scaricare gratis un gioco) a loro vantaggio.

Sta a noi utenti ed amministratori alzare il livello di guardia: scaricare software solo da fonti ufficiali, mantenere alta la vigilanza e adottare solide pratiche di cybersecurity sono mosse essenziali per impedire ai cryptominer illegali di insinuarsi nei nostri sistemi. In un’ottica di sicurezza informatica, prevenire e bloccare il cryptojacking significa non solo evitare rallentamenti e costi extra, ma anche tenere i criminali fuori dal nostro “orto digitale”, proteggendo così dati e infrastrutture da minacce ben più gravi.