Sommario

Il team di ricerca di Securonix ha rilevato che gli attori dietro la campagna DEV#POPPER hanno rinnovato le loro tattiche e continuano a prendere di mira gli sviluppatori software attraverso tecniche di ingegneria sociale. Questa campagna è associata a minacce di origine nordcoreana e utilizza nuovi malware con supporto per Linux, Windows e macOS.

Dettagli della campagna e metodologia di attacco

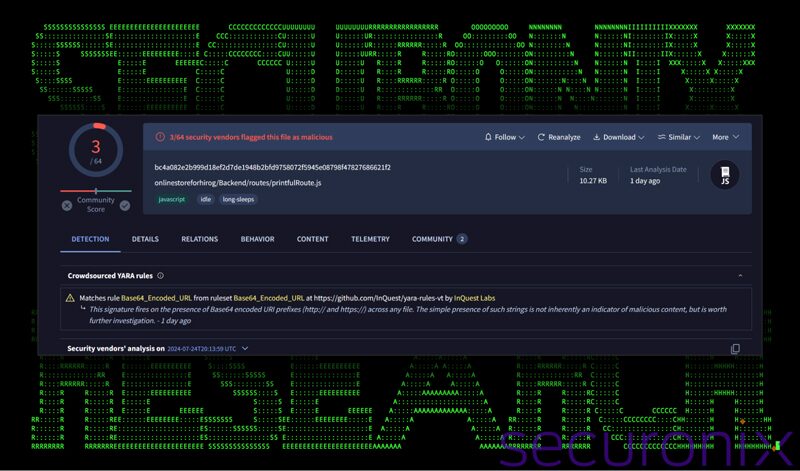

I criminali informatici utilizzano metodi sofisticati per ingannare gli sviluppatori, spesso posandosi come intervistatori per posizioni di sviluppo software. Durante queste finte interviste, gli attori malevoli inviano un file ZIP (es. onlinestoreforhirog.zip) contenente codice malevolo nascosto tra file legittimi. Una volta estratto ed eseguito il contenuto del pacchetto, il codice dannoso si avvia silenziosamente, sfruttando tecniche di offuscamento avanzate per evitare il rilevamento.

Tecniche di offuscamento utilizzate:

- Codifica Base64: Stringhe codificate che vengono decodificate durante l’esecuzione.

- Nomi di funzioni e variabili dinamici: Nomi randomizzati e l’uso di moduli nascosti.

- Concatenazione e divisione delle stringhe: Stringhe divise in segmenti piccoli e riuniti al momento della compilazione.

- Offuscamento dei prototipi: Modifica dei prototipi per complicare l’analisi del codice.

Obiettivi e impatti

L’attacco è stato osservato principalmente in Corea del Sud, Nord America, Europa e Medio Oriente, senza un modello specifico di vittime. L’obiettivo principale rimane il furto di informazioni sensibili dagli sviluppatori, compromettendo sia l’individuo che la loro organizzazione attraverso manipolazione psicologica.

Funzionalità del malware

Il malware impiegato nella campagna DEV#POPPER è sofisticato e multi-fase, includendo funzionalità come:

- Estrazione e invio dati a server C2

- Download di payload successivi

- Esecuzione di comandi remoti

- Keylogging e monitoraggio degli appunti

- Persistenza tramite software RMM come Anydesk

Raccomandazioni di Securonix

Per difendersi da tali attacchi, Securonix consiglia:

- Utilizzare macchine virtuali o sandbox per eseguire codice sospetto.

- Rimanere vigili e consapevoli delle tecniche di ingegneria sociale.

- Monitorare directory comuni per attività sospette.

- Impedire l’uso di linguaggi di scripting non predefiniti come Python su endpoint e server.

- Utilizzare logging avanzato per processi e attività di PowerShell.

Gli attori dietro la campagna DEV#POPPER continuano a evolversi, utilizzando tecniche avanzate per prendere di mira sviluppatori software attraverso ingegneria sociale e codice offuscato. È fondamentale per le organizzazioni rimanere vigili e adottare misure preventive per proteggere i propri sistemi e dati sensibili.