Sommario

Recentemente, è stato scoperto che gli attori di minacce stanno utilizzando il tunneling DNS per tracciare l’apertura di email di phishing e clic sui link malevoli, nonché per scandagliare le reti alla ricerca di potenziali vulnerabilità. Questa tecnica sofisticata utilizza il DNS, un componente essenziale della comunicazione di rete, come canale di comunicazione nascosto.

Dettagli tecnici del DNS Tunneling

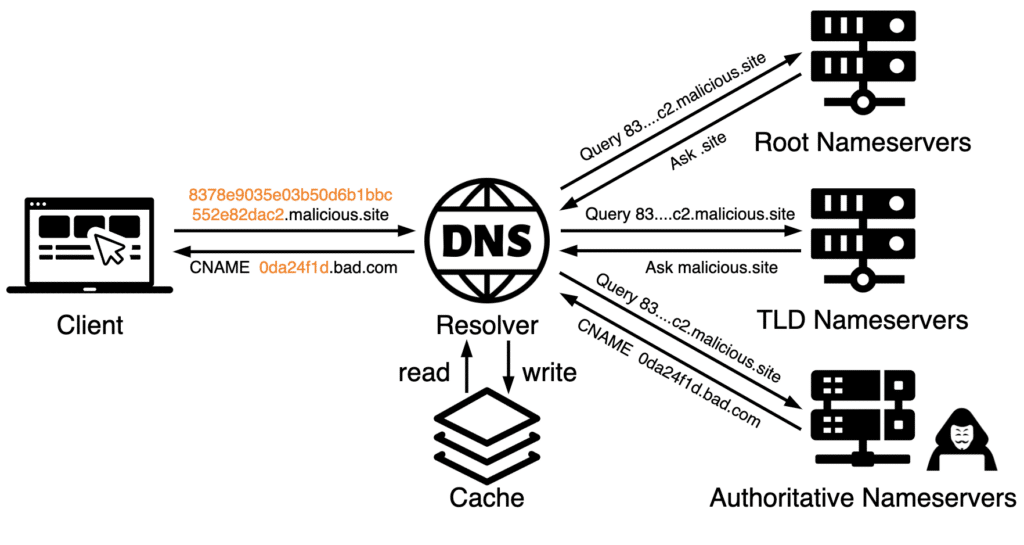

Il tunneling DNS implica la codifica dei dati o dei comandi che vengono inviati e recuperati tramite query DNS. Gli attori della minaccia codificano i dati in vari modi, come Base16, Base64, o algoritmi di codifica testuale personalizzati, che possono essere restituiti durante l’interrogazione di record DNS, come TXT, MX, CNAME e record di indirizzi. Questa tecnica è comunemente utilizzata per eludere i firewall di rete e i filtri, adottando il metodo per operazioni di command and control (C2) e di Virtual Private Network (VPN).

Campagne malevole eseguite con il DNS Tunneling

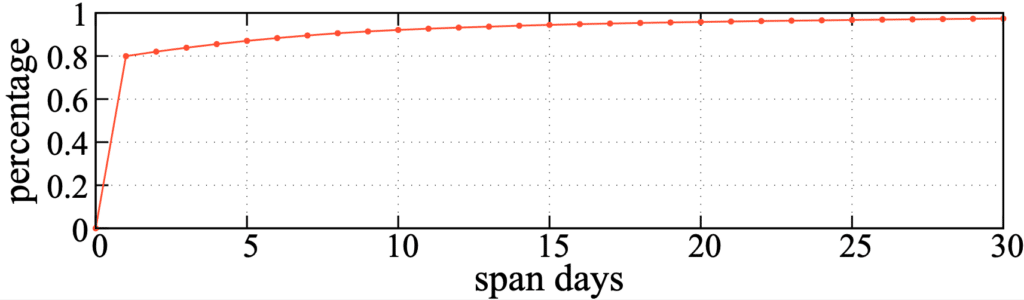

Unit 42, il team di ricerca sulla sicurezza di Palo Alto Networks, ha scoperto un uso aggiuntivo del tunneling DNS in campagne malevole che coinvolgono il tracciamento delle vittime e la scansione della rete. Un esempio è la campagna “TrkCdn”, che si concentra sul tracciamento delle interazioni delle vittime con i contenuti delle email di phishing. Gli attaccanti incorporano contenuti in un’email che, quando aperta, esegue una query DNS a sottodomini controllati dall’attaccante, i cui FQDN contengono contenuti codificati.

Consigli per la Difesa

A causa delle sue capacità nascoste, il tunneling DNS può bypassare strumenti di sicurezza, evitare il rilevamento e mantenere la versatilità operativa. Di conseguenza, Unit 42 suggerisce che le organizzazioni implementino strumenti di monitoraggio e analisi DNS per monitorare e analizzare i log alla ricerca di modelli di traffico insoliti e anomalie, come richieste atipiche o ad alto volume. È anche consigliabile limitare i resolver DNS nella rete per gestire solo le query necessarie, riducendo il potenziale abuso del tunneling DNS.

L’uso del tunneling DNS come tecnica per la conduzione di attacchi informatici rappresenta una sfida significativa per la sicurezza informatica. La capacità di mascherare le comunicazioni malevoli come traffico DNS legittimo richiede un livello elevato di vigilanza e misure di sicurezza avanzate per rilevare e mitigare tali minacce. Queste rivelazioni sottolineano l’importanza di strategie di difesa sofisticate e proattive per proteggere le reti aziendali e personali dagli attacchi sempre più ingegnosi e difficili da rilevare.