Sommario

Alla fine di luglio 2024, è stata identificata una serie di attacchi mirati contro decine di computer di organizzazioni governative russe e aziende IT. Questi attacchi, denominati “EastWind”, sono stati caratterizzati dall’uso di email di phishing contenenti file di scorciatoia dannosi. Una volta cliccati, questi file installavano un malware che riceveva comandi attraverso il servizio di cloud storage Dropbox. Gli attaccanti utilizzavano questo malware per caricare ulteriori trojan, tra cui strumenti usati dal gruppo APT31 e una versione aggiornata del backdoor CloudSorcerer.

Tecniche di Attacco e Strumenti Utilizzati

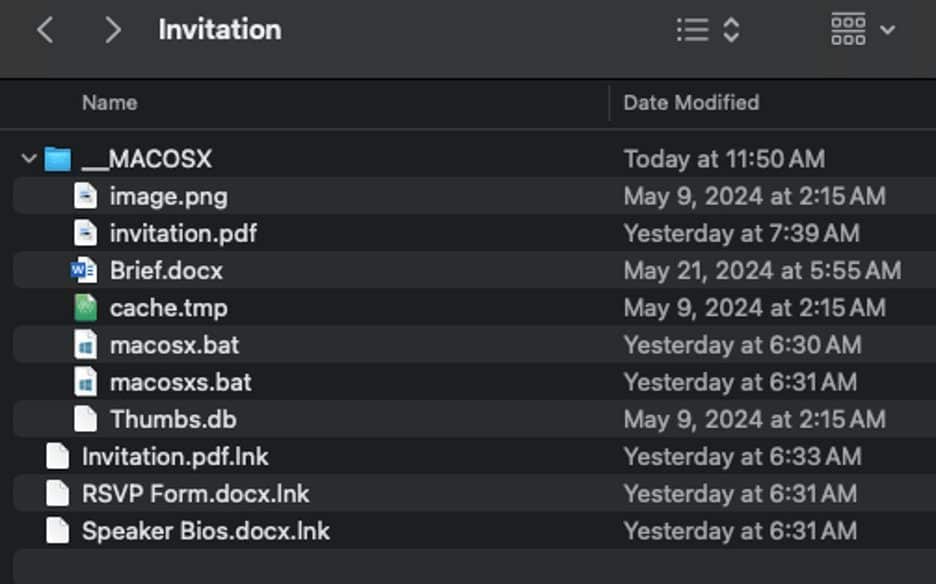

Gli attaccanti hanno sfruttato il phishing mirato come metodo iniziale di infezione. Le email inviate contenevano archivi RAR con nomi ingannevoli come “iniziativa gruppo” o “vh.rar”, all’interno dei quali erano presenti documenti legittimi insieme a file dannosi. Quando l’utente apriva il file di scorciatoia maligno, veniva eseguita una serie di comandi che installava il malware e permetteva il caricamento di ulteriori componenti dannosi.

Tra i malware installati, vi è un trojan denominato “GrewApacha”, utilizzato dal gruppo APT31 dal 2021. Inoltre, una nuova variante del backdoor CloudSorcerer è stata distribuita, con la capacità di connettersi a server di comando e controllo attraverso profili su piattaforme come “LiveJournal” e “Quora”.

PlugY: impianto simile agli strumenti di APT27

Un altro impianto utilizzato nella campagna EastWind è stato PlugY, una backdoor con funzionalità avanzate che supporta tre diversi protocolli di comunicazione con i server di comando e controllo. Questo malware ha mostrato somiglianze significative con la backdoor DRBControl, attribuito al gruppo APT27.

Misure di rilevamento

Per rilevare le attività dannose associate a questa campagna, è possibile cercare file DLL di grandi dimensioni all’interno della directory C:\Users\Public, che potrebbero indicare la presenza della backdoor collegata a Dropbox. Inoltre, la presenza di processi sospetti come msiexec.exe e canali nominati con un modello specifico potrebbe indicare un’infezione da parte del malware PlugY.

La campagna EastWind, scoperta da Kaspersky, ha mostrato l’utilizzo di strumenti avanzati e tecniche sofisticate da parte di gruppi APT cinesi, in particolare APT27 e APT31. Questi gruppi sembrano collaborare strettamente, condividendo conoscenze e strumenti per eseguire attacchi mirati su larga scala. La collaborazione tra gruppi APT rappresenta una sfida crescente per la sicurezza informatica globale.