Sophos ha recentemente scoperto un nuovo strumento, denominato EDRKillShifter, utilizzato da un gruppo criminale durante un tentativo di attacco ransomware. Sebbene l’attacco, condotto tramite il ransomware RansomHub, sia stato sventato, l’analisi post-mortem ha rivelato l’esistenza di questo nuovo strumento progettato per disabilitare i software di protezione degli endpoint.

Come Funziona EDRKillShifter

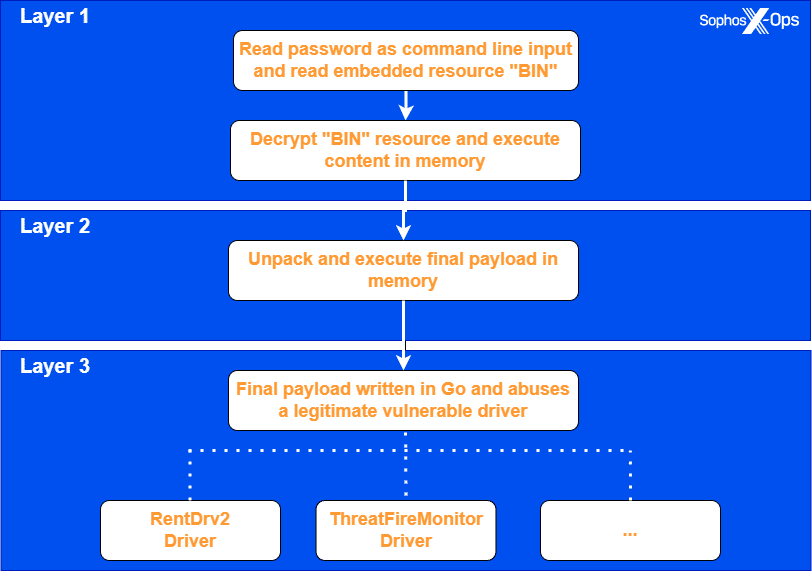

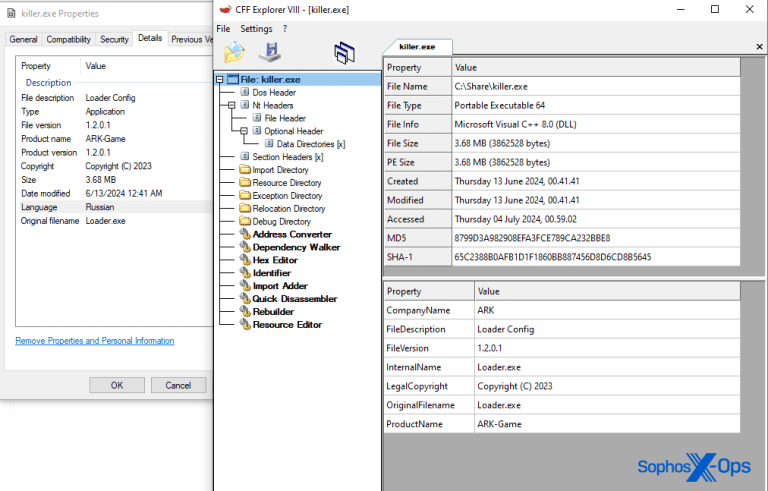

EDRKillShifter è un “loader” eseguibile, utilizzato come meccanismo di consegna per un driver legittimo ma vulnerabile, una tecnica conosciuta come “bring your own vulnerable driver” (BYOVD). Questo strumento viene eseguito con un comando che include una stringa di password; se la password è corretta, il loader decripta e carica una risorsa integrata nel sistema, eseguendo il payload finale.

Il payload finale, scritto in linguaggio Go, sfrutta un driver vulnerabile per ottenere privilegi sufficienti a disabilitare i sistemi EDR. Il codice è auto-modificante, rendendo l’analisi del malware più complessa poiché le istruzioni cambiano durante l’esecuzione.

Analisi del Malware

Tutti i campioni di EDRKillShifter analizzati eseguono varianti diverse di killer EDR, ma condividono caratteristiche comuni come l’uso di driver legittimi ma vulnerabili. I driver vengono caricati nella memoria e utilizzati per terminare processi specifici, elencati in una lista hardcoded, inclusi software di sicurezza. Il malware utilizza tecniche avanzate di offuscamento per nascondere i dettagli critici, rendendo difficile il reverse engineering.

Mitigazioni e Consigli

Sophos rileva attualmente EDRKillShifter come Troj/KillAV-KG e raccomanda diverse misure di protezione:

- Abilitare la protezione anti-manomissione: Questo aggiunge un ulteriore strato di sicurezza contro gli attacchi.

- Mantenere una buona igiene della sicurezza di Windows: Limitare i privilegi di amministrazione e separare i ruoli può prevenire l’escalation di privilegi da parte degli attaccanti.

- Aggiornare il sistema regolarmente: Microsoft ha iniziato a distribuire aggiornamenti che decertificano i driver firmati noti per essere stati abusati.

Questa scoperta sottolinea l’importanza di rimanere aggiornati sulle nuove minacce e di adottare misure proattive per proteggere i sistemi.