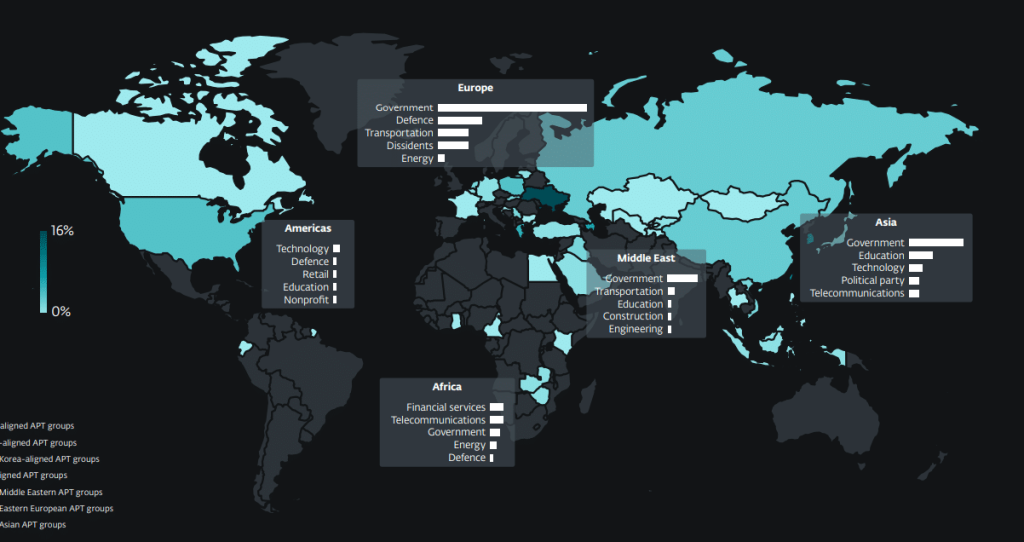

Il recente ESET APT Activity Report documenta le attività di gruppi APT (Advanced Persistent Threat) in crescita tra aprile e settembre 2024, concentrandosi su operazioni di spionaggio e cyberattacchi avanzati sponsorizzati da nazioni. L’analisi di ESET evidenzia gruppi legati a Cina, Iran, Corea del Nord e Russia, con un aumento di attacchi mirati verso governi, aziende e infrastrutture critiche.

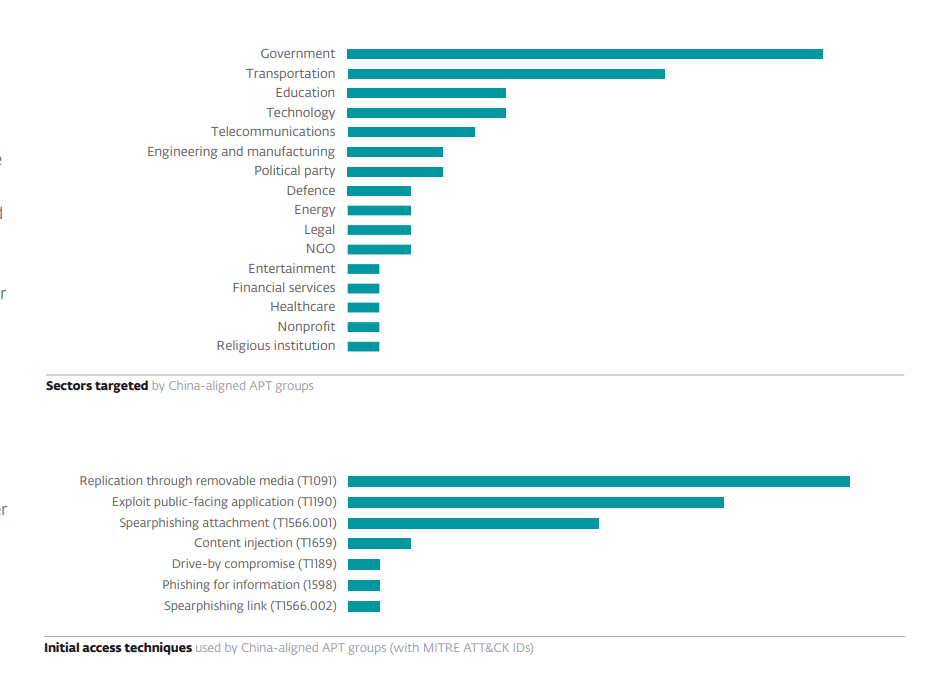

Attività APT cinesi e diffusione del SoftEther VPN

Durante il periodo monitorato, i gruppi cinesi, come MirrorFace e Flax Typhoon, hanno ampliato i loro obiettivi, includendo per la prima volta una diplomazia dell’Unione Europea, mantenendo un forte interesse per il Giappone.

Gruppi come GALLIUM e Webworm utilizzano sempre più spesso il SoftEther VPN, una soluzione open-source che permette loro di mantenere un accesso invisibile alle reti compromesse, infiltrandosi anche nelle telecomunicazioni africane.

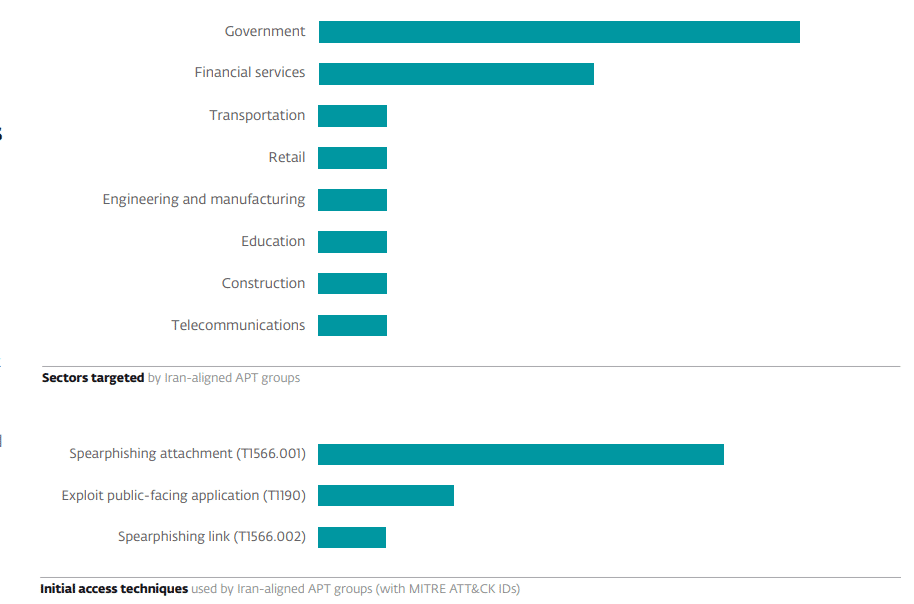

Cyberattacchi mirati iraniani in Medio Oriente e Africa

I gruppi iraniani si sono concentrati su operazioni di spionaggio, con un’attenzione particolare verso l’Africa, dove mirano a obiettivi finanziari, e paesi limitrofi come Iraq e Azerbaigian.

Questi attacchi sono in linea con gli interessi geopolitici iraniani nella regione e si estendono anche a entità educative e diplomatiche in Francia e negli Stati Uniti. Gli attacchi includono il furto di dati di alto valore strategico e la compromissione di entità nel settore dei trasporti in Israele.

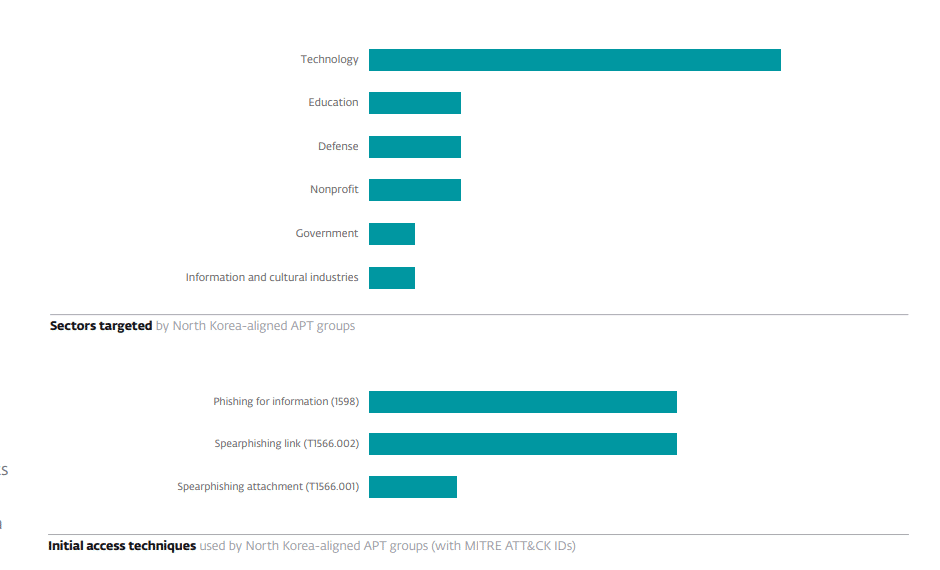

Corea del Nord: attacchi a difesa, aerospazio e criptovalute

I gruppi APT nordcoreani sono stati particolarmente attivi nell’ambito della difesa e delle criptovalute. Il gruppo Kimsuky, in particolare, ha iniziato a sfruttare il Microsoft Management Console per eseguire comandi di sistema e ha utilizzato piattaforme cloud come Google Drive e Microsoft OneDrive per attività dannose. Anche il gruppo ScarCruft ha impiegato per la prima volta i servizi cloud di Zoho, ampliando i propri strumenti di attacco.

Attività russe su e-mail server e attacchi a Ucraina

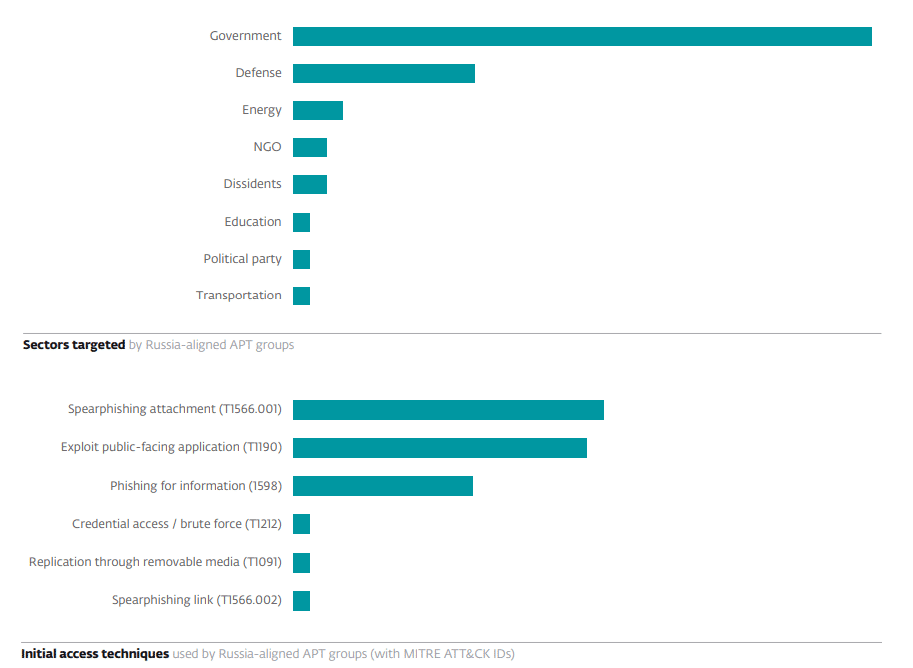

I gruppi APT russi, tra cui Sednit e GreenCube, continuano a concentrarsi su Ucraina e dissidenti russi, adottando nuove tecniche come lo sfruttamento di vulnerabilità XSS in server di posta elettronica e il malware LOADGRIP per ambienti Linux. L’operazione Texonto ha mirato a destabilizzare psicologicamente l’Ucraina, mentre altre operazioni si sono focalizzate su governi e università occidentali. Leggi l’Eset APT Report