Il mondo della sicurezza informatica sta affrontando nuove e complesse sfide, evidenziate da due recenti scoperte che riguardano operazioni di estorsione su larga scala nel cloud e vulnerabilità nei repositori GitHub. Entrambi i casi dimostrano come configurazioni errate e la mancanza di attenzione ai dettagli possano esporre organizzazioni e sviluppatori a rischi significativi.

Estorsione nel Cloud: nuovo fronte di attacco

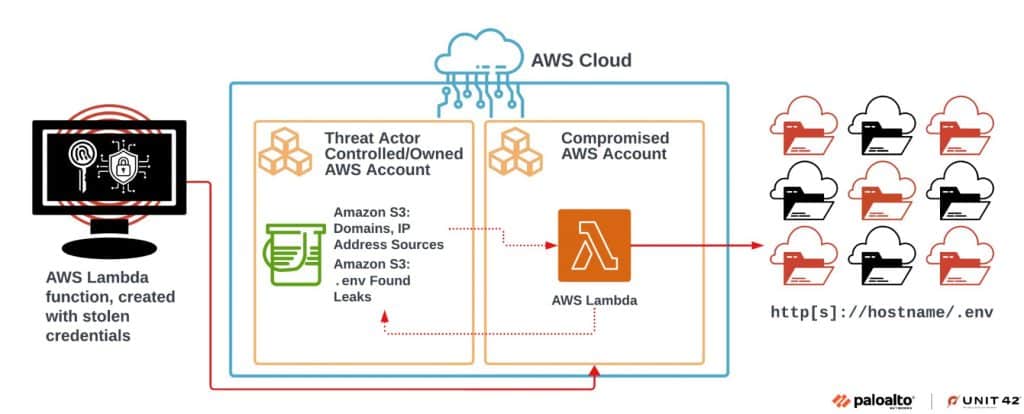

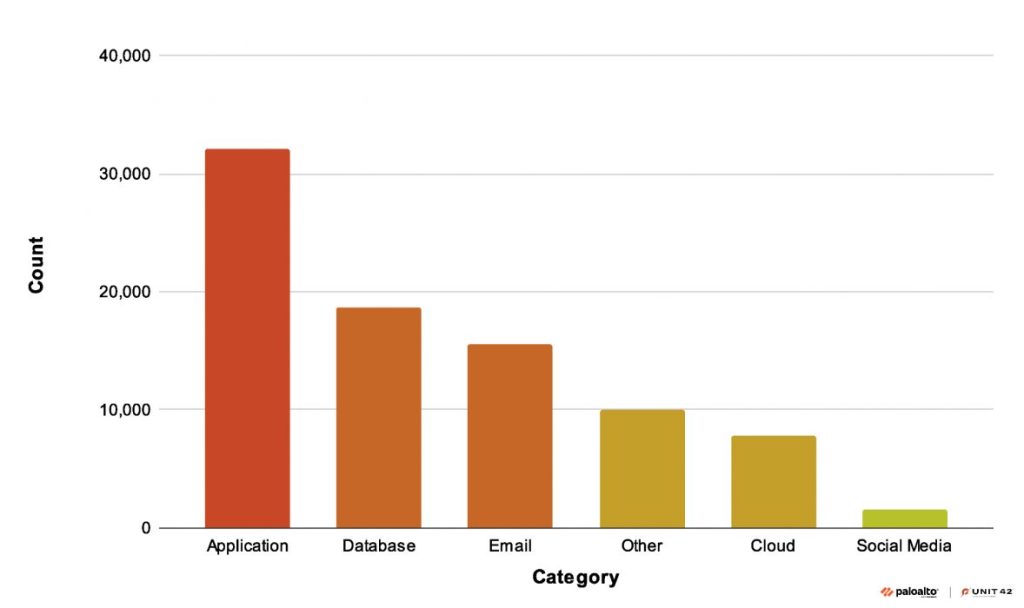

Unit 42 ha scoperto un’operazione di estorsione su larga scala che ha compromesso con successo diverse organizzazioni attraverso l’uso di file di variabili d’ambiente esposti (.env files) nei loro ambienti cloud. Questi file, che spesso contengono credenziali sensibili, sono stati sfruttati dai cybercriminali per ottenere l’accesso ai sistemi delle vittime. La campagna ha preso di mira oltre 110.000 domini, con circa 90.000 variabili uniche trovate nei file .env esposti. Di queste, circa 7.000 erano collegate a servizi cloud, e 1.500 variabili erano associate ad account sui social media.

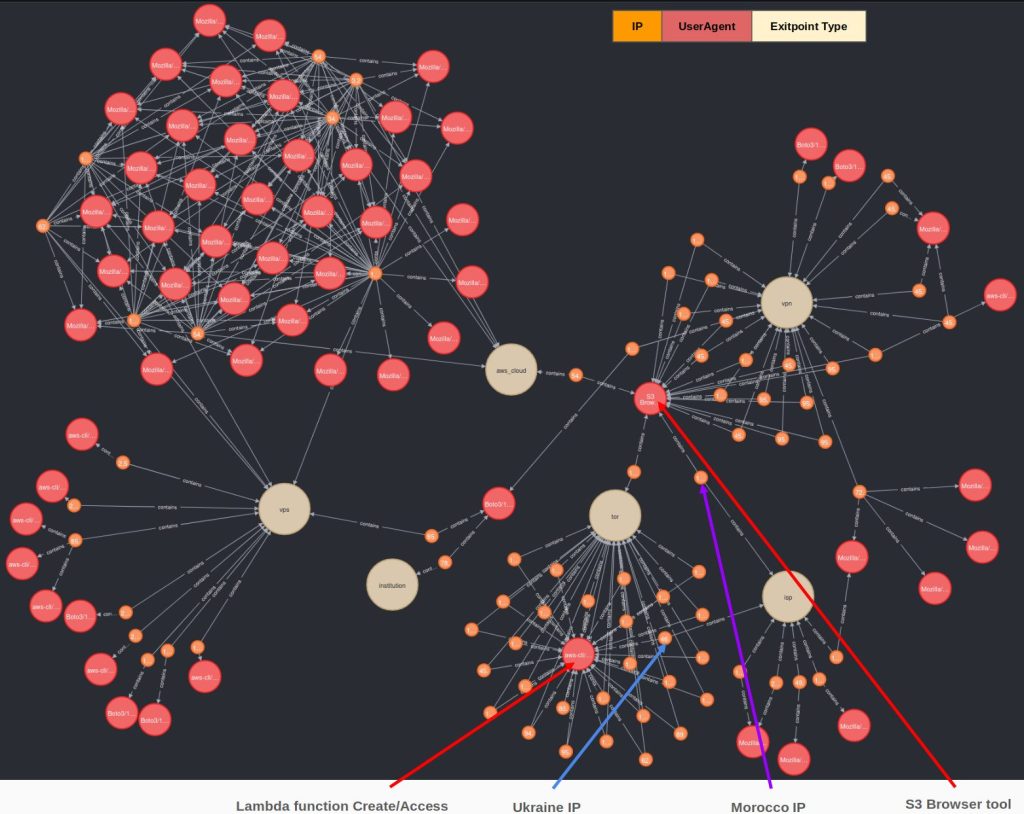

Gli aggressori hanno utilizzato una combinazione di reti Tor, VPN e server VPS per facilitare le operazioni di scansione, movimento laterale e esfiltrazione dei dati. Una volta ottenuto l’accesso, hanno estratto i dati sensibili dai contenitori cloud compromessi e hanno lasciato una nota di riscatto, chiedendo pagamenti in criptovalute in cambio della non divulgazione delle informazioni rubate.

Questa operazione dimostra la necessità critica per le organizzazioni di seguire rigorose best practices di sicurezza, specialmente per quanto riguarda la gestione delle credenziali e la configurazione dei servizi cloud. La compromissione non è stata dovuta a vulnerabilità nei servizi cloud, ma a errori di configurazione da parte delle organizzazioni colpite.

Vulnerabilità nei repository GitHub

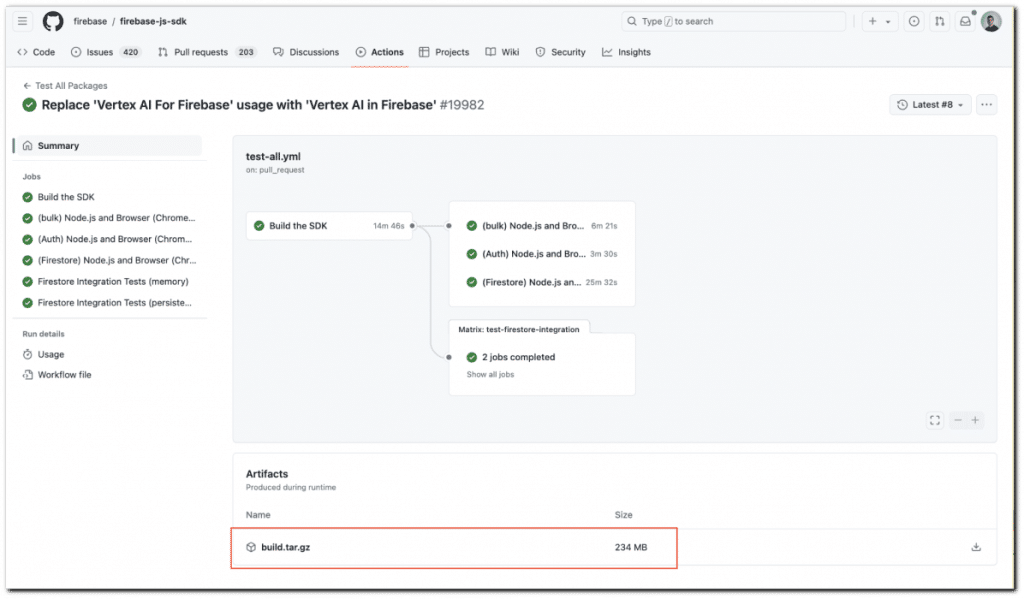

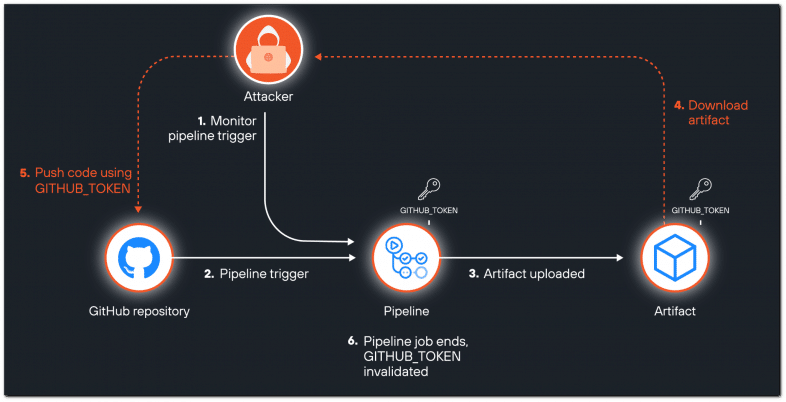

In un’altra indagine, Unit 42 ha rivelato una vulnerabilità che consente la compromissione di repositori GitHub attraverso l’abuso degli artifacts generati nei workflow CI/CD. Questi artifacts possono contenere token di accesso a servizi cloud e altri segreti che, se esposti, possono essere utilizzati da attori malevoli per compromettere ulteriormente i servizi associati.

Durante l’analisi, sono stati scoperti token funzionanti per vari servizi cloud, inclusi quelli di giganti tecnologici come Google, AWS e Microsoft. Gli artifacts di GitHub Actions, se configurati in modo errato, possono contenere segreti come il GITHUB_TOKEN, che permette agli attori di eseguire azioni malevole contro il repository, come la spinta di codice dannoso attraverso la pipeline CI/CD.

Questa vulnerabilità è particolarmente preoccupante perché può portare all’esecuzione di codice remoto (RCE) nel runner che consuma l’artifact compromesso, compromettendo potenzialmente l’intera pipeline CI/CD e i sistemi associati.

Le recenti scoperte di Unit 42 sottolineano l’importanza della sicurezza nelle operazioni cloud e nello sviluppo software. Le operazioni di estorsione nel cloud e le vulnerabilità nei repositori GitHub evidenziano come errori di configurazione e la gestione impropria delle credenziali possano esporre organizzazioni e sviluppatori a gravi rischi. È essenziale che le aziende adottino misure proattive per proteggere i loro ambienti cloud e CI/CD, implementando le migliori pratiche di sicurezza e monitorando costantemente le loro configurazioni per prevenire exploit.