Sommario

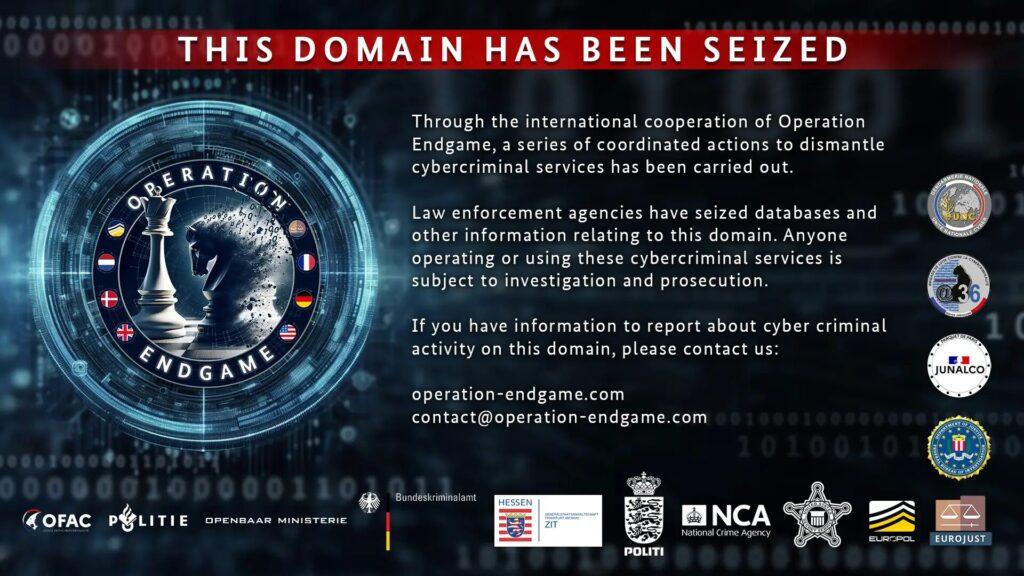

Tra il 27 e il 29 maggio 2024, l’Operazione Endgame, coordinata dalla sede centrale di Europol, ha preso di mira i droppers tra cui IcedID, SystemBC, Pikabot, Smokeloader, Bumblebee e Trickbot. Le azioni si sono concentrate sulla distruzione dei servizi criminali attraverso l’arresto di bersagli di alto valore, lo smantellamento delle infrastrutture criminali e il congelamento dei proventi illegali. Questo approccio ha avuto un impatto globale sull’ecosistema dei droppers. Il malware, la cui infrastruttura è stata smantellata durante i giorni di azione, ha facilitato attacchi con ransomware e altri software dannosi.

Collaborazione Internazionale Senza Precedenti

L’operazione Endgame è stata caratterizzata da una collaborazione senza precedenti tra agenzie di diverse nazioni. Europol ha coordinato gli sforzi di più di 10 paesi, unendo risorse e competenze per affrontare una delle minacce informatiche più sofisticate degli ultimi tempi. Questo approccio multilaterale ha consentito di raccogliere prove in modo più efficace e di arrestare diversi individui coinvolti nella gestione delle botnet.

Le azioni coordinate hanno portato a:

- 4 arresti (1 in Armenia e 3 in Ucraina)

- 16 ricerche di località (1 in Armenia, 1 nei Paesi Bassi, 3 in Portogallo e 11 in Ucraina)

- Oltre 100 server rimossi o interrotti in Bulgaria, Canada, Germania, Lituania, Paesi Bassi, Romania, Svizzera, Regno Unito, Stati Uniti e Ucraina

- Oltre 2 000 domini sotto il controllo delle forze dell’ordine

L’impatto sull’ecosistema del malware dropper

Il malware dropper è una tipologia di software malevolo che viene utilizzata per installare altri tipi di malware sui dispositivi infetti. Questo tipo di malware è particolarmente pericoloso perché può rimanere nascosto nei sistemi per lungo tempo, permettendo ai cybercriminali di eseguire attacchi più complessi e mirati. L’operazione di Europol ha permesso di identificare e neutralizzare numerose botnet che utilizzavano malware dropper, riducendo significativamente il numero di dispositivi infetti.

Tecniche avanzate di indagine

Le tecniche utilizzate durante questa operazione sono all’avanguardia nel campo della sicurezza informatica. Gli investigatori hanno impiegato strumenti di analisi avanzata dei dati e tecniche di cyber-forensics per tracciare i movimenti dei criminali e mappare l’intera rete di botnet. Questo ha permesso non solo di identificare gli individui coinvolti, ma anche di comprendere meglio le modalità operative delle botnet e di sviluppare strategie più efficaci per contrastarle in futuro.

Ruolo cruciale della prevenzione

Oltre alla repressione, questa operazione ha messo in luce l’importanza della prevenzione nella lotta contro il crimine informatico. Europol ha sottolineato la necessità di una maggiore consapevolezza tra gli utenti e le aziende riguardo ai rischi legati alle botnet e al malware dropper. L’educazione e la formazione sono elementi chiave per prevenire le infezioni e proteggere i dati sensibili.

Futuri sviluppi nella sicurezza informatica

L’operazione ha segnato un punto di svolta nella lotta contro le botnet, ma Europol ha dichiarato che non si fermerà qui ed ha lanciato un sito Internet appostio per l’operazione Endgame che fornirà indicazioni prossimamente. La collaborazione internazionale continuerà a essere rafforzata, e nuove operazioni sono già in fase di pianificazione. L’obiettivo è quello di creare un ambiente digitale più sicuro e di ridurre significativamente l’impatto delle minacce informatiche globali.

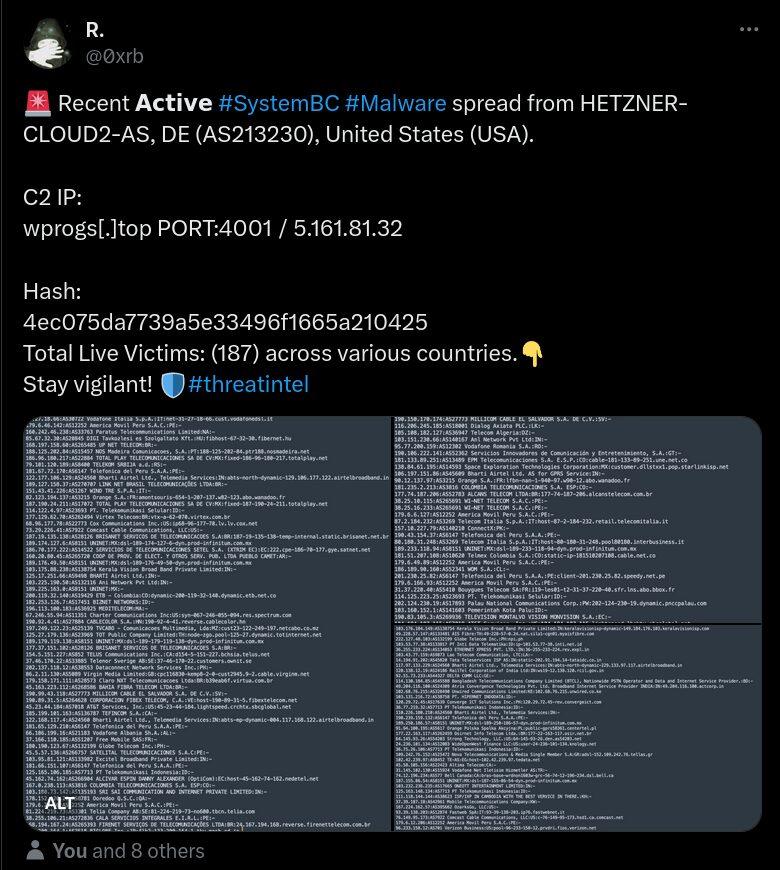

Nonostante il proclama dell’Europol e l’effettiva operazione che ha portato all’arresto ed al sequestro di diverse infrastrutture di rete, il ricercatore Odisseus su X segnala che un collega ha trovato in sospeso molte altre C2 attive di SystemBc Malware.