Sommario

Un nuovo rapporto di GreyNoise Intelligence evidenzia un aumento significativo degli attacchi di Server-Side Request Forgery (Exploit SSRF), con un’ondata coordinata di exploit osservata il 9 marzo 2025. L’attività malevola ha coinvolto numerose vulnerabilità, con un forte impatto su infrastrutture cloud e reti aziendali. La natura degli attacchi suggerisce una strategia sofisticata, che include una fase di ricognizione prima dello sfruttamento delle falle.

L’evoluzione dell’attacco: dalla ricognizione allo sfruttamento

I ricercatori di GreyNoise hanno rilevato tentativi di path traversal su Grafana nei giorni precedenti all’ondata di attacchi SSRF. Questo schema lascia intendere che gli aggressori abbiano prima individuato i sistemi vulnerabili, per poi lanciare un attacco su larga scala. La tecnica di path traversal, storicamente utilizzata per accedere a file di configurazione sensibili e mappare le reti interne, ha probabilmente permesso agli attaccanti di identificare bersagli ad alto valore.

Distribuzione geografica e impatto globale

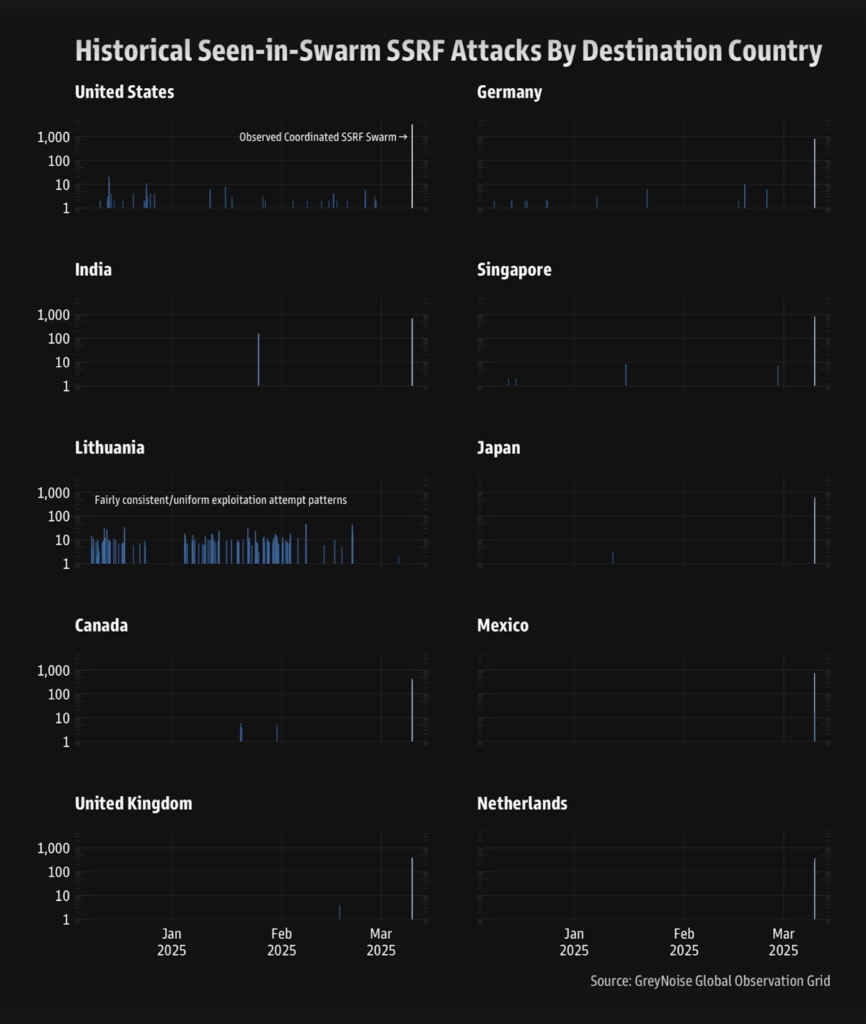

L’attività malevola ha coinvolto circa 400 indirizzi IP, con attacchi registrati principalmente negli Stati Uniti, Germania, Singapore, India e Giappone. Israele aveva già segnalato un aumento degli attacchi SSRF a partire da gennaio 2025, e in questa nuova ondata è stata nuovamente uno dei paesi più colpiti.

Le analisi retrospettive mostrano che i primi segnali dell’attacco erano già visibili a dicembre 2024, con picchi di attività in Hong Kong, Corea del Sud, Australia, Francia, Taiwan, Qatar e Slovacchia. Nelle ultime 24 ore, invece, gli attacchi si sono concentrati su Israele e Paesi Bassi, suggerendo un cambio di strategia o una focalizzazione su bersagli specifici.

Paralleli con il caso Capital One del 2019

L’attuale ondata di attacchi SSRF presenta forti somiglianze con la violazione di Capital One nel 2019, quando un exploit di SSRF permise agli aggressori di accedere a dati riservati in un ambiente AWS, compromettendo oltre 100 milioni di record. L’adozione diffusa di tecnologie cloud ha reso questo tipo di attacco ancora più pericoloso, consentendo agli hacker di ottenere credenziali, accedere a risorse interne e muoversi lateralmente all’interno delle reti compromesse.

Obiettivi e tattiche degli attaccanti (Exploit SSRF)

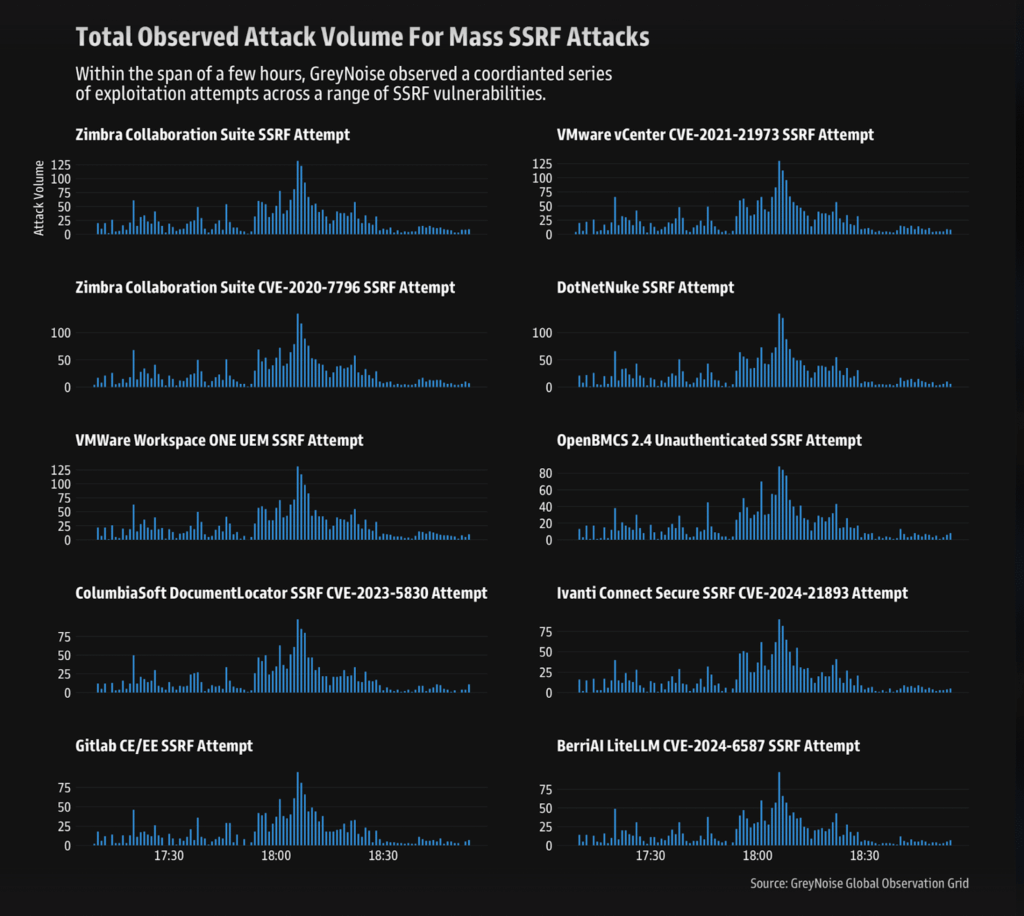

Gli attacchi Exploit SSRF osservati il 9 marzo 2025 indicano un utilizzo mirato della tecnica per compromettere servizi cloud e infrastrutture IT. Gli aggressori hanno sfruttato SSRF per accedere a metadati di configurazione nei servizi cloud, individuare endpoint vulnerabili e ottenere accesso non autorizzato a risorse interne.

| Tag/CVE (Block Malicious IPs at Link) | Targeted Software |

|---|---|

| CVE-2020-7796 | Zimbra Collaboration Suite |

| CVE-2021-22214 | GitLab CE/EE |

| CVE-2021-39935 | GitLab CE/EE |

| CVE-2021-22175 | GitLab CE/EE |

| CVE-2017-0929 | DotNetNuke |

| CVE-2021-22054 | VMware Workspace ONE UEM |

| CVE-2021-21973 | VMware vCenter |

| CVE-2023-5830 | ColumbiaSoft DocumentLocator |

| CVE-2024-21893 | Ivanti Connect Secure |

| CVE-2024-6587 | BerriAI LiteLLM |

| (No CVE Assigned; See Right Link) | OpenBMCS 2.4 Authenticated SSRF Attempt |

| (No CVE Assigned; See Right Link) | Zimbra Collaboration Suite SSRF Attempt |

La scelta di attaccare contemporaneamente più CVE suggerisce un elevato livello di automazione e una preparazione strategica, con operazioni che includono la raccolta di informazioni prima della fase di attacco vera e propria. L’obiettivo primario sembra essere la compromissione di ambienti cloud attraverso tecniche di pivoting, che permettono di espandere la portata dell’attacco una volta ottenuto un primo punto d’ingresso.

Strategie di difesa e mitigazione dagli Exploit SSRF

Gli amministratori IT e i responsabili della sicurezza devono implementare misure immediate per limitare l’impatto di questi attacchi. L’applicazione tempestiva delle patch per le vulnerabilità SSRF note rappresenta il primo passo per ridurre l’esposizione. Limitare le connessioni in uscita dalle applicazioni web ai soli endpoint strettamente necessari aiuta a prevenire tentativi di connessione a risorse interne. Il monitoraggio delle richieste in uscita può segnalare attività sospette, soprattutto se dirette a IP interni o metadati cloud.

GreyNoise ha identificato un elenco di indirizzi IP coinvolti nell’attacco e suggerisce di implementare blocchi mirati per impedire ulteriori tentativi di sfruttamento degli Exploit SSRF.

L’ondata di exploit SSRF osservata a marzo 2025 conferma la crescente sofisticazione delle tecniche di attacco utilizzate dagli hacker. L’uso combinato di ricognizione e automazione dimostra che le infrastrutture cloud restano un obiettivo primario, con rischi significativi per aziende e istituzioni governative.

L’adozione di strategie di difesa proattive è essenziale per contrastare questa minaccia. L’analisi costante dei tentativi di accesso, l’implementazione di regole di filtraggio e l’applicazione di aggiornamenti tempestivi possono ridurre notevolmente il rischio di compromissione dagli exploit SSFR.