Sommario

Negli ultimi anni, i cybercriminali hanno utilizzato sempre più frequentemente la tecnica del drive-by download per distribuire malware attraverso la navigazione web degli utenti e questa tecnica coinvolge principalmente il SEO-poisoning, il malvertising e l’iniezione di codice in siti web compromessi per indurre gli utenti a scaricare falsi installer di software o aggiornamenti del browser come dimostra Sekoia nell’analisi su FakeBat.

Il drive-by download è comunemente utilizzato da diversi gruppi di intrusione per distribuire loader come FakeBat, botnet come IcedID, infostealer come Vidar e framework di post-exploitazione come CobaltStrike. Alcuni di questi attacchi sono condotti da Initial Access Brokers (IABs) e portano al deployment di ransomware come BlackCat e Royal.

Emergenza di FakeBat

Dal dicembre 2022, il gruppo di minacce noto come Eugenfest ha venduto FakeBat come Loader-as-a-Service sul forum Exploit. FakeBat è un loader malware in formato MSI che offre diverse funzionalità di anti-detection, come il bypass delle politiche di software indesiderato di Google e degli avvisi di Windows Defender.

Gli acquirenti di FakeBat hanno accesso a un pannello di amministrazione che consente di:

- Generare build di FakeBat

- Gestire i payload distribuiti

- Monitorare le installazioni relative alla distribuzione dei payload

Inoltre, il Malware-as-a-Service (MaaS) fornisce template di build per trojanizzare software legittimi, attirando così le potenziali vittime a eseguire FakeBat.

Nuove campagne pubblicitarie

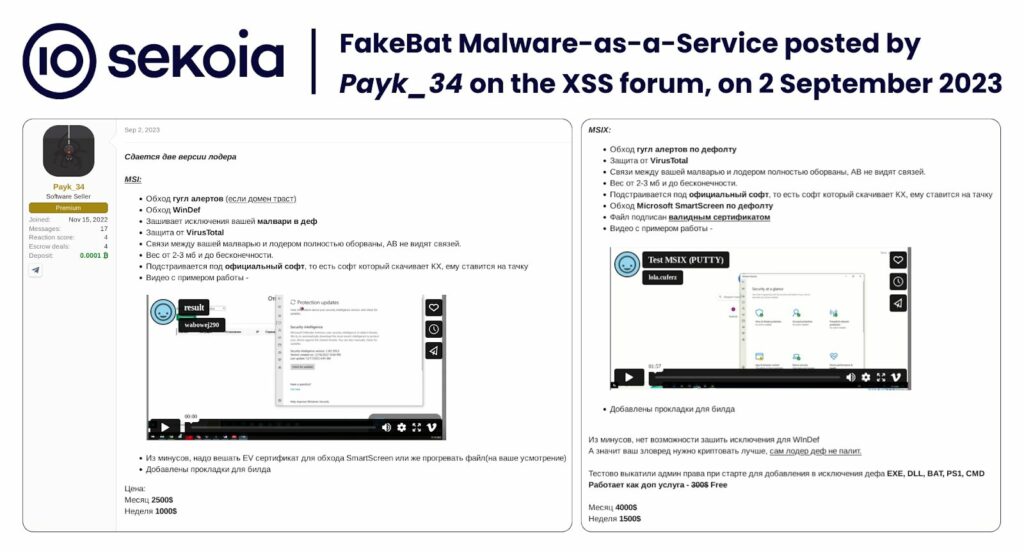

Nel settembre 2023, gli operatori di FakeBat hanno lanciato una nuova campagna pubblicitaria sui forum di cybercrime e sui canali Telegram, introducendo il formato MSIX per le loro build di malware. Per bypassare le funzionalità di sicurezza di Microsoft SmartScreen, hanno aggiunto una firma digitale valida all’installer di FakeBat.

FakeBat viene venduto per $1,000 a settimana e $2,500 al mese per il formato MSI, $1,500 a settimana e $4,000 al mese per il formato MSIX, e $1,800 a settimana e $5,000 al mese per il pacchetto MSI + Firma.

Servizio di distribuzione associato

Oltre al MaaS di FakeBat, nel settembre 2023, Payk_34 ha pubblicizzato un servizio di distribuzione aggiuntivo incentrato su FakeBat e le landing page:

- Controllo di tutti gli avvisi possibili

- Gestione delle integrazioni per le landing page

- Monitoraggio delle build del loader e aggiornamento quando compaiono avvisi

- Gestione della consegna

Questo servizio è negoziato individualmente con ogni cliente e parte da $3,000, escluso il loader.

Cluster di distribuzione di FakeBat

Gli analisti di Sekoia hanno identificato diverse catene di infezione che distribuiscono FakeBat, probabilmente corrispondenti a diversi clienti MaaS. L’analisi copre tre cluster di distribuzione: malvertising e imitazione di software, falsi aggiornamenti del browser web, e schemi di ingegneria sociale sui social network.

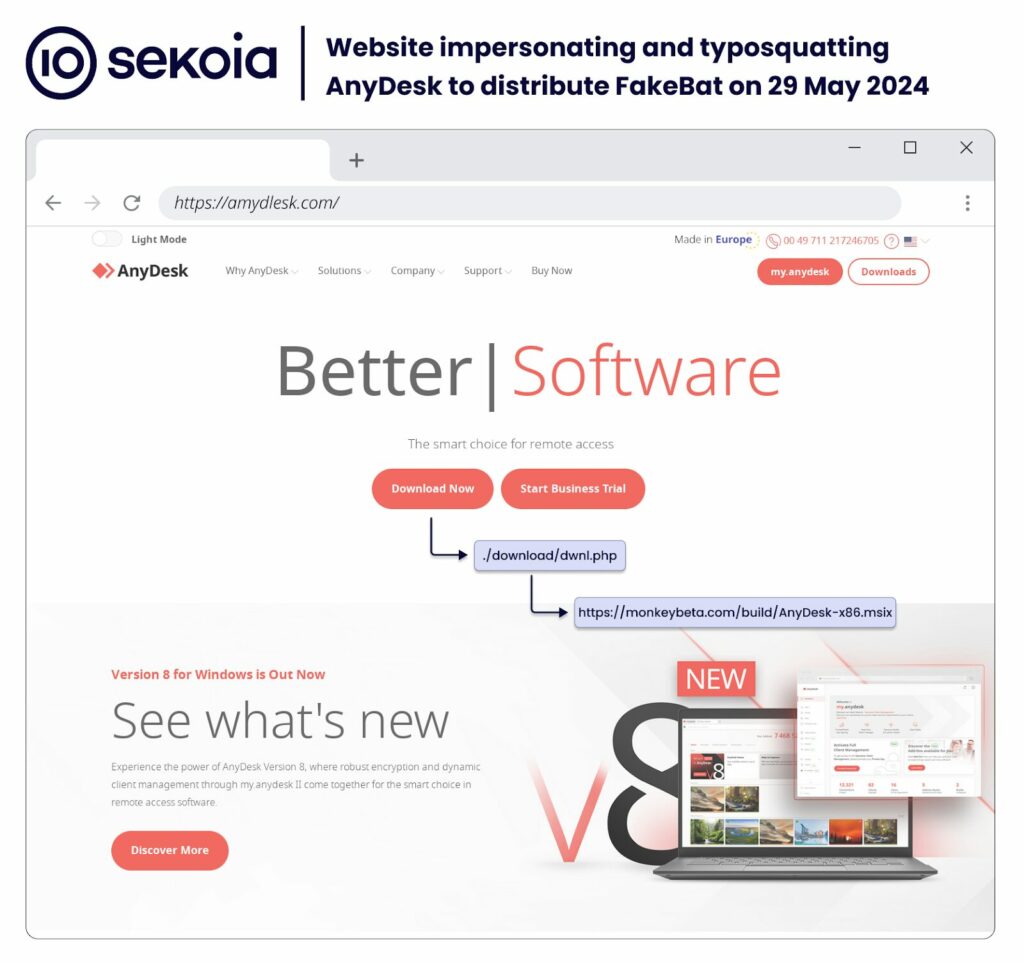

Malvertising e imitazione di Software

Dal gennaio 2024, numerose campagne di malvertising di FakeBat sfruttano siti web malevoli che imitano software popolari. Gli attaccanti utilizzano servizi pubblicitari fidati, come Google Ads, per visualizzare questi siti malevoli in cima ai risultati dei motori di ricerca.

Questi siti malevoli, noti anche come landing page, sono spesso copie delle pagine ufficiali di software o delle pagine di download. Gli utenti vengono reindirizzati al download di FakeBat attraverso un file MSIX firmato.

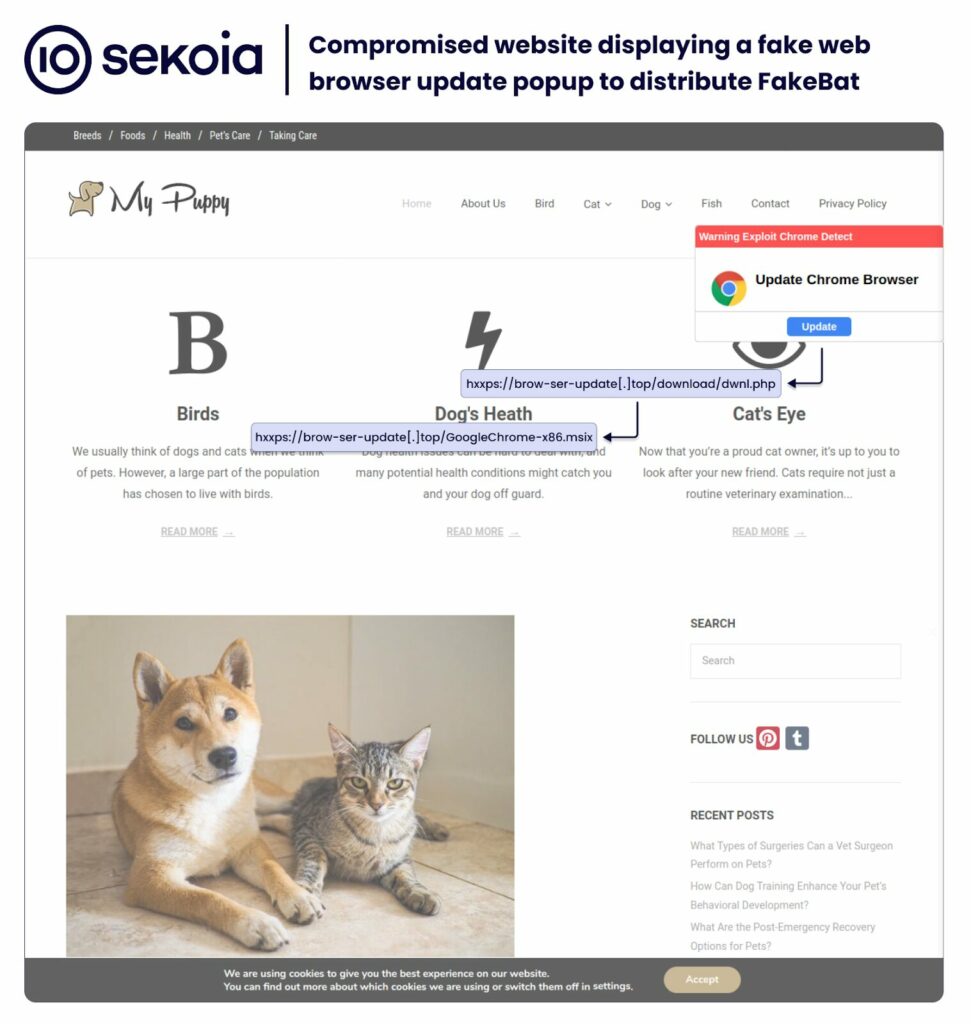

Falsi aggiornamenti del Browser Web

Gli analisti di Sekoia hanno scoperto una vasta infrastruttura di siti compromessi che distribuiscono FakeBat tramite falsi aggiornamenti del browser web. Questi siti WordPress compromessi iniettano codice HTML e JavaScript malevolo per indurre gli utenti a scaricare FakeBat.

Schemi di ingegneria sociale sui Social Network

Nel maggio 2024, è stata scoperta una campagna che ha preso di mira la comunità web3 distribuendo FakeBat sotto forma di una falsa applicazione di chat web3 chiamata getmess[.]io. Gli attaccanti hanno utilizzato un sito web dedicato, profili social media verificati e video promozionali per diffondere FakeBat.

Infrastruttura dei server C2 di FakeBat

Dal dicembre 2023, gli analisti di Sekoia monitorano l’infrastruttura C2 di FakeBat per identificare i server C2 e osservare i cambiamenti. FakeBat utilizza script PowerShell per comunicare con i server C2 e scaricare il payload successivo.