Denunciata una campagna di phishing mirata a job seekers con false offerte di lavoro CrowdStrike, in cui gli attaccanti imitano il processo di assunzione dell’azienda per distribuire malware e sfruttare le risorse dei dispositivi compromessi. L’attacco evidenzia l’importanza di rimanere vigili durante la ricerca di lavoro, in particolare nei settori tecnologici.

False offerte di lavoro CrowdStrike: strategia degli attaccanti

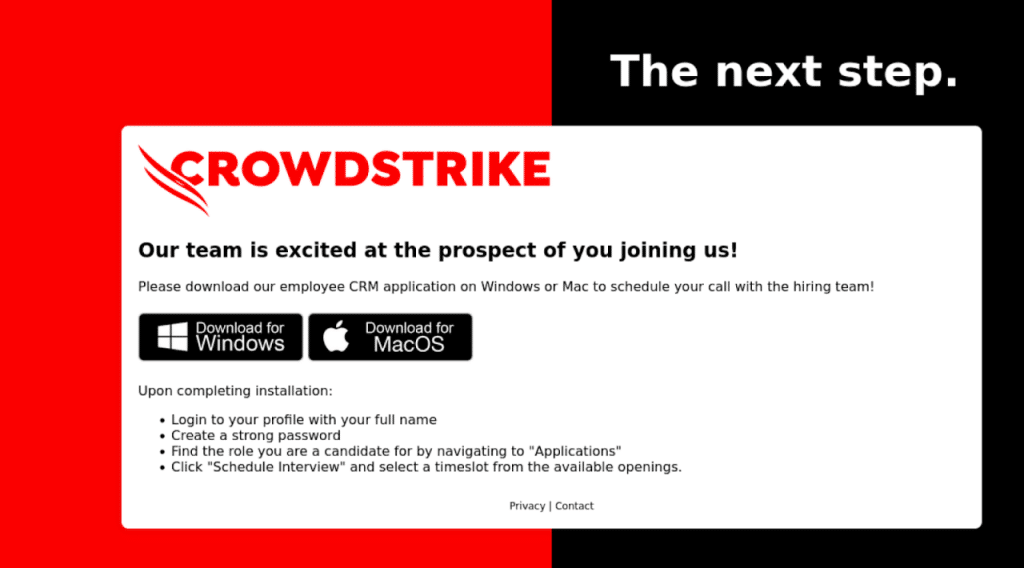

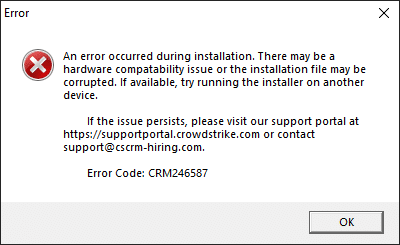

La campagna utilizza il dominio falso cscrm-hiring[.]com, che ospita un file ZIP contenente un’applicazione CRM fasulla. Gli utenti, convinti di interagire con il vero sistema di assunzione di CrowdStrike, scaricano un eseguibile malevolo che:

- Installa XMRig per il cryptomining: L’applicazione scarica un file di configurazione contenente istruzioni per avviare il miner. XMRig viene poi eseguito in background, sfruttando risorse CPU minimali per evitare il rilevamento.

- Stabilisce la persistenza: Il malware crea chiavi di registro e file batch per garantirsi il riavvio automatico a ogni accensione del dispositivo.

- Collega a pool di mining: Comunica con indirizzi IP malevoli, come

93.115.172[.]41, per inviare dati e ricevere istruzioni.

Indicatori di compromissione (IoC)

Indicatori di rete

- Dominio malevolo:

cscrm-hiring[.]com - URL di download:

https[:]//cscrm-hiring[.]com/cs-applicant-crm-installer[.]zip - IP del pool di mining:

93.115.172[.]41

Indicatori host

- Percorso ZIP malevolo:

%TEMP%\\System\\temp.zip - Eseguibili persistenti:

%LOCALAPPDATA%\\System32\\config.exee%LOCALAPPDATA%\\System32\\process.exe - Chiave di registro:

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\Run\\config

Come proteggersi

CrowdStrike sottolinea l’importanza di verificare sempre l’autenticità delle comunicazioni relative al reclutamento. L’azienda non richiede mai il download di software o l’acquisto di servizi come condizione per un’offerta di lavoro.

Per proteggersi:

- Evitare download sospetti: Non scaricare file da fonti non verificate.

- Verificare gli indirizzi ufficiali: Accedere alle offerte di lavoro solo tramite la pagina ufficiale delle carriere di CrowdStrike.

- Monitorare il dispositivo: Usare soluzioni di protezione endpoint per rilevare attività sospette.

- Formare il personale: Educare i dipendenti sui rischi delle campagne di phishing, in particolare quelle mirate.

La campagna phishing che imita false offerte di lavoro CrowdStrike è un esempio di come gli attaccanti sfruttino la fiducia degli utenti per distribuire malware. L’educazione e l’adozione di misure preventive sono fondamentali per mitigare questi rischi.