Sicurezza Informatica

Garante Privacy, multa di 110.000 euro a due Questure

Due sanzioni, per complessivi 110mila euro, sono state comminate dal Garante privacy al Ministero dell’interno per la diffusione da parte di due Questure, nel corso di conferenze stampa, di immagini e video di persone arrestate o detenute, lesivi della loro dignità, senza che la divulgazione fosse giustificata da necessità di giustizia o di polizia. Nel primo episodio, il video, pubblicato su alcuni siti internet e testate giornalistiche mostrava i volti in primo piano e i nominativi di otto persone arrestate e le immagini dei momenti in cui venivano condotte (in questo caso, con il volto coperto) dagli agenti di polizia nelle auto di servizio.

Il video, liberamente visibile per oltre 5 anni sul profilo Facebook di una Questura, era stato rimosso dopo l’intervento dell’Autorità. Nell’irrogare la sanzione di 60mila euro per questo episodio il Garante ha ritenuto che – alla luce della normativa nazionale ed europea, e della giurisprudenza della Corte di Cassazione e della CEDU – le immagini, per le caratteristiche dell’inquadratura e la presenza del logo della Polizia di Stato, fossero nella sostanza assimilabili alle foto segnaletiche, pur non avendo i numeri in sovrimpressione.

La diffusione delle foto segnaletiche – sottolinea l’Autorità – è consentita solo se ricorrono fini di giustizia e di polizia o motivi di interesse pubblico.

Nel corso dell’istruttoria invece non è emersa alcuna necessità di divulgare le immagini in questione, in aggiunta alle altre informazioni fornite alla stampa. La Questura è così incorsa in un trattamento non necessario, eccedente e lesivo della dignità della persona, che deve essere tutelata in ogni situazione, specialmente, come sottolineato dalla Suprema Corte, quando si trovi in una situazione di momentanea inferiorità e, ad esempio, sia ripresa in uno stato di soggezione (posizione forzata del soggetto, ritratto in primo piano senza il suo consenso, situazione obiettivamente umiliante).

Nel secondo caso, un’altra Questura ha divulgato alla stampa, sempre senza che ve ne fosse alcuna necessità, le generalità e l’immagine in primo piano di una persona già in carcere per dare la notizia di un ulteriore provvedimento restrittivo emesso nei suoi confronti. Il Garante ha ritenuto illecita anche questa divulgazione di dati personali e ha applicato al Ministero una sanzione pecuniaria di 50mila euro.

Sicurezza Informatica

Exploit: Microsoft Teams e Chrome Extension compromessi

Tempo di lettura: 2 minuti. Gli attacchi a Microsoft Teams e le estensioni Chrome compromesse evidenziano la necessità di maggiore attenzione alla sicurezza delle piattaforme digitali.

Attori delle minacce stanno intensificando le loro attività sfruttando piattaforme comuni come Microsoft Teams e Chrome per diffondere malware e rubare dati sensibili. Recenti attacchi mostrano una crescente sofisticazione, utilizzando tecniche avanzate di phishing e manipolazione di estensioni per browser.

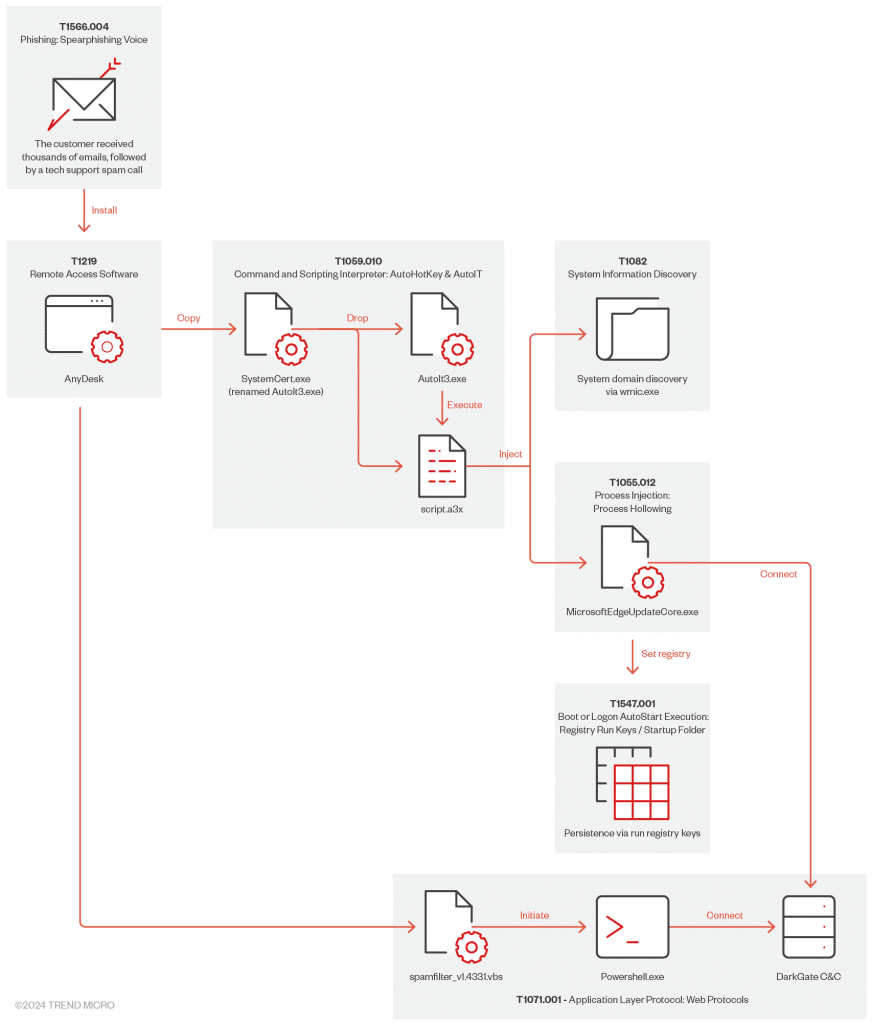

Microsoft Teams come vettore di attacco: il caso DarkGate

Un nuovo attacco documentato da Trend Micro ha evidenziato l’uso di Microsoft Teams per diffondere il malware DarkGate, un trojan di accesso remoto (RAT) attivo dal 2018. Gli attori delle minacce hanno impersonato un cliente dell’utente, contattandolo tramite chiamata su Microsoft Teams. Dopo aver guadagnato la fiducia della vittima, gli aggressori hanno istruito il bersaglio a scaricare il software AnyDesk, sfruttando l’accesso remoto per installare payload malevoli.

DarkGate, noto per le sue capacità di furto credenziali, keylogging, cattura schermo e registrazione audio, è stato distribuito tramite script AutoIt. Questo incidente dimostra la versatilità degli aggressori nell’utilizzare piattaforme di collaborazione per bypassare le difese aziendali.

Misure di mitigazione raccomandate includono l’implementazione di autenticazione multi-fattore (MFA), l’uso di whitelist per gli strumenti di accesso remoto e il blocco di applicazioni non verificate.

Estensioni di Chrome compromesse per il furto di dati

Almeno cinque estensioni di Chrome sono state compromesse in un attacco coordinato che ha permesso agli aggressori di iniettare codice malevolo per rubare dati degli utenti. Tra le estensioni colpite, spiccano Cyberhaven, Internxt VPN, e VPNCity, utilizzate da decine di migliaia di utenti.

L’attacco ha avuto origine da un account amministratore compromesso nel Chrome Web Store, che ha permesso agli attori delle minacce di distribuire versioni malevole delle estensioni. Gli utenti che hanno installato queste versioni sono stati esposti al furto di cookie, sessioni autenticate e potenziali credenziali di accesso.

Azioni intraprese e raccomandazioni per gli utenti di Chrome

Le aziende coinvolte, come Cyberhaven, hanno agito rapidamente per rimuovere le versioni compromesse e rilasciare aggiornamenti sicuri. Tuttavia, il rischio per gli utenti rimane significativo. Oltre a Cyberhaven, altre estensioni, tra cui Uvoice e ParrotTalks, sono state confermate come compromesse.

Agli utenti si consiglia di:

- Aggiornare le estensioni: assicurarsi di avere installato versioni rilasciate dopo il 26 dicembre.

- Rimuovere estensioni non affidabili: se non si è sicuri della sicurezza di un’estensione, è meglio disinstallarla.

- Reset password: cambiare le credenziali per gli account associati a sessioni potenzialmente compromesse.

- Ripristinare il browser: cancellare dati di navigazione e ripristinare le impostazioni di default del browser.

Gli attacchi su piattaforme come Microsoft Teams e Chrome mostrano come i criminali informatici stiano adattando le loro tecniche per sfruttare strumenti di uso quotidiano. Proteggere le credenziali e monitorare le estensioni installate è fondamentale per prevenire danni.

Sicurezza Informatica

Cloud Atlas usa VBCloud contro la Russia

Tempo di lettura: 2 minuti. VBCloud, il nuovo malware del gruppo Cloud Atlas, utilizza tecniche avanzate per rubare dati tramite script PowerShell e cloud storage.

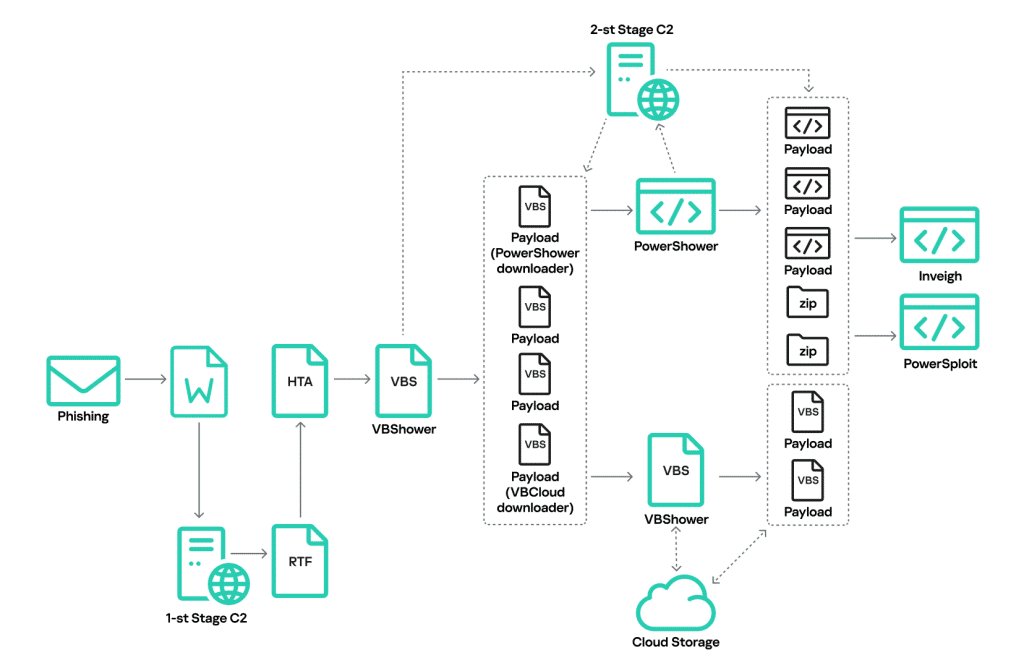

Il gruppo APT Cloud Atlas, noto dal 2014, ha intensificato le sue attività nel 2024 utilizzando un nuovo strumento malevolo chiamato VBCloud. Questo malware rappresenta un’evoluzione delle tecniche di attacco del gruppo, mirate principalmente a rubare dati sensibili attraverso phishing e sofisticate catene di infezione.

Cosa leggerai?

Modalità di infezione e utilizzo del VBCloud

Gli attacchi iniziano con e-mail di phishing che includono documenti dannosi sfruttando vulnerabilità nel formula editor di Microsoft Word (CVE-2018-0802). Una volta aperto, il documento scarica un file HTML Application (HTA) da un server di comando e controllo (C2), eseguendo codice malevolo sul sistema della vittima.

VBCloud, distribuito attraverso il loader VBShower, è progettato per scaricare ed eseguire moduli aggiuntivi direttamente in memoria, senza lasciare tracce evidenti sui dischi. Questi moduli permettono al malware di:

- Esfiltrare file sensibili, come documenti Word, Excel, PDF e immagini.

- Raccogliere informazioni sul sistema, come l’architettura hardware e le credenziali di rete.

- Creare e cancellare file in cloud storage pubblici utilizzati come server C2.

Tecniche avanzate e impatti

VBCloud utilizza strumenti sofisticati, come script PowerShell, per garantire persistenza e flessibilità nell’attacco. Tra le funzionalità chiave:

- Raccolta dati su misura: il malware seleziona solo file recenti di dimensioni specifiche, riducendo il rischio di rilevamento.

- Esecuzione dinamica: i payload vengono caricati in memoria, evitando di lasciare segni evidenti sui file di sistema.

- Utilizzo di storage cloud: VBCloud sfrutta piattaforme come WebDav per inviare e ricevere dati, eliminando automaticamente i file dopo l’uso.

Queste tecniche consentono agli attaccanti di operare con un basso profilo, riducendo il rischio di individuazione e aumentando l’efficienza degli attacchi.

Strumenti e payload associati a VBCloud

VBCloud non opera da solo. Attraverso il suo loader VBShower, utilizza una combinazione di script PowerShell per eseguire diverse operazioni malevole. Tra i payload rilevati:

- Esfiltrazione di file sensibili: il malware cerca file con estensioni DOC, XLS, PDF e altri, salvandoli in archivi compressi che vengono caricati sui server C2.

- Analisi della rete locale: script specifici rilevano domini, utenti e processi attivi, fornendo agli attaccanti una mappa dettagliata della rete compromessa.

- Attacchi Kerberoasting: utilizzando strumenti PowerSploit, il malware esegue attacchi per rubare credenziali da controller di dominio.

Un altro strumento complementare, PowerShower, scarica ed esegue ulteriori script per compiti specifici, come la raccolta di informazioni di sistema o attacchi di tipo bruteforce sulle password.

Geografia degli attacchi e misure di mitigazione

Nel 2024, Cloud Atlas ha colpito principalmente in Russia (82% delle vittime), con attacchi isolati registrati in paesi come Canada, Vietnam e Turchia. L’uso prevalente di phishing come vettore di attacco sottolinea l’importanza di sensibilizzare gli utenti e implementare misure di sicurezza robuste.

Tra le strategie difensive consigliate:

- Aggiornamenti regolari: correggere le vulnerabilità note, come CVE-2018-0802, riduce significativamente il rischio di infezione.

- Monitoraggio dei file sospetti: verificare l’uso non autorizzato di storage cloud e script PowerShell insoliti.

- Formazione del personale: migliorare la consapevolezza dei rischi legati al phishing per prevenire accessi iniziali.

VBCloud e VBShower rappresentano una nuova generazione di strumenti malevoli, progettati per operare con discrezione e massimizzare l’efficacia degli attacchi e secondo Kaspersky, le organizzazioni devono rafforzare la propria resilienza adottando misure proattive contro queste minacce avanzate.

Sicurezza Informatica

OtterCookie, Corea del Nord inganna con offerte di lavoro false

Tempo di lettura: 2 minuti. OtterCookie: un malware sofisticato che utilizza offerte di lavoro false per colpire sviluppatori tramite progetti npm e GitHub, rubando dati sensibili.

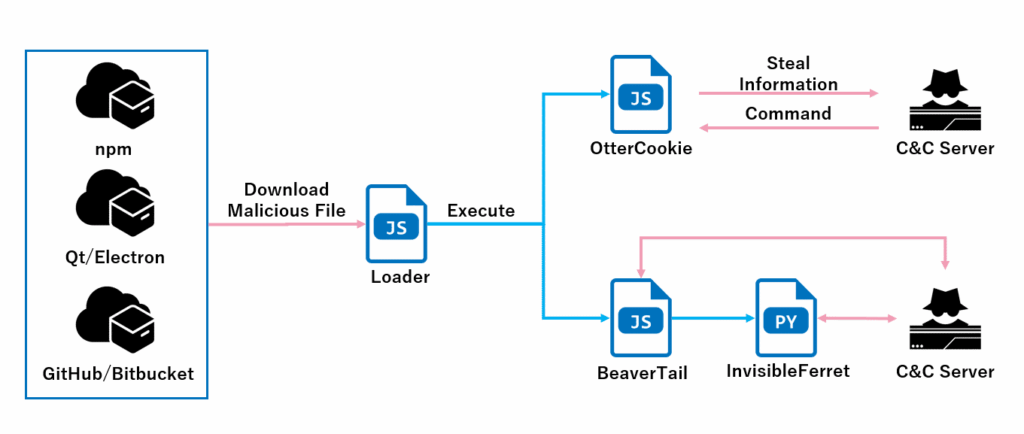

Il malware OtterCookie rappresenta un’evoluzione nelle campagne di attacco condotte dal gruppo APT nordcoreano dietro l’operazione Contagious Interview, mirata principalmente agli sviluppatori di software. Questa campagna sfrutta offerte di lavoro fasulle per indurre le vittime a eseguire codice malevolo, compromettendo i sistemi tramite script sofisticati e tecniche avanzate.

Caratteristiche principali del malware OtterCookie

OtterCookie è stato individuato per la prima volta nel settembre 2024, con una variante aggiornata apparsa nel novembre dello stesso anno. Il malware viene distribuito attraverso loader incorporati in progetti Node.js o pacchetti npm ospitati su piattaforme come GitHub e Bitbucket. Recentemente, sono state utilizzate applicazioni Qt ed Electron per ampliare i metodi di infezione, dimostrando una continua sperimentazione da parte degli attori delle minacce.

Una volta attivato, OtterCookie stabilisce una comunicazione sicura con un server di comando e controllo (C2) utilizzando la libreria Socket.IO, ricevendo istruzioni per eseguire comandi di shell, esplorare l’ambiente della vittima e rubare dati sensibili. La versione di settembre includeva già strumenti per il furto di chiavi di portafogli di criptovalute tramite espressioni regolari. Nella variante di novembre, queste operazioni vengono condotte tramite comandi remoti più flessibili.

Implicazioni di sicurezza e mitigazione

Il malware è progettato per rubare documenti, immagini, chiavi di portafogli di criptovalute e altri dati sensibili. Può inoltre monitorare il contenuto degli appunti (clipboard) delle vittime, aggiungendo un ulteriore livello di rischio. Gli attacchi osservati includono anche tecniche di ricognizione, con comandi come ls e cat utilizzati per analizzare i file di sistema.

L’ampio utilizzo di piattaforme di sviluppo comuni come npm e GitHub rende questo tipo di attacco particolarmente pericoloso per gli sviluppatori. NTT consiglia di verificare attentamente la fonte di progetti e pacchetti scaricati e di evitare di eseguire codice su sistemi personali o aziendali senza un’adeguata analisi.

OtterCookie dimostra l’ingegnosità degli attori delle minacce nell’adattare le proprie tecniche per sfruttare vulnerabilità nelle piattaforme di sviluppo e nella sicurezza operativa degli sviluppatori. Proteggere i dati sensibili e adottare pratiche sicure nello sviluppo software è fondamentale per prevenire questi attacchi.

-

Economia1 settimana ago

Economia1 settimana agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Sicurezza Informatica7 giorni ago

Sicurezza Informatica7 giorni agoMinacce npm, firewall Sophos e spyware su Android

-

L'Altra Bolla1 settimana ago

L'Altra Bolla1 settimana agoChatGPT su WhatsApp, policy di YouTube e Discord a 64 bit

-

Sicurezza Informatica6 giorni ago

Sicurezza Informatica6 giorni agoAggiornamenti Fortimanager e CISA per ICS e vulnerabilità note

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni