Sommario

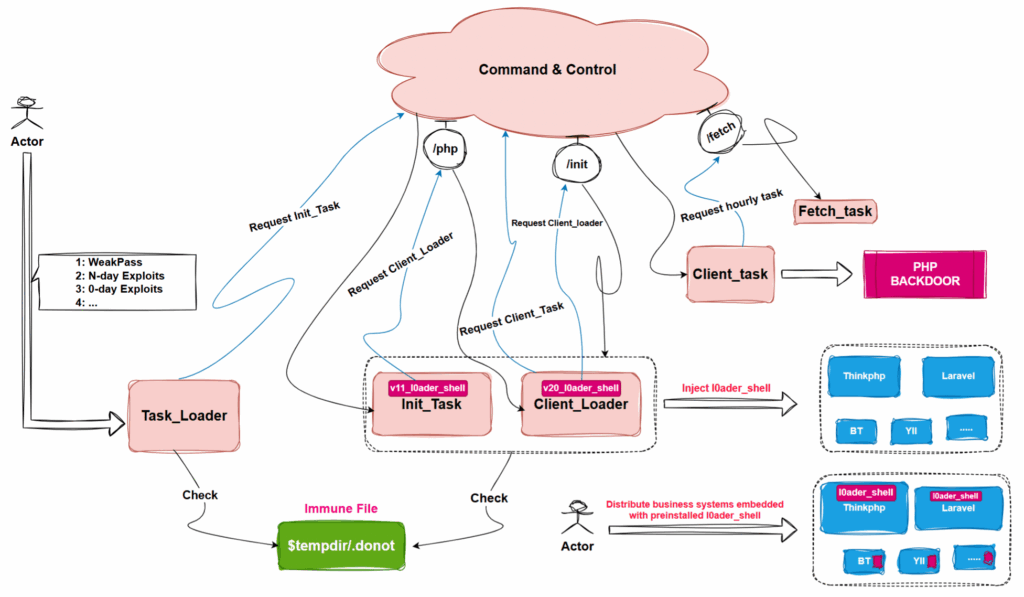

Un nuovo e complesso malware denominato Glutton ha attirato l’attenzione degli esperti di sicurezza informatica. Questo backdoor, legato al noto gruppo di attacco avanzato persistente (APT) Winnti, è in grado di compromettere framework PHP largamente utilizzati come Laravel, ThinkPHP e Yii. La sua strategia non si limita a colpire obiettivi tradizionali, ma prende di mira anche gli stessi attori del mercato cybercriminale, trasformando i loro strumenti in vettori d’attacco.

Un malware invisibile e modulare

Glutton si distingue per la sua capacità di operare in modo furtivo, senza lasciare tracce evidenti sui sistemi infetti. I suoi moduli principali sono progettati per:

- Raccogliere informazioni sensibili, come credenziali di pannelli amministrativi e configurazioni di sistema.

- Installare backdoor, sia basate su Linux (Winnti ELF) sia specifiche per PHP.

- Modificare codice PHP, inserendo istruzioni malevole per mantenere il controllo e distribuire ulteriori payload.

Questa struttura modulare consente al malware di adattarsi a diversi ambienti e obiettivi, rendendolo un’arma estremamente versatile.

Come Glutton si diffonde

Il malware utilizza varie tecniche per penetrare nei sistemi, tra cui:

- Lo sfruttamento di vulnerabilità non ancora risolte (0DAY) o già note (NDAY).

- Attacchi di forza bruta per violare password deboli.

- La distribuzione di pacchetti software già compromessi nei forum del dark web.

Un caso emblematico è stato il pacchetto venduto su un noto forum criminale che conteneva il file infetto l0ader_shell. In questo modo, Glutton riesce non solo a infettare bersagli tradizionali come aziende e organizzazioni, ma anche a sfruttare gli stessi strumenti dei cybercriminali per compromettere le loro operazioni.

Un malware che sfrutta i criminali stessi

Una caratteristica interessante di Glutton è la sua capacità di attaccare il mercato cybercriminale. Inserendo codice malevolo in strumenti usati per attività come truffe online o campagne di click fraud, il malware trasforma gli stessi operatori del crimine in vittime inconsapevoli. Questo approccio, spesso definito “black eats black”, mira a sfruttare e monetizzare illecitamente le infrastrutture già in uso.

Segnali di infezione e rischi

I sistemi infettati da Glutton mostrano alcune anomalie:

- Modifiche ai file PHP, con l’inserimento del codice malevolo

l0ader_shell. - Processi sospetti, come

php-fpm, che stabiliscono connessioni anomale.

Inoltre, Glutton si distingue per un approccio fileless: esegue i suoi attacchi senza lasciare tracce evidenti nei sistemi, complicando il lavoro di rilevamento.

Un’arma ancora in evoluzione

Nonostante la sua complessità, Glutton mostra alcune debolezze tecniche, come comunicazioni non cifrate via HTTP e codice PHP non offuscato. Questi elementi lasciano pensare a un malware ancora in fase di raffinamento, che potrebbe diventare più sofisticato in futuro.

Come difendersi da Glutton

Per proteggersi, gli esperti consigliano di:

- Ispezionare i file PHP alla ricerca di modifiche sospette.

- Monitorare i processi di sistema e le connessioni in uscita per attività anomale.

- Bloccare gli indirizzi IP e i domini legati al malware.

Glutton rappresenta una minaccia emergente che combina innovazione tecnologica e tattiche non convenzionali. Colpisce non solo le sue vittime tradizionali, ma anche gli stessi attori del mercato cybercriminale. Questo doppio livello di attacco sottolinea l’importanza di rafforzare le difese contro un panorama di minacce in continua evoluzione.