Sicurezza Informatica

Google aggiornamento urgente di Chrome per correggere una nuova vulnerabilità Zero-Day

Tempo di lettura: < 1 minuto. Con l’ultimo aggiornamento si tratta della sesta vulnerabilità zero-day di Chrome che Google ha risolto dall’inizio dell’anno

Venerdì scorso Google ha rilasciato un aggiornamento urgente per risolvere una vulnerabilità di sicurezza nel browser web Chrome che, a suo dire, viene attivamente sfruttata in natura.

Il problema, assegnato con l’identificativo CVE-2022-3075, riguarda un caso di insufficiente convalida dei dati in Mojo, che si riferisce a una raccolta di librerie runtime che forniscono un meccanismo di comunicazione tra processi (IPC) indipendente dalla piattaforma.

Un ricercatore anonimo è stato accreditato per aver segnalato la falla ad alta gravità il 30 agosto 2022.

“Google è a conoscenza di segnalazioni che indicano l’esistenza di un exploit per CVE-2022-3075“, ha dichiarato il gigante di Internet, senza entrare in ulteriori dettagli sulla natura degli attacchi, per evitare che altri attori di minacce sfruttino la falla.

Con l’ultimo aggiornamento si tratta della sesta vulnerabilità zero-day di Chrome che Google ha risolto dall’inizio dell’anno.

CVE-2022-0609 – Use-after-free nelle animazioni

CVE-2022-1096 – Confusione di tipo in V8

CVE-2022-1364 – Confusione di tipo in V8

CVE-2022-2294 – Overflow del buffer Heap in WebRTC

CVE-2022-2856 – Validazione insufficiente di input non attendibili in Intents

Si consiglia agli utenti di aggiornare alla versione 105.0.5195.102 per Windows, macOS e Linux per mitigare le potenziali minacce. Si consiglia inoltre agli utenti di browser basati su Chromium come Microsoft Edge, Brave, Opera e Vivaldi di applicare le correzioni non appena saranno disponibili.

Sicurezza Informatica

Collasso di Rockstar2FA e l’ascesa di FlowerStorm

Tempo di lettura: 3 minuti. Collasso di Rockstar2FA e ascesa di FlowerStorm: l’evoluzione delle piattaforme di phishing come servizio pone nuove sfide alla sicurezza informatica.

Il panorama del phishing come servizio (PaaS) continua a evolversi, con importanti cambiamenti osservati tra novembre e dicembre 2024: Rockstar2FA, una delle piattaforme più prolifiche per la creazione di campagne di phishing, ha subito un crollo infrastrutturale, aprendo la strada all’ascesa di un’operazione simile, denominata FlowerStorm. Entrambe rappresentano una sfida significativa per la sicurezza informatica globale.

Rockstar2FA: un sistema in declino

Rockstar2FA era una piattaforma PaaS che permetteva ai cybercriminali di acquistare strumenti per gestire campagne di phishing. Utilizzava pagine di accesso false per acquisire credenziali e token di autenticazione a due fattori (2FA), inviando i dati a server controllati dagli attaccanti. I clienti gestivano queste campagne tramite bot su Telegram, ricevendo URL personalizzati per colpire specifici target.

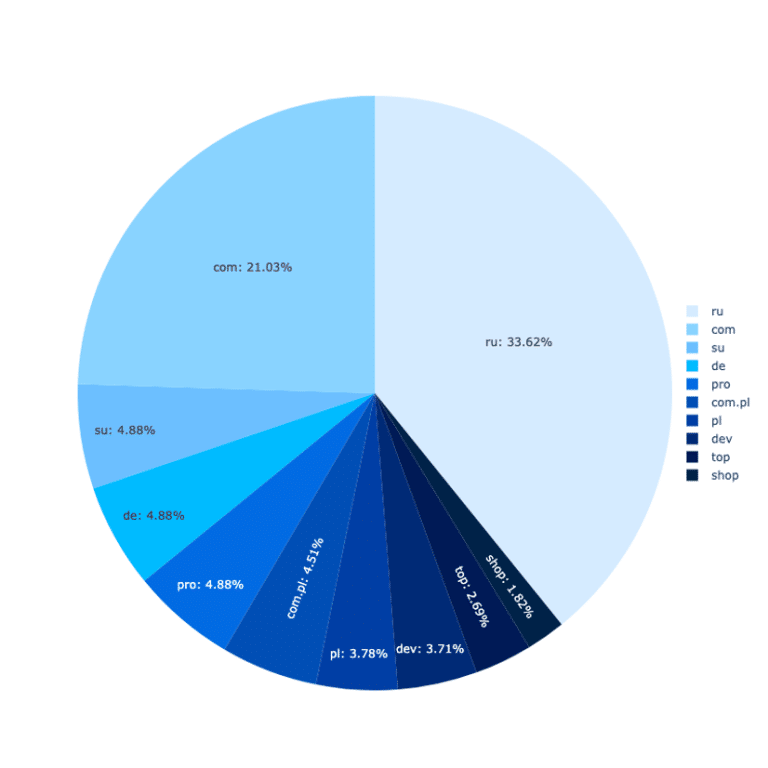

I domini utilizzati da Rockstar2FA erano principalmente registrati in TLD come .ru, .com e .moscow. Tuttavia, l’infrastruttura della piattaforma ha subito un arresto improvviso l’11 novembre 2024. Il problema sembra essere stato causato da errori tecnici nei server backend, con pagine che restituivano errori HTTP 522 (assenza di comunicazione con la rete Cloudflare). Anche i bot Telegram associati alla piattaforma sono andati offline, segno di una crisi operativa più ampia.

L’ascesa di FlowerStorm

Dopo il crollo di Rockstar2FA, FlowerStorm è emerso rapidamente come nuova piattaforma PaaS per il phishing. Come il suo predecessore, FlowerStorm utilizza pagine di accesso false per rubare credenziali e dati di autenticazione. Le pagine hanno titoli e temi legati al mondo botanico (ad esempio “OreganoLeaf” o “Blossom”), mantenendo però molte somiglianze tecniche con Rockstar2FA, inclusa la struttura HTML e il backend basato su file PHP.

FlowerStorm ha mostrato un’attività in crescita a partire da metà novembre, con la registrazione di nuovi domini e il lancio di campagne focalizzate su settori specifici. I target principali includono aziende di servizi, costruzioni, consulenza legale e ingegneria. I Paesi più colpiti sono Stati Uniti, Canada, Regno Unito e Italia, con oltre il 94% degli attacchi rilevati concentrati in Nord America ed Europa.

Tecniche avanzate e rischi futuri

FlowerStorm utilizza un’infrastruttura decentralizzata, sfruttando Cloudflare Pages per la distribuzione delle sue pagine di phishing. Tuttavia, errori di configurazione nei portali di autenticazione hanno permesso agli analisti di sicurezza di identificare e interrompere alcune operazioni. Le pagine phishing di FlowerStorm inviano dati sensibili a backend server tramite richieste HTTP POST, utilizzando token JWT per tracciare le sessioni.

La rapida diffusione di FlowerStorm suggerisce una struttura operativa robusta, ma anche una certa fretta nell’espandere le operazioni, che potrebbe portare a ulteriori errori sfruttabili dai difensori. Il declino di Rockstar2FA e l’ascesa di FlowerStorm dimostrano quanto sia dinamico e resiliente il mercato del cybercrime. Questi sviluppi sottolineano l’importanza di una difesa proattiva per prevenire attacchi sofisticati e proteggere dati sensibili.

Sicurezza Informatica

Risolte vulnerabilità Apache Tomcat e Microsoft 365

Tempo di lettura: 2 minuti. Apache rilascia una patch per una vulnerabilità critica in Tomcat; Microsoft risolve un errore di attivazione casuale nei prodotti 365.

Il panorama tecnologico continua a essere dinamico, con recenti aggiornamenti a vulnerabilità che coinvolgono il server web Apache Tomcat e una patch per un errore di attivazione nei prodotti Microsoft 365. Entrambi i casi sottolineano l’importanza di una manutenzione proattiva per prevenire interruzioni e rischi per la sicurezza.

Apache Tomcat: patch per una vulnerabilità di esecuzione remota di codice

Apache ha rilasciato un aggiornamento di sicurezza per correggere una vulnerabilità (CVE-2024-56337) che consentiva l’esecuzione remota di codice (RCE). Questa falla è stata individuata come un’incompleta mitigazione della vulnerabilità CVE-2024-50379, riscontrata in precedenza. Il problema deriva da una race condition TOCTOU (time-of-check time-of-use) che interessa i sistemi con il parametro readonly disabilitato sui servlet di default e file system case-insensitive.

Le versioni di Tomcat affette includono:

- 11.0.0-M1 fino a 11.0.1

- 10.1.0-M1 fino a 10.1.33

- 9.0.0.M1 fino a 9.0.97

Per risolvere il problema, gli utenti devono aggiornare a:

- Tomcat 11.0.2

- Tomcat 10.1.34

- Tomcat 9.0.98

Configurazioni addizionali raccomandate per Java

- Java 8 o 11: Impostare

sun.io.useCanonCachessufalse. - Java 17: Verificare che

sun.io.useCanonCachessia impostato sufalse. - Java 21 e versioni successive: Nessuna configurazione necessaria poiché il problema è stato rimosso.

Il team di Apache prevede ulteriori miglioramenti alla sicurezza con le prossime versioni di Tomcat (11.0.3, 10.1.35, e 9.0.99), per rafforzare le configurazioni predefinite e prevenire sfruttamenti futuri.

Microsoft 365: risolto l’errore di disattivazione del prodotto

Microsoft ha recentemente affrontato un problema che causava la comparsa casuale di un messaggio di errore di “prodotto disattivato” in app come Word e Excel. Questo problema si verificava quando gli amministratori modificavano licenze o gruppi di licenze, ad esempio spostando utenti tra gruppi Azure AD o modificando i piani di licenza.

Soluzione e workaround

La patch rilasciata dal team di ingegneria risolve l’errore, ma gli utenti possono temporaneamente superare il problema seguendo questi passaggi:

- Fare clic sul pulsante Riattiva nel banner di errore e accedere di nuovo.

- Uscire da tutte le app Microsoft 365, chiuderle e riavviarle.

Per gli amministratori, è consigliato monitorare lo stato delle licenze tramite strumenti diagnostici ufficiali, come l’Office Licensing Diagnostic Tool.

Dagli aggiornamenti critici di sicurezza per Apache Tomcat alla gestione proattiva dei problemi di attivazione su Microsoft 365, questi sviluppi evidenziano l’importanza di rimanere aggiornati con le ultime patch per garantire la sicurezza e la continuità operativa.

Sicurezza Informatica

WhatsApp: sentenza storica contro NSO Group

Tempo di lettura: 2 minuti. WhatsApp vince contro NSO Group: la sentenza sul caso Pegasus stabilisce un precedente cruciale per la privacy digitale e la lotta contro lo spyware.

WhatsApp, proprietà di Meta, ha ottenuto una significativa vittoria legale contro NSO Group, azienda israeliana nota per aver sviluppato Pegasus, uno spyware usato per condurre attività di sorveglianza su larga scala. Il giudice federale della California, Phyllis J. Hamilton, ha stabilito che NSO Group ha violato i termini di servizio di WhatsApp sfruttando una vulnerabilità critica per accedere illegalmente ai server dell’app e installare Pegasus su dispositivi target.

CVE-2019-3568: punto di accesso per Pegasus

L’attacco ha sfruttato una falla nota come CVE-2019-3568, che affliggeva il sistema VOIP di WhatsApp. Questa vulnerabilità, classificata con un punteggio CVSS di 9.8, consentiva agli attori malintenzionati di eseguire codice remoto tramite pacchetti RTCP manipolati, inviati a numeri di telefono specifici. Tra maggio e luglio 2019, NSO Group ha utilizzato questa tecnica per installare Pegasus su 1.400 dispositivi senza alcuna interazione da parte delle vittime.

Questa falla interessava diverse versioni di WhatsApp, tra cui:

- WhatsApp per Android (prima della versione 2.19.134)

- WhatsApp Business per Android (prima della versione 2.19.44)

- WhatsApp per iOS (prima della versione 2.19.51)

- WhatsApp Business per iOS (prima della versione 2.19.51)

- WhatsApp per Windows Phone e Tizen

Il caso legale contro NSO Group: una battaglia per la trasparenza

La sentenza ha messo in evidenza il comportamento scorretto di NSO Group, che ha più volte ignorato gli ordini del tribunale di fornire documentazione completa sul codice sorgente di Pegasus. La società ha limitato la cooperazione, fornendo informazioni parziali e accessibili solo a cittadini israeliani, e ha rifiutato di rivelare dettagli essenziali sul funzionamento dello spyware.

Il giudice Hamilton ha dichiarato che queste azioni rappresentano una mancanza di trasparenza e rispetto per il processo giudiziario. Ha inoltre ribadito che NSO Group ha violato le condizioni di utilizzo di WhatsApp, progettate per impedire abusi tecnologici come l’installazione di software dannosi, il reverse engineering e l’utilizzo della piattaforma per attività illegali.

Le implicazioni della sentenza per la privacy globale

La decisione del tribunale stabilisce un precedente legale importante contro l’uso di spyware per scopi malevoli. Will Cathcart, responsabile di WhatsApp, ha commentato:

“Questa sentenza rappresenta una grande vittoria per la privacy. Abbiamo speso cinque anni per costruire questo caso, perché crediamo fermamente che le aziende di spyware non possano nascondersi dietro l’immunità o sfuggire alle responsabilità per le loro azioni illegali.”

Il processo continuerà per determinare i danni economici da imputare a NSO Group, ma l’impatto della sentenza va oltre la causa in sé. Essa rafforza il messaggio che le aziende non possono abusare di tecnologie sofisticate senza affrontare conseguenze legali.

Pegasus: uno strumento controverso di sorveglianza

NSO Group afferma che Pegasus è stato progettato per aiutare governi e forze dell’ordine nella lotta contro terrorismo, CSAM e criminalità organizzata. Tuttavia, numerose indagini hanno dimostrato che il software è stato utilizzato da regimi autoritari per monitorare giornalisti, attivisti politici e oppositori, suscitando un dibattito globale sull’etica e sulla regolamentazione delle tecnologie di sorveglianza.

Apple, anch’essa coinvolta in una causa contro NSO Group, ha recentemente introdotto misure di sicurezza come la “Modalità Blocco” e notifiche contro spyware, evidenziando l’importanza di proteggere gli utenti da attacchi mirati.

Prospettive future

La sentenza contro NSO Group rappresenta un passo avanti nella lotta per la tutela della privacy digitale. Tuttavia, l’evoluzione rapida delle tecnologie di sorveglianza e il crescente mercato per spyware richiedono regolamentazioni più rigide e una maggiore collaborazione internazionale per prevenire abusi.

-

Economia4 giorni ago

Economia4 giorni agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoMinacce npm, firewall Sophos e spyware su Android

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoAggiornamenti Fortimanager e CISA per ICS e vulnerabilità note

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica6 giorni ago

Sicurezza Informatica6 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano